你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、Brute Ratel后利用工具包已被破解,黑客社区免费共享

Brute Ratel后利用工具包已被破解,现在正在俄语、英语黑客社区免费共享。

对于那些不熟悉Brute Ratel C4 (BRC4)的人来说,它是由Mandiant和CrowdStrike的前红队队员Chetan Nayak创建的一个后开发工具包。

红队成员是网络安全专家,他们的工作是尝试破坏公司网络以了解其缺陷,而蓝队成员则试图防御这些攻击。

在这些演习之后,两个小组讨论了加强防御和加强安全的发现。与 Cobalt Strike 类似,Brute Ratel 是红队使用的一个工具包,用于在受感染的网络设备上部署称为 badger 的代理,并使用它们远程执行命令并在网络上进一步传播。[阅读原文]

2、美国国税局警告短信网络钓鱼攻击呈指数级增长

美国国税局 (IRS)发布警告称,在过去几周以 IRS 为主题的短信网络钓鱼攻击试图窃取他们的财务和个人信息呈指数级增长。

警告中提到,截止2022年,美国国税局已识别并报告了数千个针对纳税人彩信/短信/短信诈骗(称为诈骗)相关的欺诈性域名。在诈骗文本中,多以未付账单、银行账户问题或执法行动等各种内容为饵,引诱纳税人点击进入收集敏感信息的钓鱼页面。

最近几周,以国税局为主题的诈骗呈指数级增长,攻击活动在数小时或几天内发送了数千甚至数十万条以国税局为主题的消息,远远超过了以前的活动水平。[阅读原文]

3、苹果新闻用户收到冒犯性通知,一杂志疑似被黑客攻击

9月28日,据媒体报道,美国最具有影响力商业杂志之一的《Fast Company》遭到黑客攻击,通过Apple News(苹果新闻)的推送渠道向用户发布了含有淫秽、种族歧视内容的两条推送。

对此,Apple News也在其官方社交媒体账号进行了回应,表示已禁用《Fast Company》的频道。《Fast Company》官方则表示其内容管理系统(CMS)在本周二晚上遭到黑客攻击,影响到苹果新闻的相关推送,其进一步表示,正在调查情况并暂时关闭网站直至问题解决。

据了解,作为内容提供商,媒体主要使用Apple News提供的聚合应用程序,向内容频道的订阅用户发布新闻内容,而黑客正是入侵并操纵了该发布工具。

作为以iOS系统构筑“围墙花园”著称的苹果生态体系,应用开发者只能通过苹果提供的API接口进行开发,并接受APP Store的严格审查,大部分情况下想要找到针对iOS的漏洞必须通过不断进行黑盒测试,破解难度极大。封闭系统的安全性也一直是苹果公司赖以自我宣传和拒绝开放底层生态的重要依仗,但数次的安全问题也印证了该系统绝非固若金汤。

值得注意的是,本次《Fast Company》发送恶意信息并非苹果公司相关产品首次遭遇黑客攻击。上个月,“苹果曝出严重安全漏洞”的话题便登上微博热搜第一。

据苹果公司发布的安全报告披露,其旗下智能手机iPhone、平板电脑iPad和iMac电脑等产品存在严重安全漏洞,这些漏洞可能会导致用户设备遭到黑客入侵,获得管理权限甚至完全控制设备并运行其中的应用软件。随后,苹果更新多个安全补丁并推荐用户安装升级,以此来解决该漏洞。

后期,“飞马”软件甚至迭代为不需要用户点击即可感染设备,达成“静默攻击”的目的,iOS系统的实际安全性受到广泛质疑,苹果公司也紧急推出iOS 14.7版本用于解决该问题。

该事件被曝光后,NSO公司否认进行黑客攻击指控,称其软件只用作对付犯罪和恐怖行动,客户购买软件之后的具体用途该公司无法掌握,且所有销售行为都得到了以色列政府许可。

“苹果系统的封闭性确实加大了针对其进行破解和攻击的难度,但也使得其他安全开发者很难帮助苹果检测和处理潜在的安全漏洞。”北京某网安行业从业者向记者表示,当发现安全问题时,苹果只能通过内部力量进行检验和修复,就实际的防护效果而言,只能说各有利弊。[阅读原文]

4、美军事武器承包商遭黑客攻击,涉F-35“闪电”II

近日,安全研究人员发现了一起针对多家参与武器制造军事承包商的新攻击活动,其中甚至涉及一家F-35 Lightning II 战斗机部件的供应商。

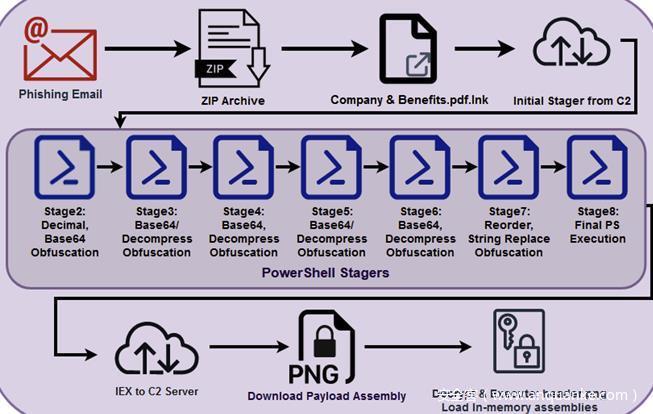

这起,高度针对性的攻击始于发送给员工的网络钓鱼电子邮件,导致涉及许多持久性和检测避免系统的多阶段感染。目前,尚无法将攻击活动归因为某一明确黑客组织。

在具体攻击过程中,针对员工的网络钓鱼电子邮件包含一个ZIP附件,其中包含一个快捷方式文件(“Company & Benefits.pdf.lnk”),该文件在执行时会连接到C2并启动一系列PowerShell脚本,从而使系统感染恶意软件。有趣的是,快捷方式文件并没有使用经常被滥用的“cmd.exe”或“powershell.exe”工具,而是依赖于不常见的“C:\Windows\System32\ForFiles.exe”命令来执行命令。接下来则是解开一个七阶段的PowerShell执行链,其特点是使用多种技术的重度混淆。

安全专家分析称,涉及的混淆技术是重新排序/符号混淆、IEX 混淆、字节值混淆、原始压缩、重新排序、字符串替换和反引号混淆。此外,该脚本会扫描与调试和监控软件相关的进程列表,检查屏幕高度是否高于777像素,内存是否高于4GB 以规避沙箱,并验证系统是否在三天前安装。[阅读原文]

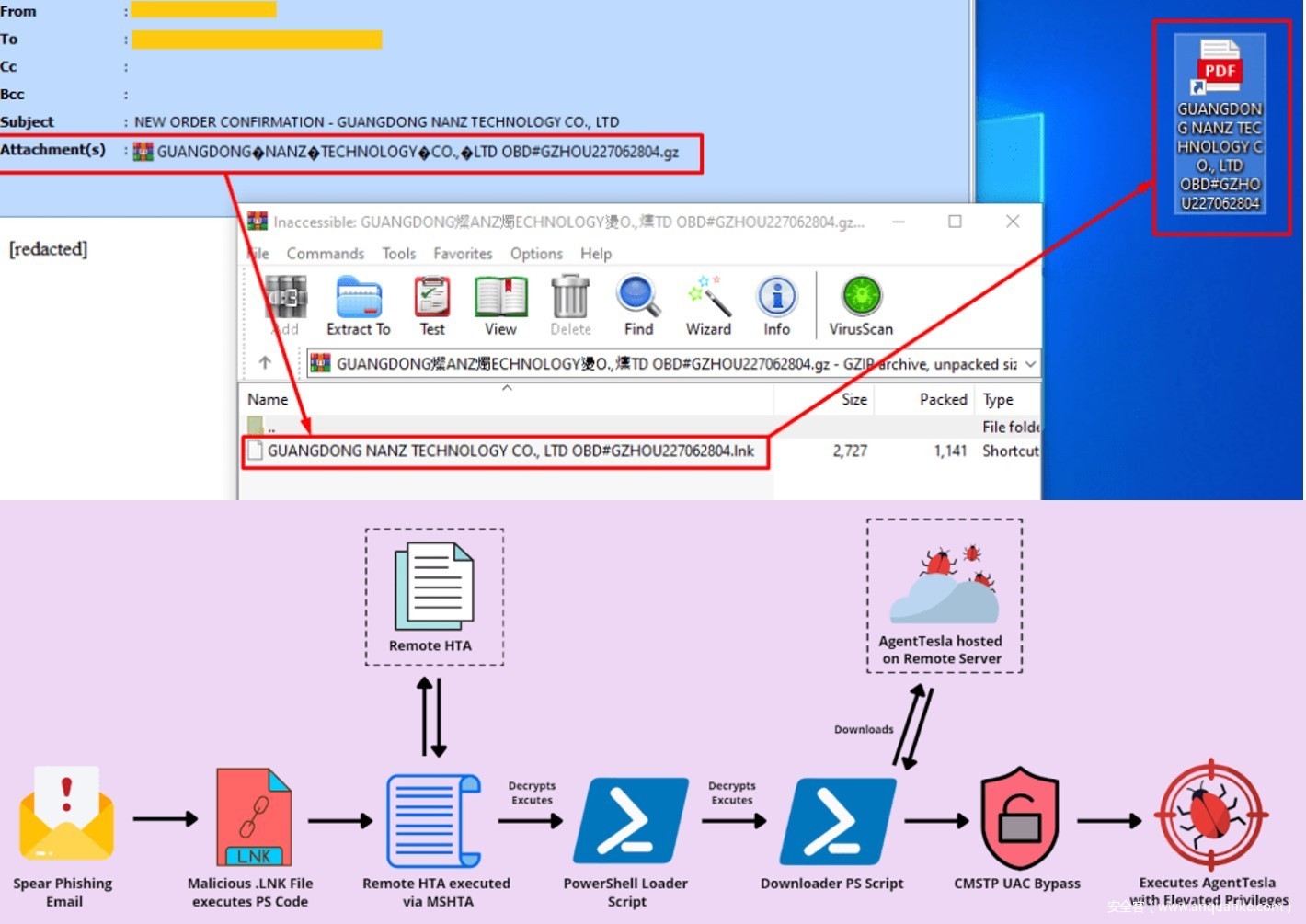

5、黑客使用Quantum Builder投递Agent Tesla恶意软件

近期,有安全团队发现恶意软件 Quantum Builder 正被用于投递Agent Tesla RAT(远程访问木马)。Quantum Builder(又名“Quantum Lnk Builder”)用于创建恶意快捷方式文件。由于共享 TTP 和源代码重叠,它已与 Lazarus Group APT 相关联。

在最新追踪的活动中,不明黑客使用 Quantum Builder 生成恶意 LNK、HTA 和 PowerShell 有效负载,然后将Agent Tesla投递到目标机器上。

Quantum Builder曾在暗网上出售,该恶意软件还被允许生成用于删除下一阶段恶意软件的恶意 HTA、ISO 和 PowerShell 有效负载。[阅读原文]

6、Bl00dy勒索软件团伙使用LockBit 3.0构建器实施攻击活动

近日,新生勒索软件团伙Bl00Dy开始使用被泄露的LockBit 勒索软件构建器进行野外攻击活动。截止目前,Bl00Dy勒索软件团伙是第一个开始在野外攻击中使用最近泄露的LockBit 勒索软件构建器的组织。

前不久,一名据称心怀不满的开发人员泄露了LockBit 勒索软件团伙最新加密器的构建器。该构建器包含在受密码保护的 7z 存档“LockBit3Builder.7z”中,其中包含:构建.bat;建造者.exe;配置.json;密钥生成器.exe等。构建器的可用性可以允许任何威胁参与者创建自己的勒索软件版本,通过修改配置文件对其进行自定义。[阅读原文]

发表评论

您还未登录,请先登录。

登录