2023 年共披露漏洞 26,447 个,比上年多出 1500 多个 CVE。

*这些数据来自 Qualys 威胁研究单位 (TRU) 今天发布的最新报告。

值得注意的是,这些漏洞中只有不到 1% 的风险最高,被勒索软件、威胁行为者和恶意软件在野外积极利用。

主要调查结果显示,有 97 个可能被利用的高风险漏洞并不属于 CISA 已知被利用的漏洞目录。此外,25% 的高风险漏洞在发布当天就被利用。

对漏洞威胁形势的深入研究还强调,超过 7000 个漏洞具有概念验证漏洞利用代码,而 206 个漏洞具有武器化漏洞利用代码,这增加了成功入侵的可能性。

报告显示,32.5%的高风险漏洞影响网络设备和Web应用程序,强调需要制定全面的漏洞管理策略。

Qualys TRU 还揭示了 2023 年利用高风险漏洞的平均时间为 44 天。

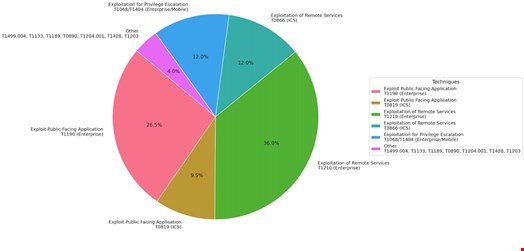

漏洞利用中使用的顶级 MITRE ATT&CK 策略和技术包括利用远程服务、面向公众的应用程序和权限升级。

顶级 MITRE ATT&CK 战术和技术。信用:Qualys。

最常被利用的漏洞包括PaperCut NG 中的CVE-2023-27350和 Fortra GoAnywhere MFT 中的 CVE-2023-0669。

了解有关 CVE-2023-0669 的更多信息:Clop 勒索软件组织利用 GoAnywhere MFT 缺陷

TA505(也称为 Cl0p 勒索软件团伙)等威胁参与者以及 LockBit 和Clop等恶意软件在备受瞩目的网络攻击中发挥了重要作用,利用零日漏洞并强调加强网络安全措施的必要性。

当组织应对网络威胁的动态特性时,Qualys TRU 建议采用多方面的方法来确定漏洞优先级,重点关注已知的已知漏洞、极有可能被利用的漏洞以及具有武器化漏洞代码的漏洞。

“这份报告的当务之急是让组织评估其威胁缓解和威胁补救策略。威胁的数量和速度都在增长,这使得自动化对于组织缩短平均攻击时间至关重要。”Viakoo 实验室副总裁 John Gallagher 评论道。

“必须遵循最佳实践,以阻止整个组织内的横向移动和 RCE(远程代码执行)。”

其中包括实施考虑所有设备和应用程序的有效网络分段、跨设备组自动修补和密码轮换,以及将零信任原则扩展到所有网络连接系统。

发表评论

您还未登录,请先登录。

登录