网络安全研究人员发现了一种复杂的多阶段攻击,该攻击利用以发票为主题的网络钓鱼诱饵来传播各种恶意软件,例如Venom RAT、Remcos RAT、XWorm、NanoCore RAT 以及针对加密钱包的窃取程序。

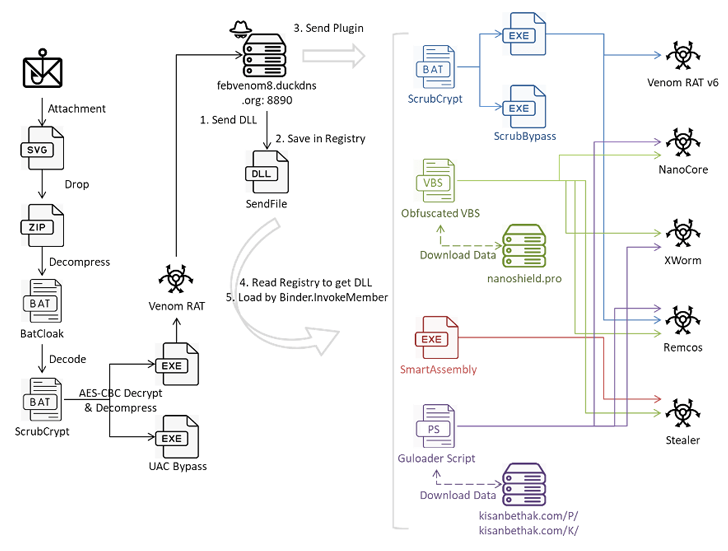

Fortinet FortiGuard 实验室在一份技术报告中表示,这些电子邮件带有可扩展矢量图形 (SVG) 文件附件,单击该附件就会激活感染序列。

该作案手法值得注意的是使用 BatCloak 恶意软件混淆引擎和 ScrubCrypt 以混淆的批处理脚本的形式传播恶意软件。

自 2022 年底以来, BatCloak向其他威胁行为者出售,其基础是另一个名为 Jlaive 的工具。其主要功能是以绕过传统检测机制的方式加载下一阶段的有效负载。

ScrubCrypt 是Fortinet 于 2023 年 3 月首次记录的一种加密器,与 8220 Gang 策划的加密劫持活动有关,根据趋势科技去年的研究,ScrubCrypt 被评估为 BatCloak 的迭代之一。

在网络安全公司分析的最新活动中,SVG 文件充当了删除 ZIP 存档的渠道,其中包含可能使用 BatCloak 创建的批处理脚本,然后解压 ScrubCrypt 批处理文件以最终执行 Venom RAT,但不是在设置之前执行主机上的持久性并采取措施绕过AMSI和ETW 保护。

“虽然 Venom RAT 的主要程序可能看起来很简单,但它与 C2 服务器保持通信通道,以获得用于各种活动的额外插件,”安全研究员 Cara Lin 说。这包括具有键盘记录功能的 Venom RAT v6.0.3、NanoCore RAT、XWorm和Remcos RAT。

“这个 [Remcos RAT] 插件是使用三种方法从 VenomRAT 的 C2 分发的:名为‘remcos.vbs’的模糊 VBS 脚本、ScrubCrypt 和GuLoader PowerShell,”Lin 补充道。

使用插件系统还提供了一个窃取程序,它收集有关系统的信息,并从与钱包和应用程序相关的文件夹中窃取数据,例如 Atomic Wallet、Electrum、Ethereum、Exodus、Jaxx Liberty(于 2023 年 3 月停用)、Zcash、Foxmail 和电报到远程服务器。

Lin 说:“这项分析揭示了一种复杂的攻击,利用多层混淆和规避技术,通过 ScrubCrypt 分发和执行 VenomRAT。”

“攻击者采用多种方法,包括带有恶意附件的网络钓鱼电子邮件、混淆的脚本文件和 Guloader PowerShell,来渗透和危害受害者系统。此外,通过不同的有效负载部署插件凸显了攻击活动的多功能性和适应性。”

发表评论

您还未登录,请先登录。

登录