数百名互联网用户下载了木马浏览器而不是合法浏览器?

一场通过Google Ads广告平台 传播恶意软件的新活动与Windows版 Arc 网络浏览器的发布同时发生,导致许多用户感染了特洛伊木马安装程序。

Arc Browser 是一款新型 Web 浏览器,具有创新的用户界面,使其有别于传统的 Internet 浏览器。继 2023 年 7 月成功推出 macOS 版本并获得科技出版物和用户的许多积极评价后,Windows 版本的发布引起了对该产品的广泛兴趣。

适用于 Windows 的 Arc 浏览器界面

根据 Malwarebytes最近 的一份报告,网络犯罪分子为 Arc for Windows 的推出做好了充分的准备,他们提前在 Google Ads 中放置了一系列恶意广告,以吸引用户下载新的网络浏览器。

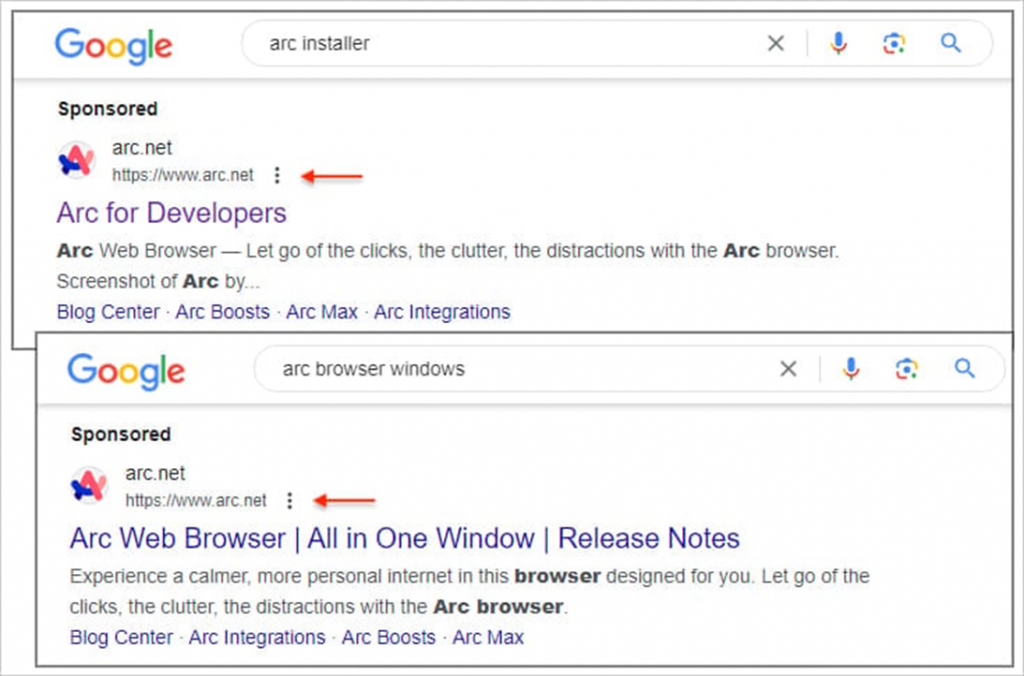

他们成功的秘诀很简单:事实是,谷歌的广告平台长期以来存在一个重大问题,允许攻击者放置显示合法 URL 的广告,此前曾被用来攻击亚马逊、Whales Market、WebEx 和 YouTube。我们 去年 详细描述了其中一次攻击 。

Malwarebytes 研究人员发现了查询“arc installer”和“arc browser windows”的广告结果,显示了 Arc 浏览器的官方地址。然而,点击广告后,用户不会被带到官方网站,而是被重定向到视觉上类似于真实 Arc 网站的恶意域。

显示合法 URL 但指向第三方网站的广告

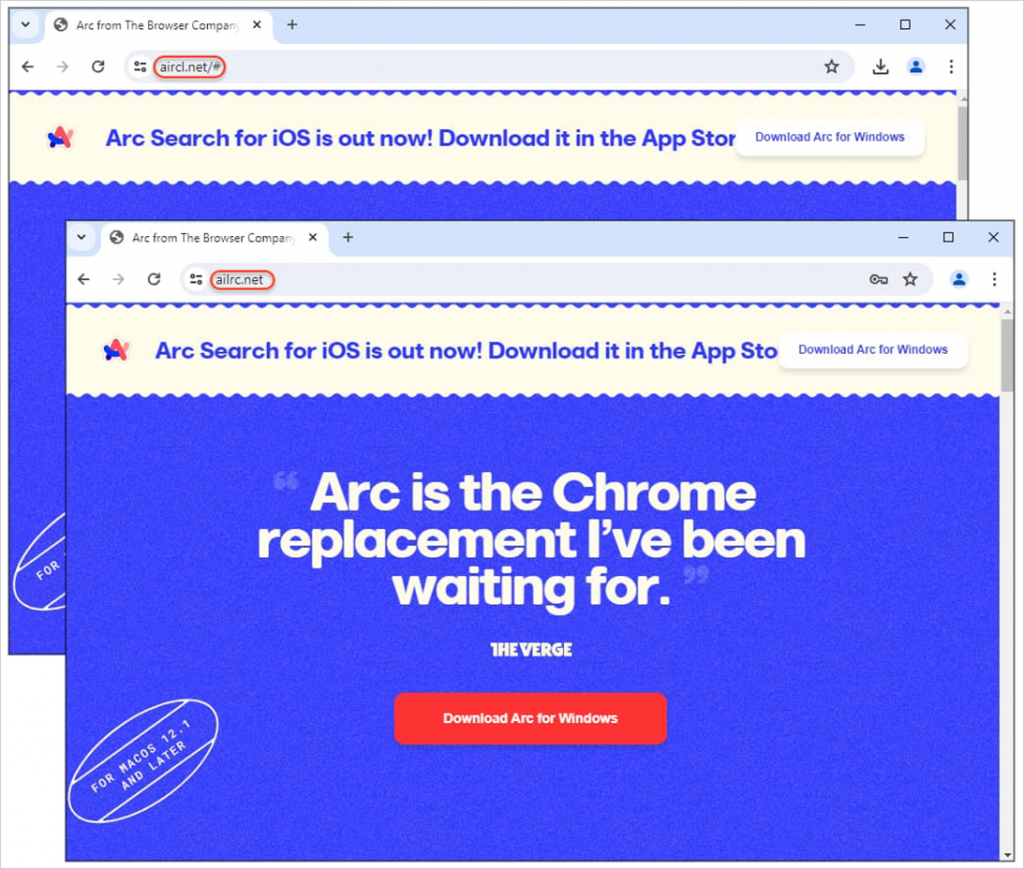

当用户经历了一系列重定向后,浏览器地址栏中的域名不再与官方域名匹配,但是,由于该网站的界面看起来合法,许多用户根本不会抬头查看地址栏。

点击Google中的广告链接后域名不同

单击“下载”按钮将从 MEGA 平台下载特洛伊木马安装程序,然后从外部资源下载名为“bootstrap.exe”的其他恶意软件。在这种情况下,合法的 Arc 浏览器实际上安装在目标系统上,以避免用户怀疑。

该木马安装程序使用MEGA API执行C2操作,发送和接收操作指令和数据。该恶意文件还会下载一个包含恶意代码的 PNG 文件,该文件经过编译后,会将最终的恶意文件“JRWeb.exe”转储到受害者的驱动器上。

Malwarebytes 还记录了一个单独的感染链,其中安装程序使用 Python 可执行文件将代码注入到“msbuild.exe”中,该代码请求来自外部站点的命令来执行。

分析人士推测,所有审查的攻击中的最终恶意软件都是信息窃取者,尽管这一点尚未得到最终证实。由于真正的 Arc 浏览器最终安装在受害者的计算机上,并且恶意文件在后台默默运行,因此用户不太可能意识到他们的设备已被感染。

网络犯罪分子经常利用新程序或游戏的宣传来传播恶意软件。为了避免此类攻击,建议避免在 Google 和其他搜索引擎的搜索结果中出现任何广告结果。使用经过验证的广告拦截器将从根本上解决问题,因为它只会隐藏搜索引擎中的所有广告链接。

此外,您应该始终检查计划下载任何安装程序的域的真实性,即使您确定最初切换到了合法的域。涉及替换 Google 搜索结果中显示地址的技巧使得即使是技术精湛的用户也特别容易受到此类攻击。

发表评论

您还未登录,请先登录。

登录