在过去几个月中,全球对 hack-for-hire 服务和间谍软件工具的审查加强了,许多国家/地区利用这些工具和服务加强了对人权和安全侵犯行为的法律应对措施。

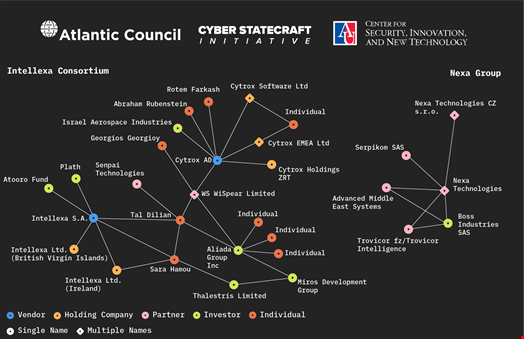

然而,虽然最臭名昭著的间谍软件产品,如 NSO Group 的 Pegasus 和 Intellexa 的 Predator,现在在多个司法管辖区不受欢迎,但许多其他产品仍然蓬勃发展。

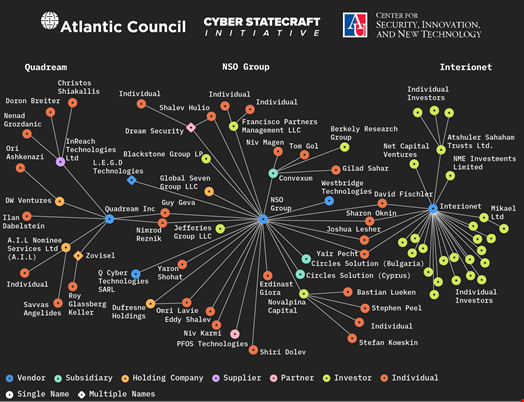

根据大西洋理事会 (Atlantic Council) 的 Cyber Statecraft Initiative 和美利坚大学 (American University) 研究人员 9 月 4 日的一份报告,间谍软件供应商逃避制裁的能力部分是由于位于不同地点并依赖于不同司法管辖区的相互关联的实体组成的复杂网络。

故意混淆间谍软件环境

在 2019 年至 2023 年期间进行调查后,该智库的数字响应取证实验室 (DFRLab) 发现,42 个国家/地区的 435 个实体参与了间谍软件的开发,令人震惊。

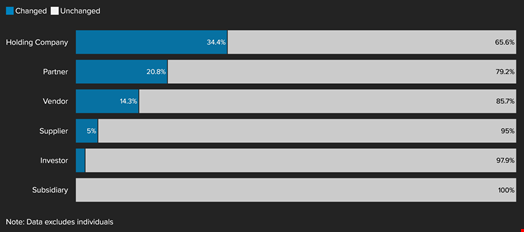

这个“详细但仍然不完整的样本”包括 49 家供应商以及 36 家子公司、24 家合作伙伴公司、20 家供应商以及 32 家控股公司、95 名投资者和 179 名个人,其中包括许多指定投资者。很多时候,这些实体之间的关系并未公开,并且它们会定期更改名称,因此更难跟踪。

“这个市场是促进间谍软件更广泛地构成的人权危害和国家安全风险的重要载体,”报告指出。

虽然美国和英国等国家已经开始打击一些供应商,但包括出口法规在内的许多制裁“都依赖于自我报告”,网络治国方略倡议高级主管特雷·赫尔 (Trey Herr) 告诉《华盛顿邮报》。

“我们必须让政策方在国际上合作,否则这个市场将失控扩张,”他补充说。

间谍软件领域的主要趋势

在分析 DRFLab 收集的数据集后,Cyber Statecraft Initiative 的研究人员发现了间谍软件生态系统的四个主要趋势:

- 实体集中在三个主要司法管辖区:以色列、意大利和印度

- 跨多个供应商的连续创业

- 间谍软件和硬件监控供应商之间的合作伙伴关系

- 定期更换供应商身份

- 战略管辖权跳跃

- 跨境资本流动推动该市场

大西洋理事会的反间谍软件政策建议

根据这些趋势,研究人员提供了一系列政策建议,以“提高整个市场的透明度,限制试图规避其行为限制的供应商的司法套利,并更有效地审查供应商和投资者的关系。

这些包括:

- 强制要求“了解您的供应商”:大西洋理事会建议美国及其合作伙伴要求间谍软件供应商披露供应商和投资者关系

- 改善政府运营的公司登记册:研究人员敦促政府运营的公司登记册更加详细,向公众开放,并使用经过系统验证的数据

- 丰富、审计和发布出口许可证,以收集主要间谍软件供应商、人员和活动的记录

- 限制间谍软件供应商的司法辖区套利:该智库建议政府要求供应商自行报告违规行为,使间谍软件供应商更难退出管辖区,并在交易影响所有权后实施自动审查

- 针对针对公众参与的战略诉讼 (SLAPP) 提供更强大的保护:大西洋理事会建议各国政府鼓励公开报告,并限制间谍软件供应商起诉报告违规行为的研究人员、记者和活动家的能力

Predator 间谍软件的基础设施重新浮出水面

在大西洋理事会发布该报告的一天后,网络安全公司 Recorded Future 分享了新的发现,显示了 Intellexa 的 Predator 间谍软件卷土重来的证据。

虽然该间谍软件的活动在制裁后有所减少,但 Recorded Future 的威胁情报部门 Insikt Group 9 月 5 日的一份报告显示,Predator 所依赖的基础设施最近再次出现。

“新的基础设施在其多层交付系统中包括一个额外的层,该层对客户操作进行匿名化处理,从而更难识别哪些国家/地区正在使用间谍软件。这一变化使研究人员和网络安全防御者更难追踪 Predator 的传播,“Insikt Group 研究人员指出。

结论

大西洋理事会的报告揭示了涉及间谍软件行业的错综复杂的实体网络,强调了监管和防止滥用这些强大工具所面临的挑战。

尽管受到制裁,但 Predator 间谍软件基础设施的复兴凸显了持续保持警惕和国际合作的必要性,以打击间谍软件的扩散并保护人权和国家安全。

发表评论

您还未登录,请先登录。

登录