戴尔面临一周内的第三次数据泄露,因为黑客“grep”继续针对这家科技巨头。敏感的内部文件(包括项目文档和 MFA 数据)被暴露。戴尔尚未做出正式回应。

据称,戴尔又遭遇了一次数据泄露,这是一周内发生的第三起此类事件。别名“grep”的威胁行为者声称对最新的违规行为负责,并继续以这家科技巨头为目标。

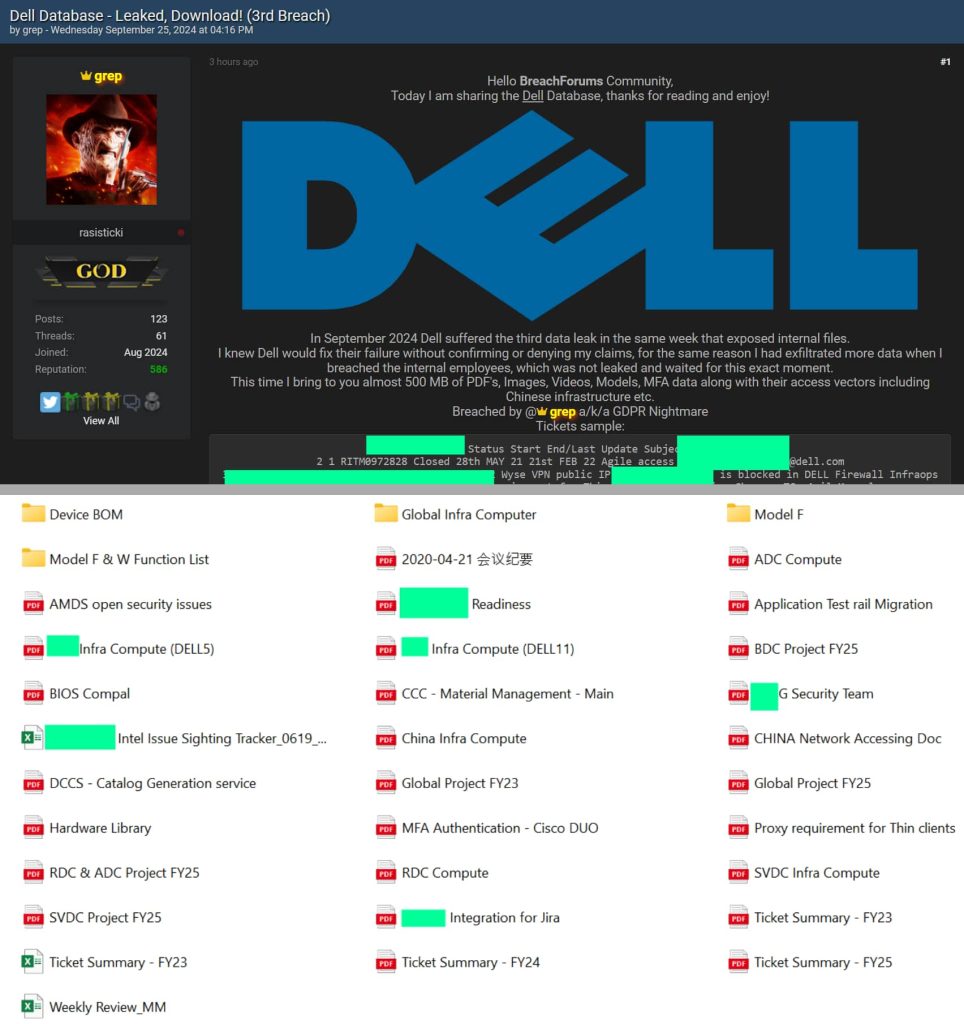

这一次,黑客泄露了大约 500 MB 的敏感数据,包括内部文档、PDF、图像、内部设备测试视频和多因素身份验证 (MFA) 数据,如果得到戴尔的确认,可能会进一步加剧对公司数据安全的担忧。

根据 Hackread.com 获得的信息,黑客分享了数据泄露的细节,称戴尔遭受了第三次泄露,暴露了内部文件。黑客透露,“我知道戴尔会在不确认或否认我的说法的情况下修复他们的失败,原因与我在侵犯内部员工时泄露了更多数据的原因相同,这些数据没有泄露并等待这一刻。

泄露的数据包括访问向量和对中国基础设施的引用,即使不是大规模的,仍可能对公司的运营产生一些影响。

泄露的数据包括内部票证和基础设施文档

泄露的数据包括一个名为“Ticket Summary – FY23”的 CVS 文件,其中包括戴尔内部票务系统的详细信息。泄漏中共享的一些条目包括:

- 有关 Agile 访问、VPN 问题、测试代理要求和应用程序迁移的事件报告。

- 突出 VPN 增强功能、DevOps 软件访问请求和网络设置的票证摘要。

此外,黑客还共享了一系列包含关键基础设施信息的文件和文件夹,例如:

- “全球项目FY23.pdf”和“全球项目FY25.pdf”

- MFA 身份验证 – Cisco DUO.pdf

- 各种项目摘要和安全相关文档。

“grep” 发布的文件提供了 Dell 内部运营和项目基础设施的快照,揭示了如果被利用可能会带来安全风险的敏感信息。因此,出于安全原因;我们隐瞒了泄露文件的具体细节。

泄露模式:协同攻击还是零散的泄露?

第三次泄露是在同一黑客在短时间内进行的两次数据泄露之后发生的。2024 年 9 月 19 日,“grep”泄露了属于超过 12,000 名戴尔员工的数据,引发了内部调查。仅仅几天后,即 9 月 22 日,更敏感的内部文件被发布,据称是由于戴尔使用 Atlassian 工具而泄露的。

在今天的数据泄露中,黑客澄清说,所有数据都是在一次泄露中被盗的,但他正在战略性地将其分成几部分泄露。该声明消除了对 Dell 面临反复攻击的猜测,而是证实了数据正在从一次初始泄露中逐渐发布。

值得注意的是,戴尔尚未确认损害的程度,或者黑客是否通过第三方供应商获得了访问权限,如最近的其他事件所示。黑客的方法与他之前的攻击一致,当时他从受感染的客户那里泄露了 12,000 条 Twilio 记录。Twilio 向 Hackread.com 证实这是第三方泄露,只导致一个 Twilio 客户的数据泄露。

Dell 的回应和后续步骤

到目前为止,戴尔尚未就今天的数据泄露发表正式声明。由于短短一周内发生了 3 起数据泄露事件,人们对 Dell 网络安全的担忧日益加剧。Hackread.com 已联系 Dell 征求意见,本文将在获得更多信息时进行更新。敬请期待!

发表评论

您还未登录,请先登录。

登录