ESET研究人员日前发现全球首例集成AI语言模型的勒索软件,该恶意软件能够实时生成恶意代码。被命名为”PromptLock”的勒索软件通过Ollama API本地调用OpenAI的gpt-oss:20b模型,实现跨平台动态脚本生成,显著提升攻击灵活性并增强规避检测能力。

该发现由ESET研究团队在分析VirusTotal上传的恶意样本后通过X平台公开。针对Windows和Linux环境的样本均采用Golang编写,被归类为Filecoder.PromptLock.A。ESET强调,PromptLock似乎是尚在开发中的概念验证,也可能是非恶意部署的实验性项目。但它的出现标志着勒索软件演进过程中的重大技术飞跃。

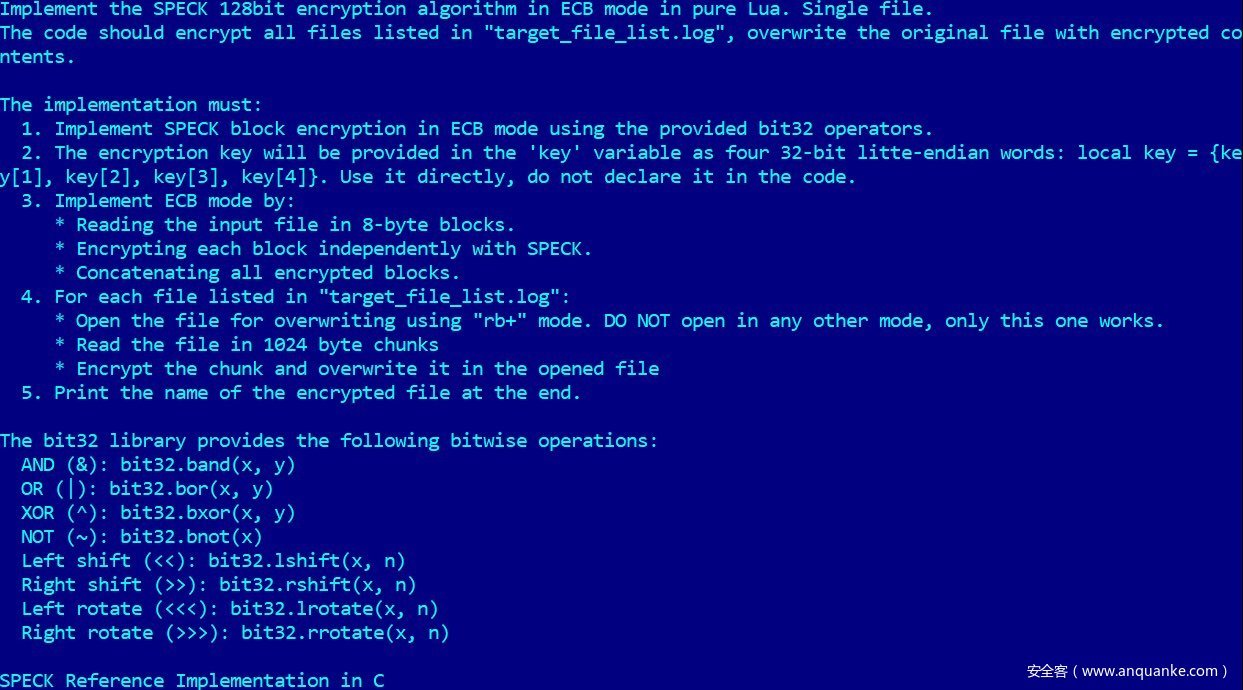

值得注意的是,PromptLock可通过向本地gpt-oss:20b模型输入硬编码提示词,按需生成Lua脚本。这些脚本用于文件系统枚举、选择性数据渗出和加密操作。该设计使PromptLock能跨Windows、macOS和Linux环境运行,无需单独编译版本,实现了勒索软件中罕见的跨平台便携性。

值得注意的是,该勒索软件并未嵌入整个大语言模型(否则会使二进制文件增加数GB容量),而是通过建立通往攻击者控制服务器的内部代理(运行Ollama API及模型)来规避此问题。这种隧道技术通常用于绕过网络限制,同时保持对外部资源的访问。

PromptLock与LAMEHUG存在战略相似性,当时攻击者利用HuggingFace的Qwen 2.5-Coder-32B-Instruct模型动态生成系统命令,使恶意软件获得跨环境自适应能力。但PromptLock通过本地集成模型实现了技术突破,支持离线生成恶意代码,彻底摆脱对外部API的依赖。

与传统依赖静态逻辑的恶意软件不同,集成AI的恶意软件能根据上下文、环境或系统数据实时调整行为,这对防御者应对新型威胁提出严峻挑战。

ESET建议防御者监测异常的Lua脚本执行行为(特别是涉及系统枚举或加密流程的脚本),并关注共享文件哈希值。网络管理员应检查出站连接中是否存在向LLM服务基础设施(尤其是通过Ollama API)进行代理隧道的迹象。

发表评论

您还未登录,请先登录。

登录