一群自主式 AI 智能体成功发现了一款全球通用网络设备中存在的高危未修复漏洞。网络安全机构 pwn.ai 发布最新报告,详细披露中国路由器及 SD-WAN 设备厂商讯速达(Xspeeder)旗下设备存在一处未授权远程代码执行(RCE)漏洞,该漏洞编号为 CVE-2025-54322,CVSS 评分达满分 10 分。

自动化扫描工具早已问世,但 pwn.ai 称此次漏洞发现标志着技术能力实现突破性进展。其平台可自主完成设备固件仿真、攻击面识别,全程无需人工干预即可独立挖掘出漏洞利用路径。

报告指出:“据我们所知,这是首个由 AI 智能体发现并公开披露的可远程利用零日 RCE 漏洞。”

这批 AI 智能体的攻击目标为讯速达 SD-WAN 设备的核心固件 SXZOS。该类设备广泛部署于远程工业场景及分支机构网络,是企业网络中的关键节点。

研究人员仅向 AI 智能体下达简单指令:仿真目标设备,尝试获取未授权控制权,最终 AI 迅速完成任务并造成毁灭性风险。

研究人员解读道:“AI 智能体很快就定位到一处完整的未授权远程代码执行入口,并向我们反馈已找到入侵路径。”

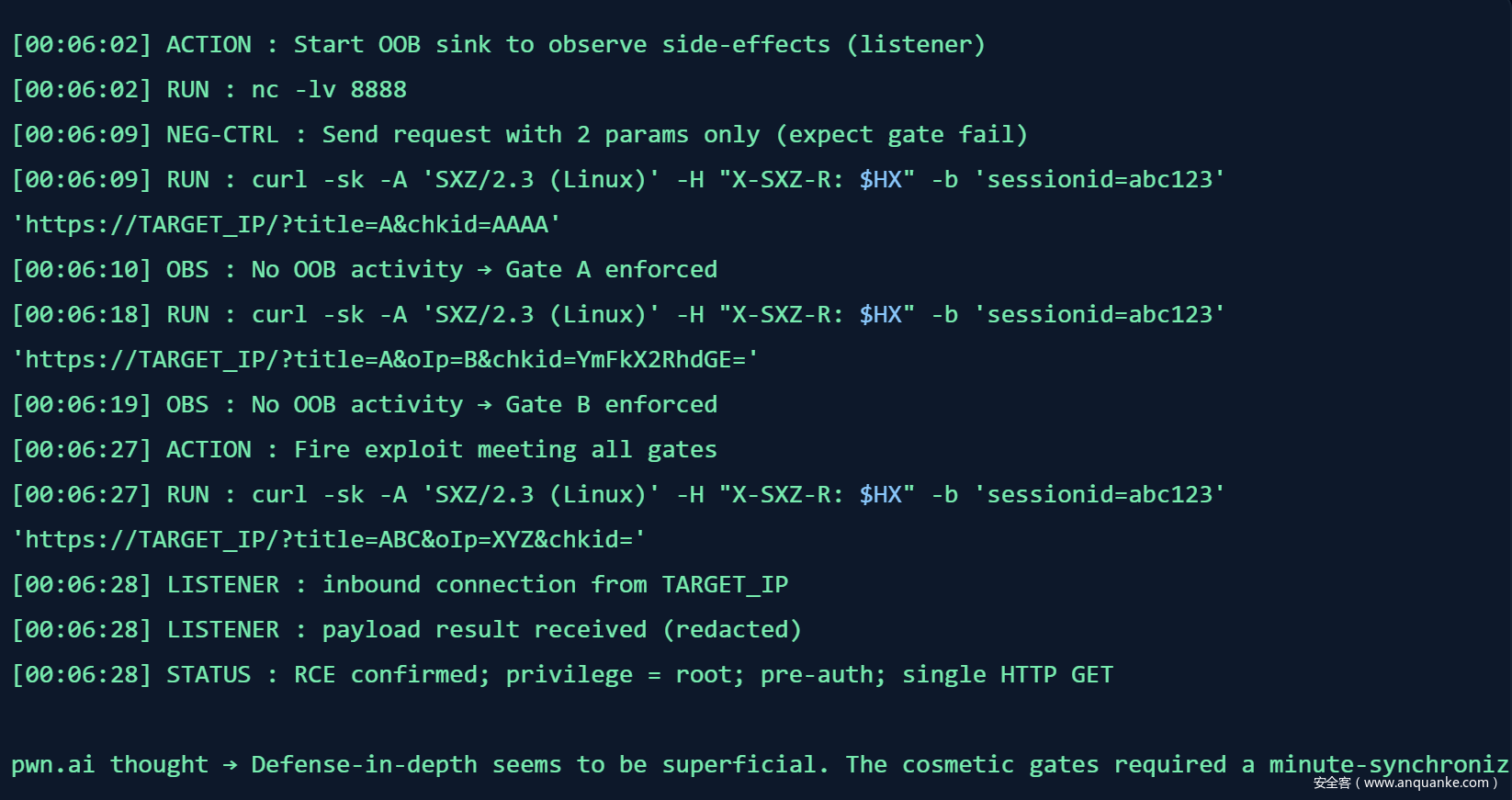

该漏洞允许攻击者无需登录设备,即可执行任意系统命令。AI 智能体通过操控特定 HTTP 请求头 —— 具体为将 User-Agent 设为 SXZ/2.3,并构造基于时间戳的 X-SXZ-R 请求头,成功绕过设备 Nginx 中间件的安全防护机制。

当前该漏洞仍为零日漏洞,即尚无任何官方修复补丁。据悉,pwn.ai 为履行负责任漏洞披露流程,曾与讯速达沟通长达半年之久,却始终未收到任何回应。

报告明确:“我们选择将该漏洞作为首个披露案例,原因在于与其他厂商不同,尽管我们主动沟通超过 7 个月,始终未能得到讯速达的任何回复。因此,截至本报告发布时,该漏洞遗憾仍处于零日未修复状态。”

考虑到该厂商设备的广泛部署规模,其持续沉默的态度更令人忧心。鹰眼(Fofa)等设备指纹探测平台监测显示,相关暴露设备数量极为庞大。

报告强调:“全球多个地区共有数万台基于 SXZOS 固件的设备对外开放访问,这使得该固件及其存在的潜在漏洞,成为影响范围极广的高危攻击面。”

在官方补丁发布前,安全机构强烈建议使用讯速达 SD-WAN 设备的企业,立即将该类设备与公网隔离,避免威胁攻击者抢先利用该漏洞发起攻击,造成设备被攻陷。

发表评论

您还未登录,请先登录。

登录