中国APT41黑客组织使用一种名为“ToughProgress”的新恶意软件,利用Google日历进行命令和控制(C2)操作,将恶意活动隐藏在受信任的云服务后面。

该活动由谷歌的威胁情报小组发现,该组织识别并拆除了攻击者控制的Google日历和工作区基础设施,并引入了有针对性的措施,以防止将来出现此类滥用。

使用Google日历作为C2机制并不是一种新技术,Veracode最近报道了Node Package Manager(NPM)索引中的恶意包,遵循类似的策略。

此外,APT41之前以滥用Google服务而闻名,例如在2023年4月的伏地魔恶意软件活动中使用Google Sheets和Google Voldemort malware campaignDrive。

APT41攻击流

攻击始于向目标发送恶意电子邮件,链接到以前被入侵的政府网站上托管的ZIP存档。

存档包含一个Windows LNK文件,假装为PDF文档,一个伪装成JPG映像文件的主要有效载荷,以及用于解密和启动有效载荷的DLL文件,也伪装成图像文件。

文件“6.jpg”和“7.jpg”是假图像。第一个文件实际上是一个加密的有效载荷,由第二个文件解密,这是当目标点击LNK时启动的DLL文件,“Google解释道。

DLL是“PlusDrop”,一个完全在内存中解密并执行下一阶段“PlusInject”的组件。

接下来,PlusInject在合法的Windows进程“svhost.exe”上执行过程空心,并注入最后阶段“ToughProgress”。

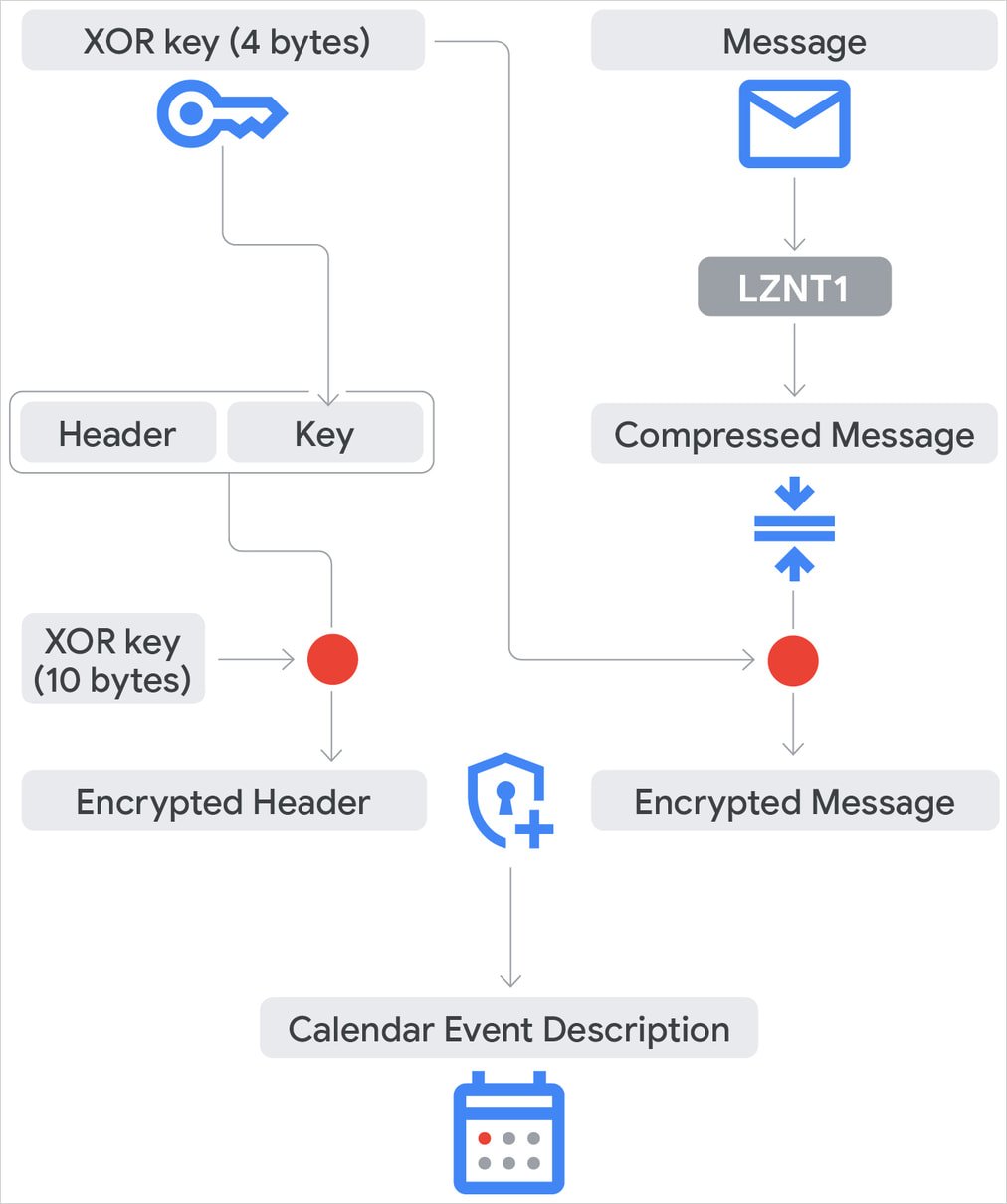

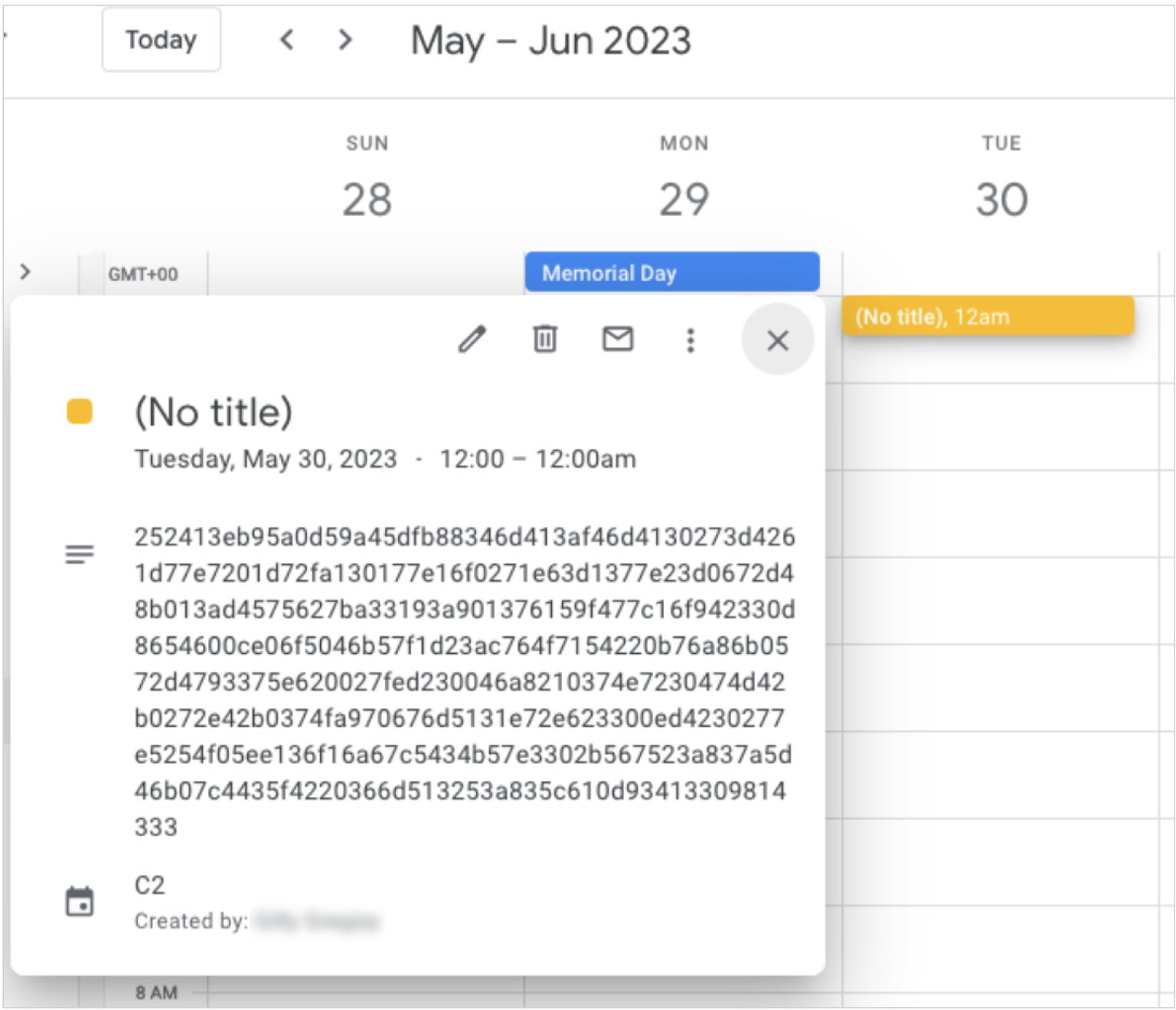

恶意软件连接到硬编码的 Google 日历端点,并在隐藏事件的描述字段中为 APT41 的命令收集特定事件日期。

执行它们后,ToughProgress 将结果返回到新的日历事件,以便攻击者可以相应地调整其下一步。

来源:Google

由于有效载荷从未触及磁盘,并且C2通信通过合法的云服务进行,因此在受感染的主机上被安全产品标记的可能性很小。

扰乱活动

Google 识别了攻击者控制的 Google 日历实例,并终止了所有相关 Workspace 帐户和违规的日历事件。

谷歌的安全浏览块列表也相应地进行了更新,因此用户在访问相关网站时会收到警告,来自这些网站的流量将被阻止在所有科技巨头的产品中。

该报告没有列出任何具体的受损组织或受害者,但谷歌表示,它直接与Mandiant合作通知了他们。谷歌还与受害者分享了ToughProgress样本和交通日志,以帮助他们确定环境中的感染情况。

发表评论

您还未登录,请先登录。

登录