活动通知:

ZoomEye 999元社区版(终身有效)限时售卖中!

活动时间:11月10日10点起(限时售卖,售完为止)

购买链接:https://www.zoomeye.org/pricing

背景:

Web基础设施的防御行为(如缓存、限速、重定向)构成了其非确定性状态机。对外部分析师而言,情报的价值在于能否基于协议规范(RFC)字段,精确识别出服务行为与预设策略之间的配置偏差。ZoomEye提供了对HTTP协议头的深度结构化索引,为大规模的Web资产行为规范分析提供了数据基础。

本文将阐述如何利用ZoomEye的核心HTTP字段,构建“状态转移监测模型”,用于追踪资产的流量控制策略、缓存一致性和源站暴露风险。

一、高区分度特征与字段选择:Header作为状态变量

在专业分析中,HTTP Header字段是衡量资产行为的关键。我们必须采用最可靠的Header字符串匹配技术。

1.行为控制字段的精确量化

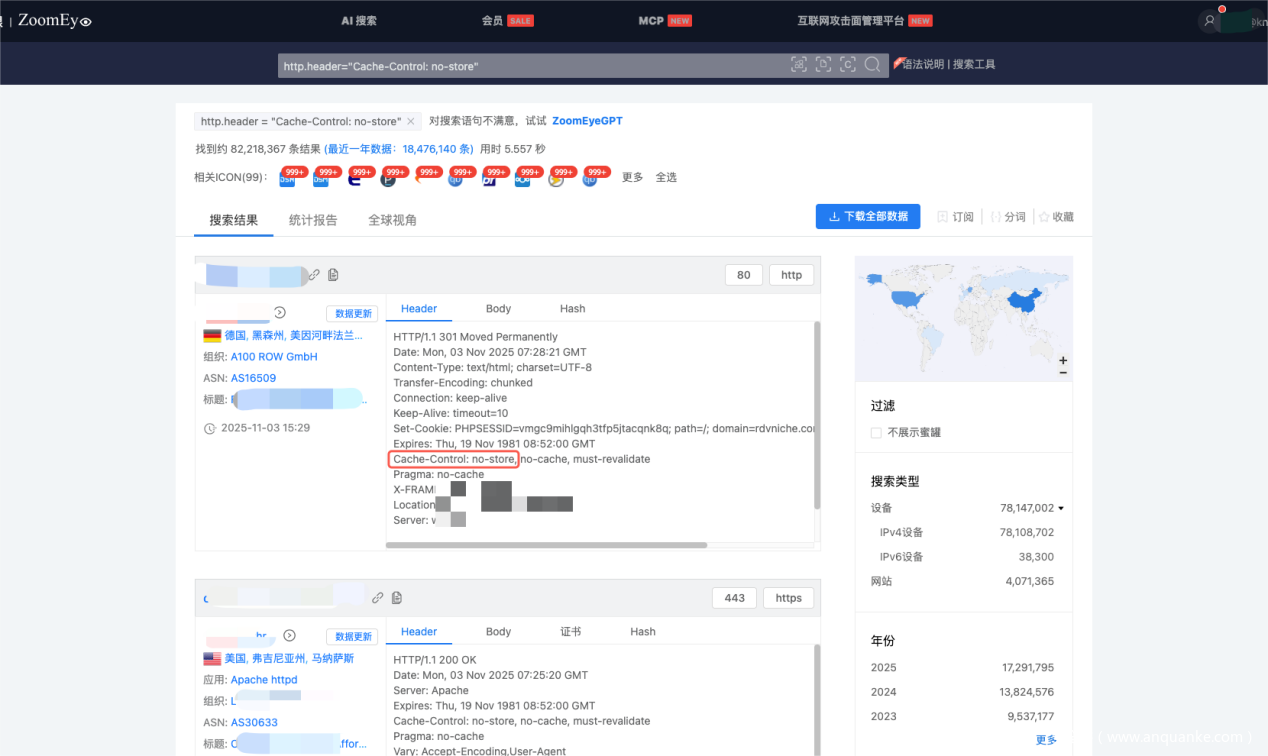

缓存策略定位:利用http.header字段的字符串匹配,查找显式要求“不存储”(no-store)的资产。这用于量化资产的缓存保守程度。1

http.header="Cache-Control: no-store"

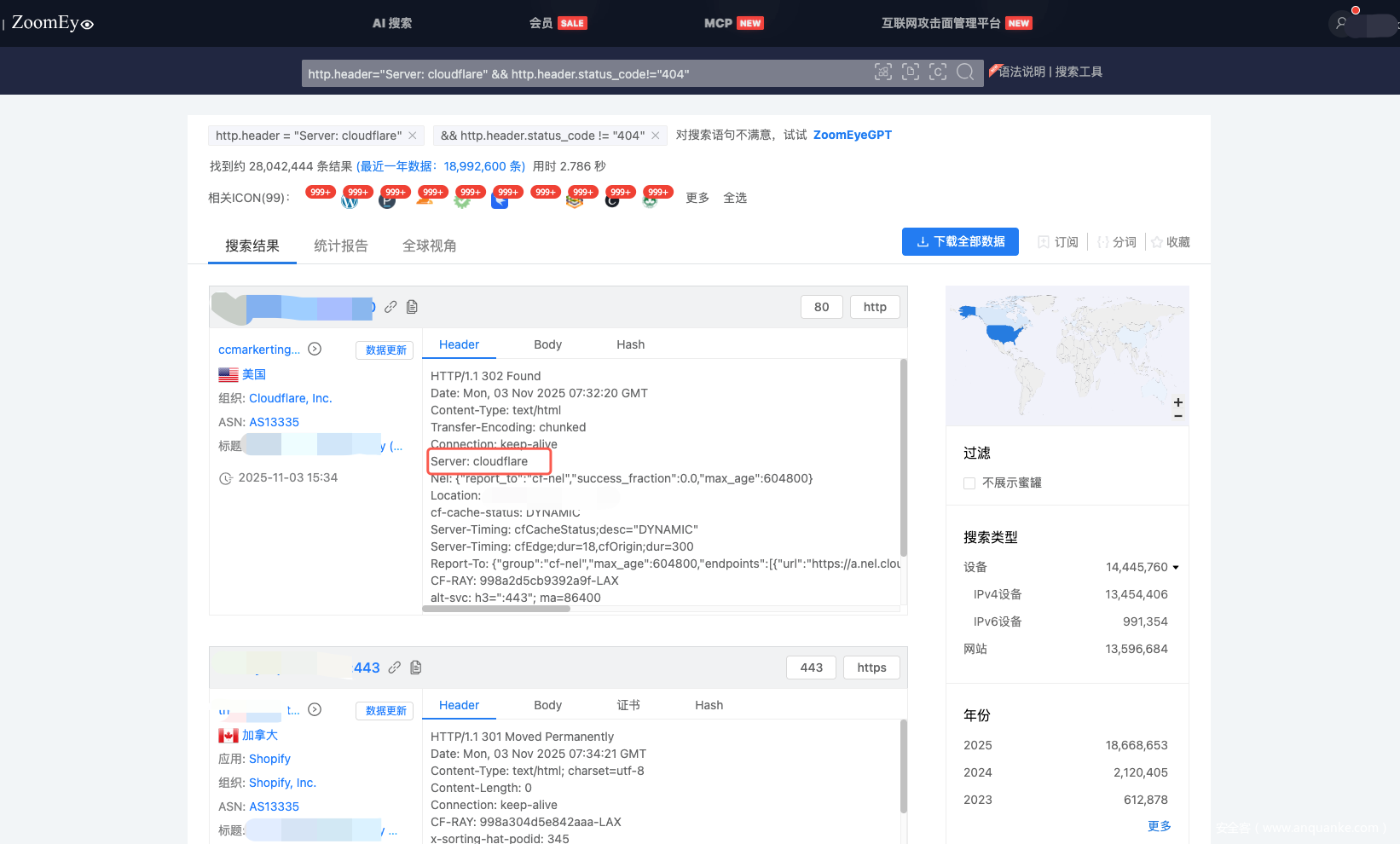

中间件指纹追踪:通过匹配特定的Server Header值来识别CDN或WAF,查找由特定CDN保护的资产,同时排除无效页面。

http.header="Server: cloudflare" && http.header.status_code!="404"

二、状态监测模型:追踪配置的非规范化行为

通过Header字符串与状态码的组合,识别不符合规范或具有高风险的配置偏差。

1.重定向链与会话风险分析

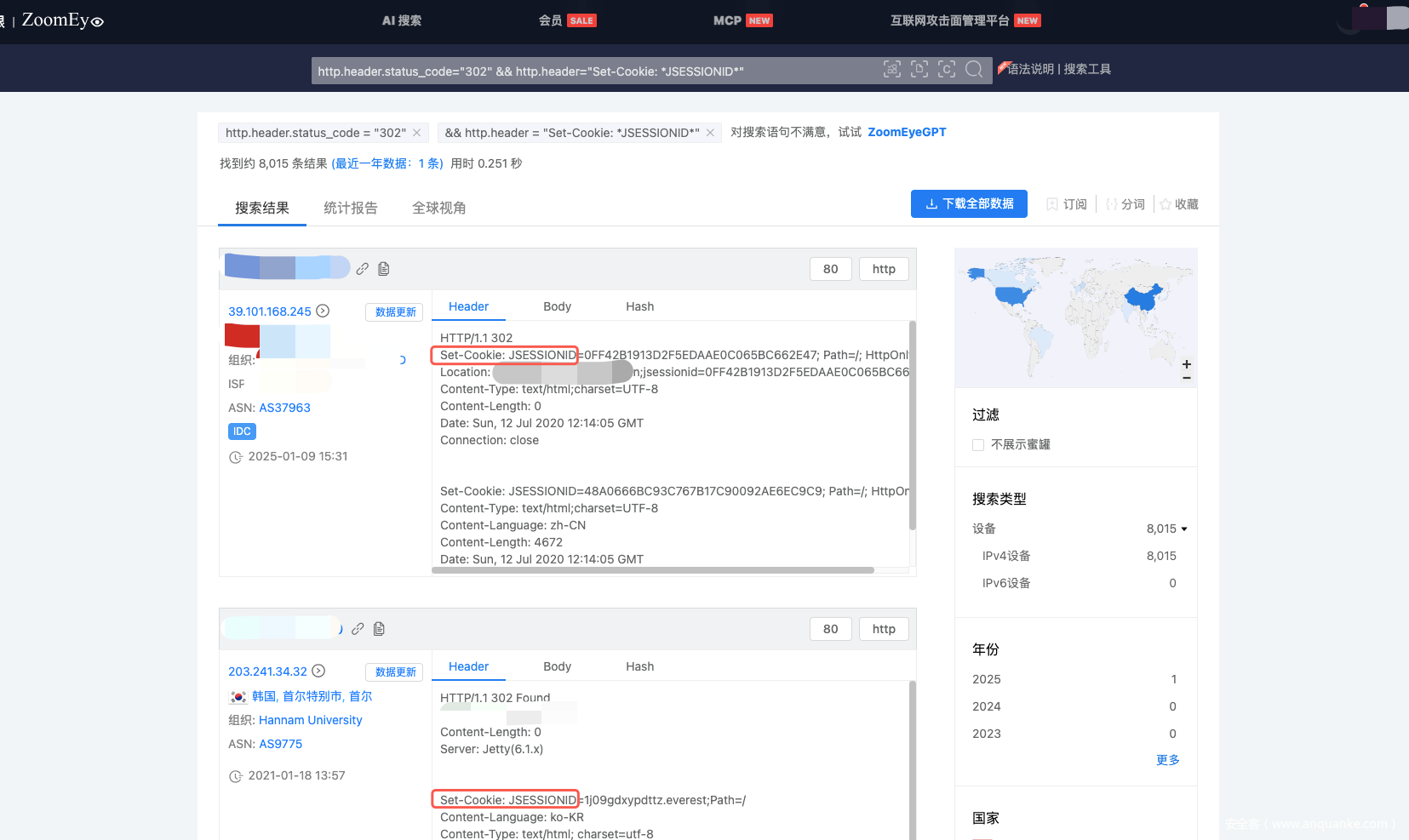

重定向过程中对敏感信息(如Cookie)的处理不当,可能导致会话状态在链路中暴露;查找在临时重定向(302)过程中仍然设置高风险会话标识符(Set-Cookie)的资产。这种行为可能导致会话ID被缓存或被中间代理捕获。

http.header.status_code="302" && http.header="Set-Cookie: *JSESSIONID*"

2.源站信息泄露与穿透尝试

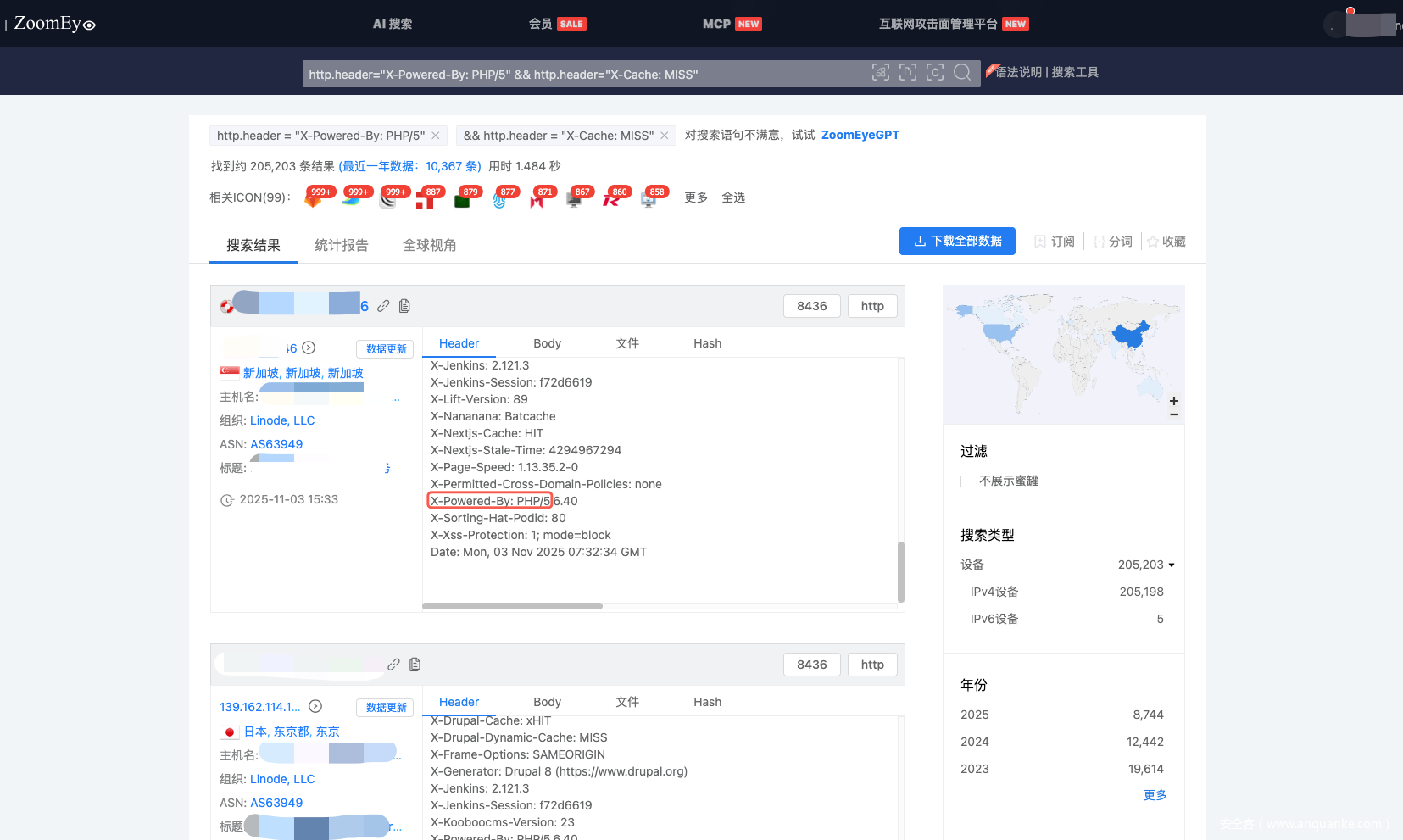

利用Header字段追踪源站IP或后端技术细节,该Dork的高价值在于对资产状态的交叉验证:X-Powered-By: PHP/5是源站/后端服务的技术指纹,其在响应中存在本身即是违反防御基线的配置缺陷。

当该指纹与X-Cache: MISS (缓存穿透)状态同时出现时,它构成了一组强有力的情报证据,证明了防御链条的关键失败:

可达性验证方面:X-Cache: MISS状态指示当前请求绕过了缓存保护,流量可直达后端应用层。

配置违规方面:前端防御系统未能履行移除后端敏感指纹的职责,暴露出运行在脆弱版本(PHP/5)上的后端服务,使攻击者能够针对性地发起攻击。

这种技术指纹和行为状态的交叉验证,将测绘的焦点定位于防御链条中的关键配置缺口,是衡量Web资产脆弱行为的高阶情报指标。

http.header="X-Powered-By: PHP/5" && http.header="X-Cache: MISS"

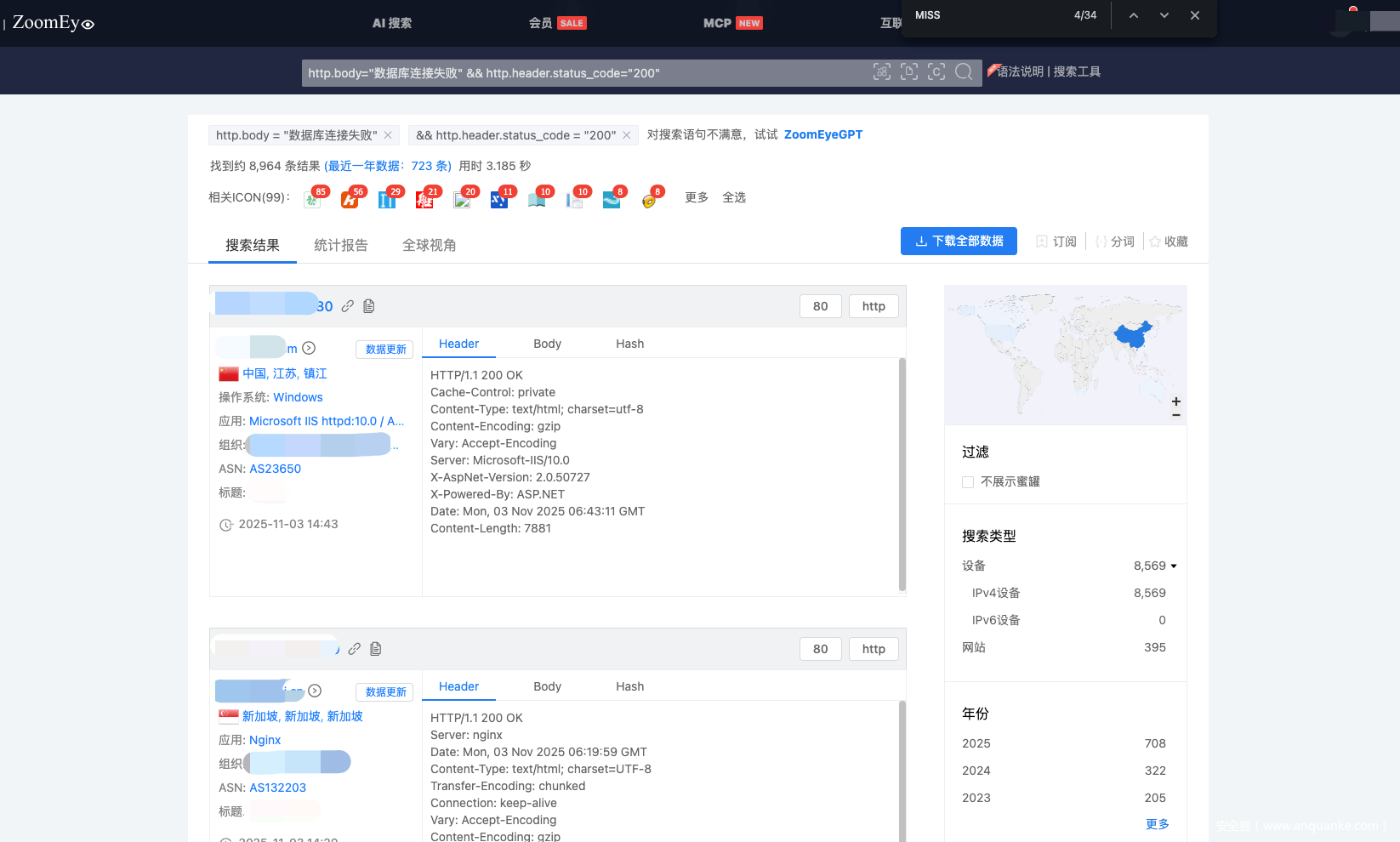

3.内容与行为的偏差监测

查找Body中包含敏感错误信息(如数据库连接失败)但状态码却返回200的资产。这种行为代表了应用逻辑与HTTP规范的严重偏差。

http.body="数据库连接失败" && http.header.status_code="200"

三、追踪资产的不可持续状态

本章将ZoomEye的数据模型提升至行为科学的层面,专注于追踪那些在时间维上不一致、不稳定的资产状态,这些状态往往是配置错误或入侵的信号。

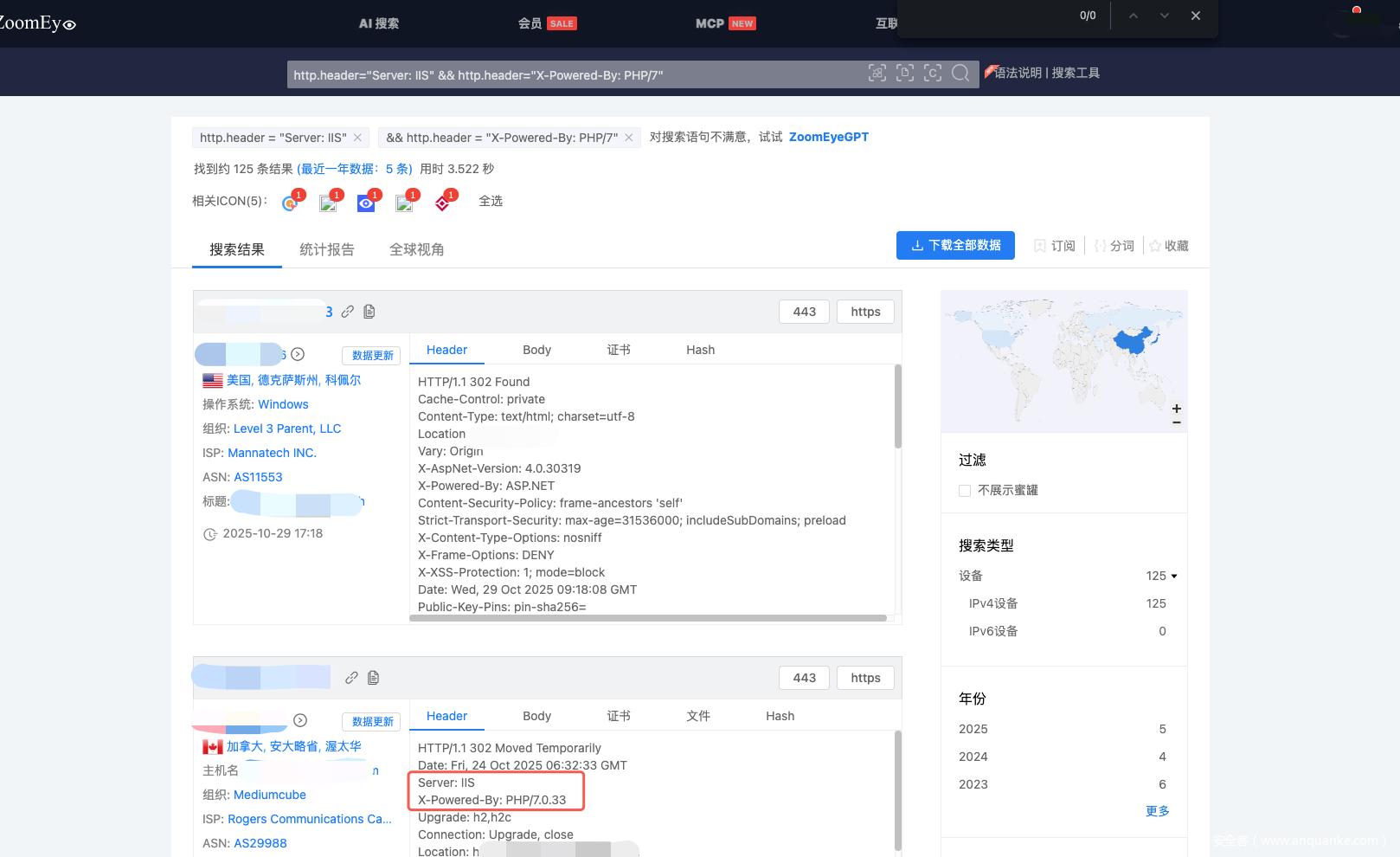

1.行为异常:Header字段的唯一性与矛盾性

查找同时宣称自己是Microsoft IIS服务器,但又泄露了PHP/7后端技术栈的资产。这种指纹的矛盾性强烈暗示了:要么是使用了非标准代理(如Caddy/Traefik做了反向代理),要么是存在配置错误,其真实技术栈被意外暴露。

http.header="Server: IIS" && http.header="X-Powered-By: PHP/7"

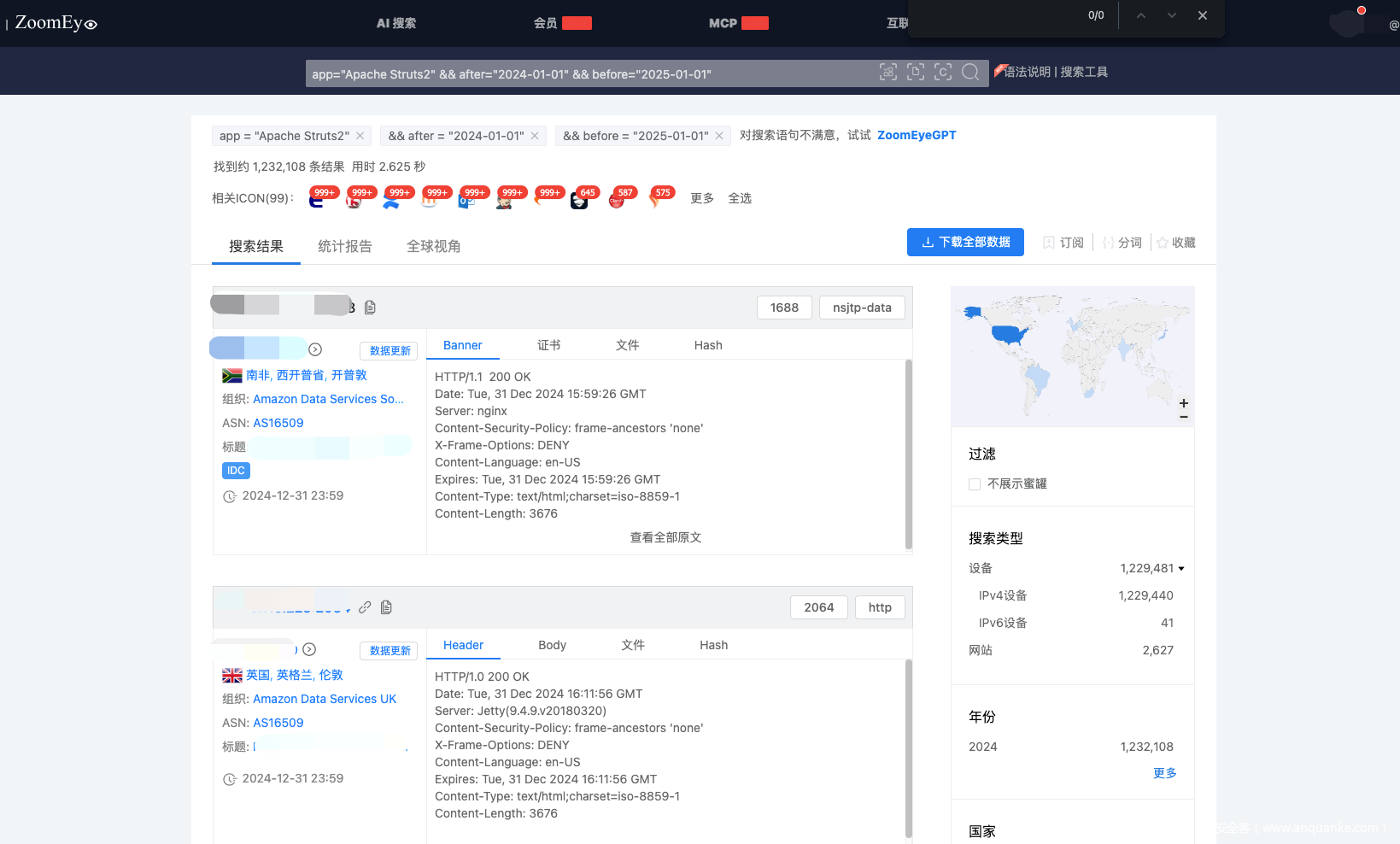

2.时序回溯与指纹的瞬间一致性

利用时间切片,追踪特定低版本应用在安全事件爆发前的暴露情况。精确定位所有在2025年之前就已部署的Apache Struts2服务。该技术用于评估特定安全事件发生时,市场上脆弱资产的存量,为回顾性风险评估提供精确数据快照。

app="Apache Struts2" && after="2024-01-01" && before="2025-01-01"

总结:

本文系统地阐述了如何利用ZoomEye强大的结构化索引能力,将HTTP协议头中的离散数据转化为Web资产行为规范分析的模型。

通过对http.header字段的逻辑冲突分析和状态码与内容(body)的交叉验证,我们能够识别出那些偏离RFC规范、具有高风险配置偏差的资产。这种数据模型驱动的测绘方法,将安全情报的获取从传统的指纹识别提升到了资产脆弱行为的推断层面。

在持续动态变化的Web基础设施中,掌握这种高级分析能力,是实现早期风险预警和数据驱动防御决策的关键。ZoomEye提供的数据,正是构建这一高维情报分析体系的基石。

ZoomEye双十一活动火爆进行中

关注公众号+转发朋友圈=抽社区版激活码!

每邀1人购社区版得10万积分,上不封顶!

快冲https://www.zoomeye.org/pricing

发表评论

您还未登录,请先登录。

登录