超过9,000个华硕路由器被一个名为“AyySSHush”的新型僵尸网络所破坏,该僵尸网络也针对来自思科,D-Link和Linksys的SOHO路由器。

该活动于2025年3月中旬由GreyNoise安全研究人员发现,他们报告说它具有民族国家威胁行为者的标志,尽管没有具体归因。

威胁监控公司报告说,这些攻击结合了暴力登录凭据,绕过身份验证,并利用旧的漏洞来破坏华硕路由器,包括RT-AC3100,RT-AC3200和RT-AX55型号。

阅读量161838

发布时间 : 2025-05-29 15:02:43

本文是翻译文章,文章原作者 Bill Toulas,文章来源:bleepingcomputer

译文仅供参考,具体内容表达以及含义原文为准。

超过9,000个华硕路由器被一个名为“AyySSHush”的新型僵尸网络所破坏,该僵尸网络也针对来自思科,D-Link和Linksys的SOHO路由器。

该活动于2025年3月中旬由GreyNoise安全研究人员发现,他们报告说它具有民族国家威胁行为者的标志,尽管没有具体归因。

威胁监控公司报告说,这些攻击结合了暴力登录凭据,绕过身份验证,并利用旧的漏洞来破坏华硕路由器,包括RT-AC3100,RT-AC3200和RT-AX55型号。

具体来说,CVE-2023-39780攻击者利用跟踪为CVE-2023-39780的旧命令注入漏洞来添加自己的SSH公钥,并使SSH守护进程能够监听非标准TCP端口53282。此修改允许威胁行为者保留对设备的后门访问,即使在重新启动和固件更新之间也是如此。

“由于此密钥是使用官方华硕功能添加的,因此固件升级中会保留此配置更改,”GreyNoise的另一份相关报告解释道。

“如果您以前使用过,NOT升级固件不会删除SSH后门。

攻击特别隐秘,不涉及恶意软件,而攻击者也关闭日志记录和趋势科技的AiProtection以逃避检测。

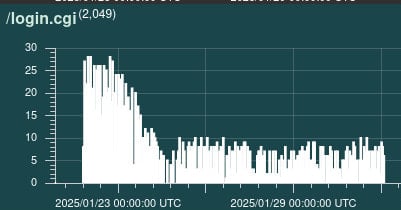

典型的是,GreyNoise报告在过去三个月中仅记录了与此活动相关的30个恶意请求,尽管有9,000个华硕路由器被感染。

尽管如此,其中三个请求足以触发GreyNoise的人工智能分析工具,该分析工具将它们标记为人类检查。

该活动可能与Sekoia追踪为“恶毒陷阱”的活动重叠Vicious Trap,尽管法国网络安全公司报告称威胁行为者利用CVE-2021-32030入侵华硕路由器。

在Sekoia看到的活动中,观察到威胁行为者针对来自D-Link,Linksys,QNAP和Araknis Networks的SOHO路由器,SSL VPN,DVR和BMC控制器。

AyySSHush的确切操作目标尚不清楚,因为没有分布式拒绝服务(DDoS)或使用设备通过华硕路由器代理恶意流量的迹象。

然而,在Sekoia观察到的路由器漏洞中,下载并执行了恶意脚本,将网络流量从受损系统重定向到攻击者控制的第三方设备。

目前,该活动似乎悄悄地建立了一个后门路由器网络,为未来的僵尸网络奠定基础。

华硕发布了安全更新,解决了受影响路由器的CVE-2023-39780,尽管每个型号的确切可用性时间各不相同。

建议用户尽快升级固件,并在“授权_keys”文件上查找可疑文件并添加攻击者的SSH密钥(此处的IoC)。

此外,GreyNoise列出了与此活动相关的四个IP地址,这些地址应该添加到块列表中。

101.99.91[.]151

101.99.94[.]173

79.141.163[.]179

111.90.146[.]237如果怀疑有妥协,建议进行出厂重置,以毫无疑问地清理路由器,然后使用强密码从头开始重新配置。

安全客

安全客

2025-06-20 17:11:10

2025-06-20 17:09:03

2025-06-20 17:05:02

2025-06-20 17:02:15

2025-06-20 16:59:36

2026-02-06 11:13:00

2026-02-06 11:12:01

2026-02-06 11:11:11

2026-02-06 11:09:07

2026-02-06 11:08:33

2026-02-04 11:28:08

2026-02-04 11:26:03

.jpg)

发表评论

您还未登录,请先登录。

登录