一个关键漏洞(CVE-2025-20188)已在Cisco IOS XE无线局域网控制器(WLC)软件中披露,允许未经身份验证的攻击者上传任意文件并可能实现远程代码执行(RCE)。来自Horizon3的安全研究人员发布了该缺陷的深入技术细分,将其评为CVSS评分10,这是最高严重等级。

该漏洞影响Cisco IOS XE WLC版本17.12.03及更早版本,源于使用后端Lua脚本中用于处理文件上传的硬编码JSON Web Token(JWT)秘密。正如Horizon3团队所解释的那样:

“这个问题被描述为一个未经身份验证的任意文件上传,由硬编码的JSON Web Token(JWT)的存在引起。

通过分析易受攻击和修补版本的ISO文件(C9800-CL-universalk9.17.12.03.iso vs 17.12.04),研究人员能够使用OpenResty提取和探索Web应用程序代码,识别关键脚本,如ewlc_jwt_verify.lua和ewlc_jwt_upload_files.lua。

攻击向量围绕端口 8443 上的 /ap_spec_rec/upload/ 端点展开,该端点在某些配置中公开暴露。脚本盲目信任JWT令牌,以及:

“没有什么能阻止我们使用……进行路径遍历,所以下一个问题是:我们应该把文件放在哪里?‘

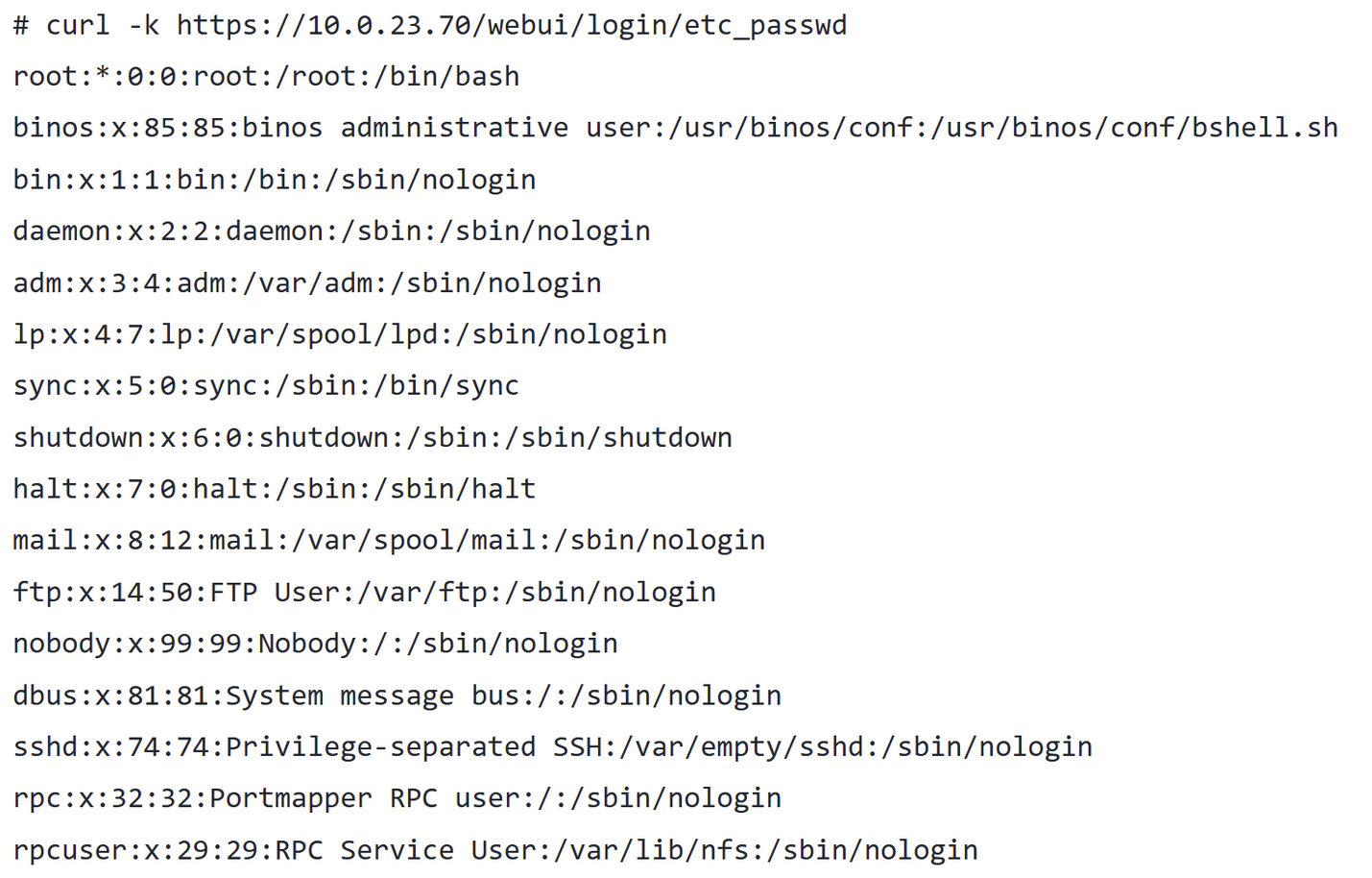

攻击者通过创建正确的文件路径发现,例如,/…usr/binos/openresty/nginx/html/foo.txt——他们可以将任意文件上传到可访问的Web目录。但他们并没有就此止步。

然后,研究人员利用内部过程观察者脚本pvp.sh,该脚本使用inotifywait监控某些目录。这允许他们通过修改配置文件来触发服务重新加载,从而导致远程代码执行。

“简而言之,对于RCE,我们需要……用我们自己的命令覆盖现有的配置文件……上传一个新文件,导致服务重新加载……检查我们是否成功。

思科在更新版本的 IOS XE WLC 中解决了此漏洞。但是,对于无法立即升级的用户,Horizon3 传达了思科的建议:

“管理员可以禁用Out-of-Band AP Image Download功能……Cisco强烈建议实施此缓解措施,直到可以执行升级。

这一建议至关重要,因为在一些新的安装中,端口8443默认打开 – 即使没有用户干预,也会暴露出易受攻击的端点。

发表评论

您还未登录,请先登录。

登录