卡巴斯基研究人员发现了利用CVE-2024-3721部署臭名昭着的Mirai僵尸网络的改进版本的新一波攻击 – 这一次,目标是基于DVR的易受攻击的监视系统。

攻击以发送到易受攻击的TBK DVR端点(/device.rsp)的POST请求开始,嵌入了伪装在有效载荷中的Linux shell命令:

阅读量222184

发布时间 : 2025-06-09 17:08:32

本文是翻译文章,文章原作者 Ddos,文章来源:securityonline

原文地址:https://securityonline.info/new-mirai-botnet-variant-targets-dvr-systems-via-cve-2024-3721/

译文仅供参考,具体内容表达以及含义原文为准。

卡巴斯基研究人员发现了利用CVE-2024-3721部署臭名昭着的Mirai僵尸网络的改进版本的新一波攻击 – 这一次,目标是基于DVR的易受攻击的监视系统。

攻击以发送到易受攻击的TBK DVR端点(/device.rsp)的POST请求开始,嵌入了伪装在有效载荷中的Linux shell命令:

这个单行下载并执行一个ARM32二进制文件——不需要架构探测。攻击针对速度,效率和目标设备进行了优化,以确保这种架构。

“通常情况下,机器人感染涉及最初调查目标机器的shell脚本……然而,在这种情况下……侦察阶段是不必要的,”卡巴斯基解释说。

虽然这个机器人是基于近十年前发布的Mirai源代码,但它包括几个现代曲折:

这些新增功能旨在使分析更加困难,并最大限度地减少沙盒环境中的检测。

“这个变体中的数据解密例程作为简单的RC4算法实现……解密的RC4密钥用于解密字符串,”研究人员说。

根据卡巴斯基的遥测数据,大多数受感染的系统位于:

通过公开扫描识别了超过50,000个公开暴露的DVR设备,僵尸网络的潜在增长载体非常重要。

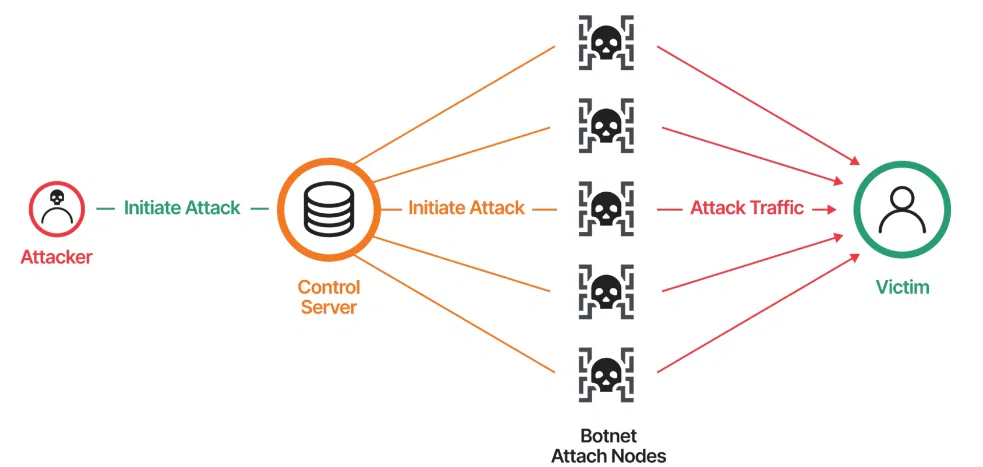

部署后,恶意软件将连接到命令和控制(C2)服务器并等待指令 – 最有可能用于分布式拒绝服务(DDoS)攻击或其他大规模利用活动。

“这种机器人的主要目标是进行压倒网站和服务(DDoS攻击)的攻击,”卡巴斯基警告说。

有趣的是,恶意软件在许多设备上无法实现长期持久性。如果重新启动,感染就会被消除 – 但随着机器人不断扫描互联网,再感染永远不会遥远。

安全客

安全客

2025-06-20 17:11:10

2025-06-20 17:09:03

2025-06-20 17:05:02

2025-06-20 17:02:15

2025-06-20 16:59:36

2025-07-01 15:03:14

2025-06-18 15:22:31

2025-06-16 15:48:35

2025-06-12 15:43:53

2025-06-12 15:39:51

2025-06-12 15:36:04

2025-06-12 15:15:38

发表评论

您还未登录,请先登录。

登录