超过 46000 个面向 Internet 的 Grafana 实例仍未修补,并面临客户端开放重定向漏洞,该漏洞允许执行恶意插件和帐户接管。

该漏洞被跟踪为 CVE-2025-4123,并影响用于监控和可视化基础设施和应用程序指标的开源平台的多个版本。

该漏洞由漏洞赏金猎人 Alvaro Balada 发现,并在 5 月 21 日发布的 Grafana Labs 安全更新中得到解决。

然而,据应用安全公司 OX Security 的研究人员称,截至撰写本文时,通过公共互联网可访问的所有 Grafana 实例中,超过三分之一尚未修补,他们将该错误称为“Grafana Ghost”。

分析师告诉 BleepingComputer,他们的工作重点是展示将 Balada 的发现武器化的能力。

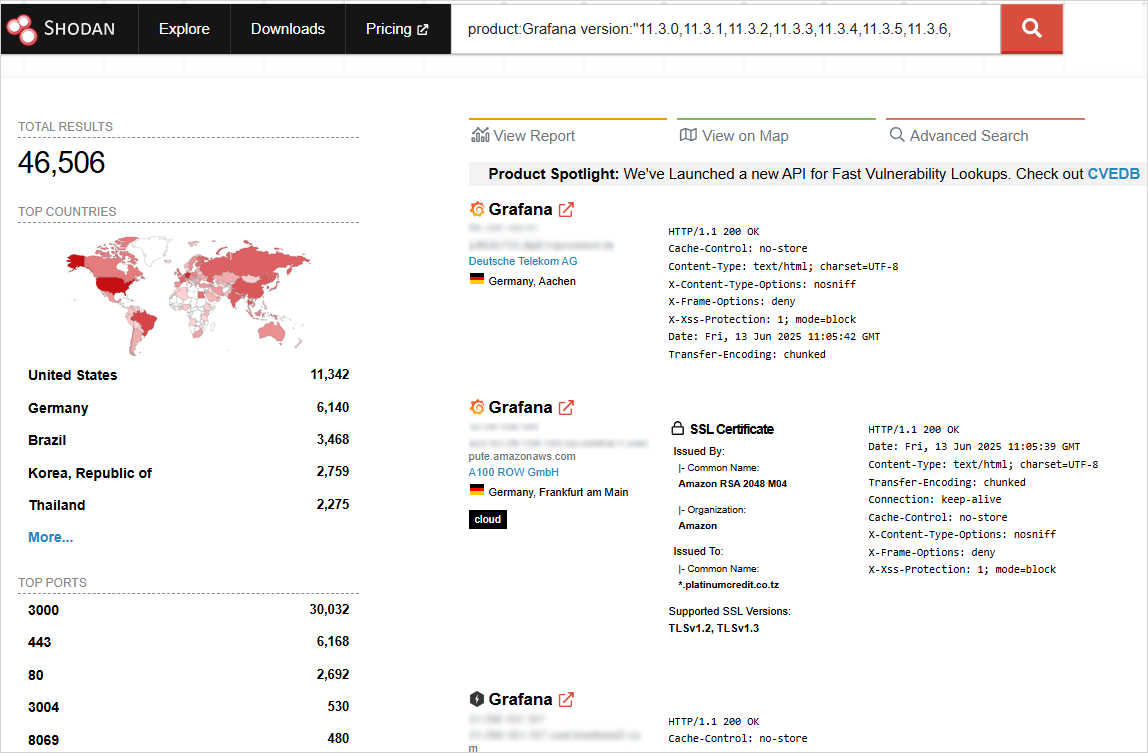

在确定了易受攻击的版本后,他们通过将数据与平台在整个生态系统中的分布相关联来评估风险。

他们发现 128,864 个实例在网上暴露,其中 46,506 个仍在运行仍可被利用的易受攻击版本。这相当于大约 36% 的百分比。

来源:BleepingComputer

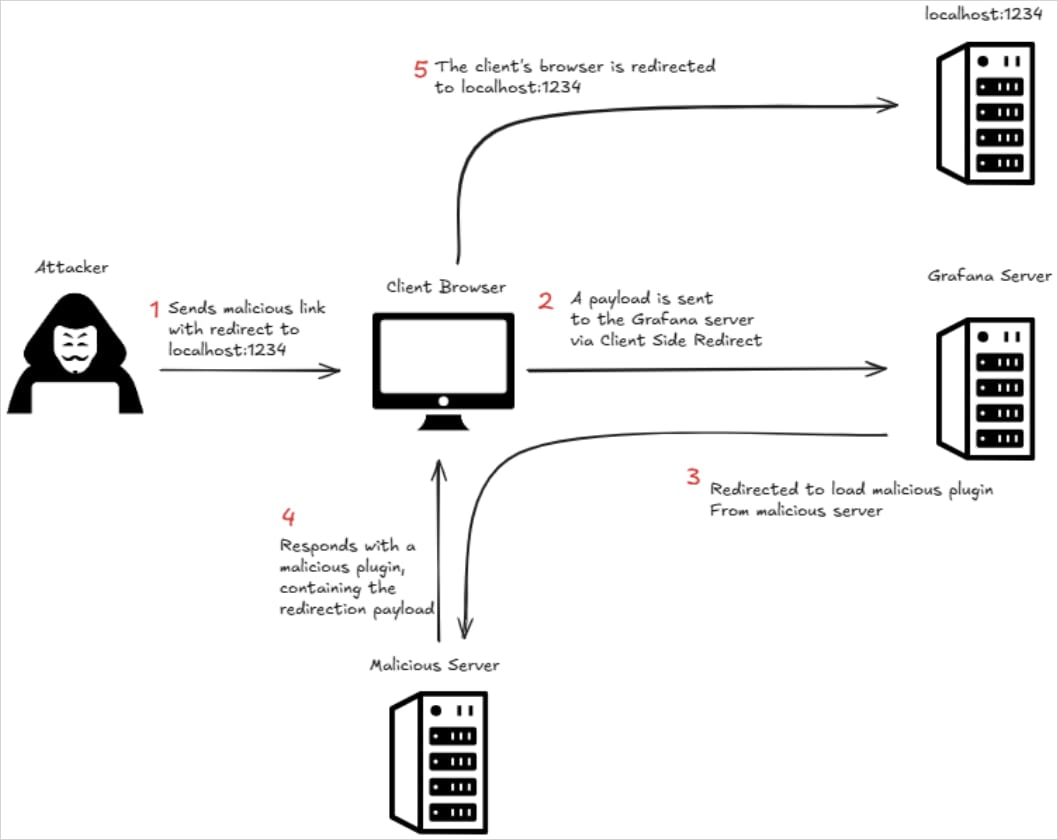

OX Security 对 CVE-2025-4123 的深入分析发现,通过一系列结合客户端路径遍历和开放重定向机制的利用步骤,攻击者可以引诱受害者点击 URL,从而导致从威胁行为者控制的站点加载恶意 Grafana 插件。

研究人员表示,这些恶意链接可用于在用户的浏览器中执行任意 JavaScript。

来源:OX Security

该漏洞不需要提升的权限,即使启用了匿名访问,也可以运行。

该漏洞允许攻击者劫持用户会话、更改帐户凭据,并在安装了 Grafana Image Renderer 插件的情况下执行服务器端请求伪造 (SSRF) 以读取内部资源。

虽然 Grafana 中的默认内容安全策略 (CSP) 提供了一些保护,但由于客户端实施的限制,它无法防止漏洞利用。

OX Security 的漏洞利用表明,CVE-2025-4123 可以在客户端被利用,并且可以通过 Grafana 原生的 JavaScript 路由逻辑来绕过现代浏览器规范化机制。

这允许攻击者利用 URL 处理不一致来提供恶意插件,这些插件反过来会修改用户电子邮件地址,从而使通过密码重置的帐户劫持变得微不足道。

尽管 CVE-2025-4123 有多项利用要求,例如用户交互、受害者点击链接时的活动用户会话以及启用插件功能(默认启用),但大量暴露的实例和无需身份验证会造成重大攻击面。

为了降低漏洞利用的风险,建议 Grafana 管理员升级到版本 10.4.18+security-01、11.2.9+security-01、11.3.6+security-01、11.4.4+security-01、11.5.4+security-01、11.6.1+security-01 和 12.0.0+security-01。

发表评论

您还未登录,请先登录。

登录