WordPress 生态系统中出现了一个严重的安全漏洞,通过 AI Engine 插件的模型上下文协议 (MCP) 实施,使超过 100,000 个网站面临权限提升攻击。

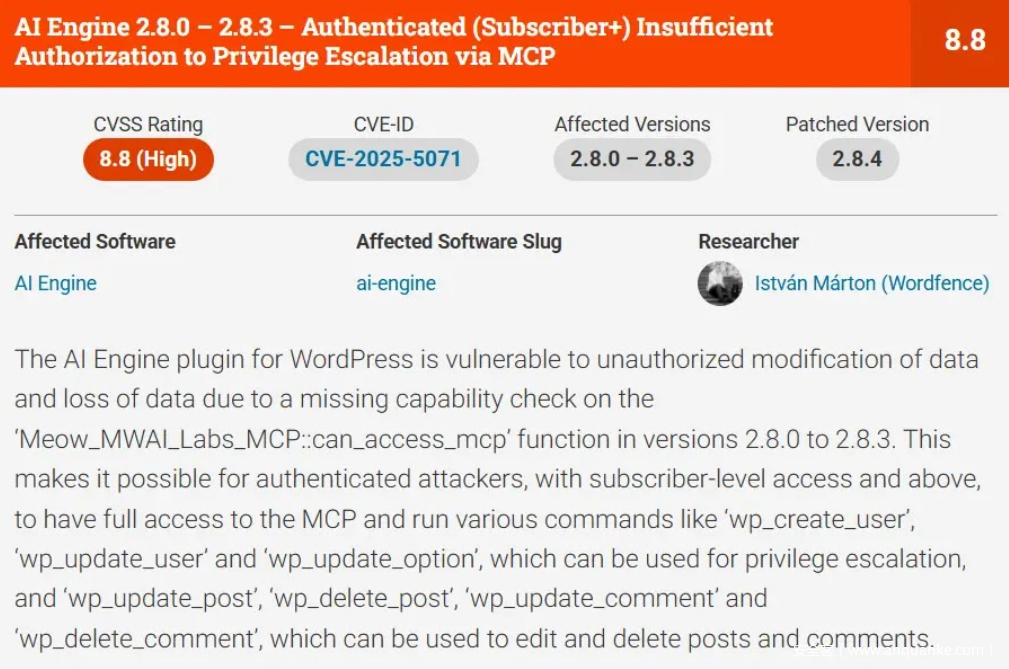

该漏洞被指定为 CVE-2025-5071,CVSS 评级高达 8.8,影响 AI 引擎插件版本 2.8.0 至 2.8.3,允许具有最低订阅者级别访问权限的经过身份验证的攻击者获得对目标 WordPress 网站的完全管理控制权。

该安全漏洞集中在插件的 MCP 功能中的授权机制不足上,它使 Claude 或 ChatGPT 等 AI 代理能够通过执行各种命令来控制和管理 WordPress 网站。

.webp)

该漏洞专门针对类中的函数,其中权限检查不充分会授予对强大 WordPress 管理功能的未经授权的访问。can_access_mcp()Meow_MWAI_Labs_MCP

Wordfence 分析师于 2025 年 5 月 21 日在例行威胁情报作中发现了这一关键的安全漏洞,促使立即采取负责任的披露程序。

该漏洞的影响不仅限于简单的未经授权的访问,因为成功利用该漏洞后,攻击者能够执行 、 和 等命令,从而有效地通过权限提升实现整个站点入侵。wp_update_userwp_create_userwp_update_option

但是,该漏洞仅严重影响专门启用了 Dev Tools 并随后在其插件设置中激活了 MCP 模块的用户,该模块默认处于禁用状态。

攻击媒介利用插件的身份验证框架,攻击者可以在其中绕过安全控制并获得管理权限,随后使他们能够上传恶意插件、修改内容并在受感染的网站上建立持久的后门。

发现后,Wordfence Premium、Care 和 Response 用户于 2025 年 5 月 22 日收到了保护性防火墙规则,而免费用户于 2025 年 6 月 21 日收到了相同的保护。

技术身份验证绕过机制

该漏洞的核心在于函数中有缺陷的身份验证实现。auth_via_bearer_token()

原始易受攻击的代码包含一个严重的疏忽,即该函数无法正确验证空令牌值:-

public function auth_via_bearer_token( $allow, $request ) {

if ( empty( $this->bearer_token ) ) {

return false;

}

$hdr = $request->get_header( 'authorization' );

if ( $hdr && preg_match( '/Bearer\s+(.+)/i', $hdr, $m ) &&

hash_equals( $this->bearer_token, trim( $m[1] ) ) ) {

return true;

}

return $allow;

}此实现允许攻击者通过简单地省略 Bearer 令牌来绕过身份验证,从而导致函数返回默认值,对于已登录的用户,该值默认为 true。$allow

该补丁通过实施严格的管理员功能检查和全面的空值验证来解决此问题。

发表评论

您还未登录,请先登录。

登录