威胁行为者开始武器化合法签名的 ConnectWise ScreenConnect 安装程序,利用受信任的软件签名,部署伪装成系统更新或常用工具的恶意软件。

G DATA 的研究人员 Lance Go 和 Karsten Hahn 披露,这类欺骗性部署活动激增,并将该攻击活动命名为“EvilConwi”。攻击者利用 Authenticode stuffing 技术,将控制参数和恶意内容嵌入到 ConnectWise 二进制文件中,而不会破坏其数字签名的有效性。

攻击链通常始于钓鱼邮件,诱导受害者点击伪装成文档或工具的链接。其中一个典型案例起于 OneDrive 链接,通过 Canva 进行跳转,最终触发恶意修改的 ConnectWise 安装程序下载。

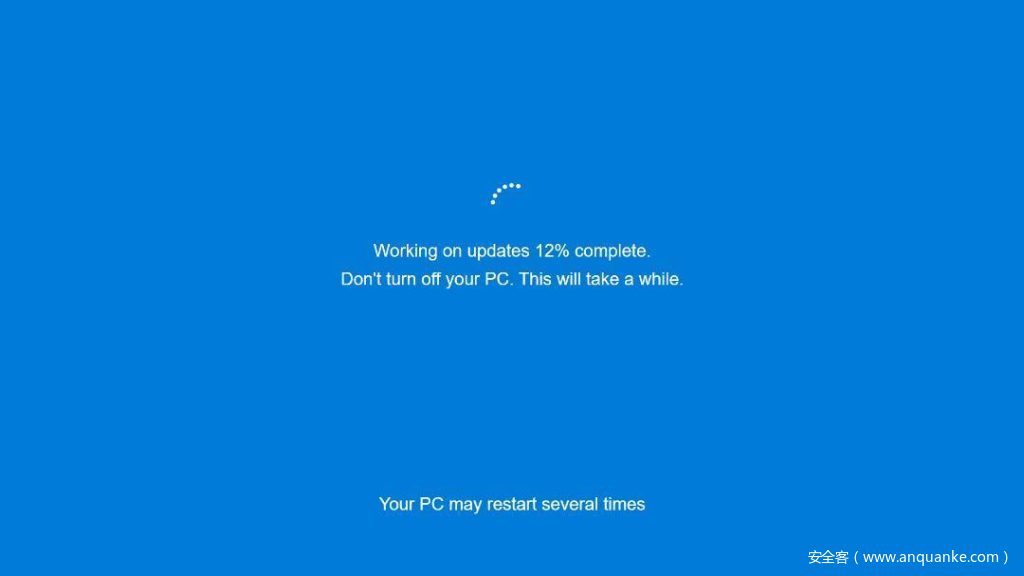

ConnectWise 配置中伪造的 Windows 更新屏幕 JPEG 图像|图片来源:G DATA

受害者报告称遭遇以下现象:

-

伪造的 Windows 更新界面

-

鼠标操作无响应

-

攻击者在后台静默控制系统

攻击者依赖一种具有欺骗性但技术上合法的方法——Authenticode stuffing:以不会破坏签名校验的方式嵌入恶意数据。

研究人员解释道:“ConnectWise 安装程序中存在非认证属性,这些原本不应出现……这些未签名的值可以用于存储任意数据,如活动 ID 或图像。”

G DATA 对比了正常与恶意安装包,发现虽然程序各部分的哈希值保持一致,但其证书表内容存在差异,攻击者可据此实现:

-

修改启动参数(如 URL、端口、静默安装标志)

-

注入自定义图标(如伪装为 Google Chrome)

-

替换界面元素为伪造的更新提示或背景图

-

隐藏远程访问的可见迹象

研究人员使用自定义 Python 脚本,从证书表中提取配置值。恶意样本包含以下内容:

-

Silent: False—— 显示诱饵信息以增强欺骗效果 -

应用标题改为“Updating Windows”

-

嵌入伪造更新图像以拖延系统关闭时间

-

图标替换为 Chrome 样式

-

启用隐藏设置,如关闭系统托盘图标显示

这些细节说明,攻击者不仅控制投放方式,还通过视觉欺骗手段维持持久访问权限。

BleepingComputer 和 Reddit 上记录的案例显示了相同的攻击模式:受害者因从钓鱼网站或恶意 Facebook 广告下载实用工具而中招。截至 2025 年 5 月,大多数主流杀毒软件仍未能识别这些后门植入物。

ConnectWise 配置中伪造的 Windows 更新屏幕 JPEG 图像|图片来源:G DATA

ConnectWise 配置中伪造的 Windows 更新屏幕 JPEG 图像|图片来源:G DATA

发表评论

您还未登录,请先登录。

登录