俄罗斯国家支持的威胁组织 APT28 正在使用 Signal 聊天工具针对乌克兰的政府目标,这两个恶意软件家族以前未被记录在案,分别名为 BeardShell 和 SlimAgent。

明确地说,这不是 Signal 的安全问题。相反,由于世界各国政府越来越多地使用该平台,威胁行为者更多地将其作为网络钓鱼攻击的一部分。

乌克兰计算机和应急响应中心(CERT-UA)于 2024 年 3 月首次发现了这些攻击,但当时揭露的有关感染载体的细节非常有限。

一年多后,即 2025 年 5 月,ESET 通知 CERT-UA 有人未经授权访问了 gov.ua 电子邮件帐户,从而引发了新的事件响应。

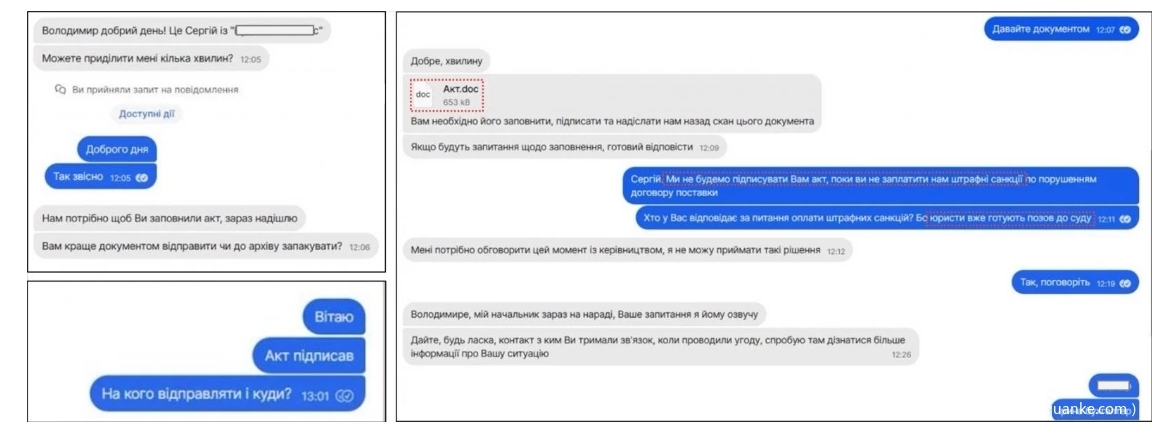

在这次新的调查中,CERT-UA 发现通过加密信使应用程序 Signal 发送的信息被用于向目标发送恶意文档 (Акт.doc),该文档使用宏来加载名为 Covenant 的内存驻留后门。

APT28 通过 Signal 进行攻击 来源:CERT-UA CERT-UA

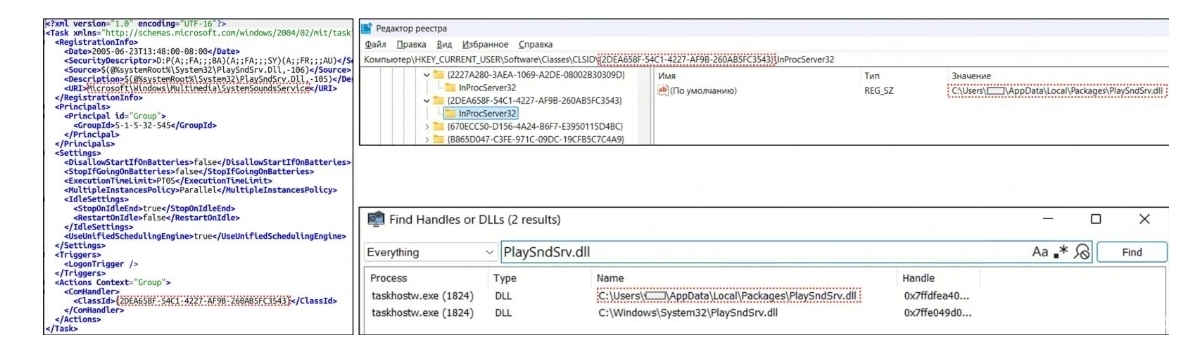

Covenant 充当恶意软件加载器,下载一个 DLL (PlaySndSrv.dll) 和一个加载了 shellcode 的 WAV 文件 (sample-03.wav),加载 BeardShell(一种以前未记录的 C++ 恶意软件)。对于加载器和主要恶意软件有效载荷,都是通过在 Windows 注册表中劫持 COM 来确保持久性的。

为 BeardShell 建立持久性 来源:CERT-UA CERT-UA

BeardShell 的主要功能是下载 PowerShell 脚本,使用 “chacha20-poly1305 ”解密并执行这些脚本。执行结果会外泄到命令与控制(C2)服务器,通过 Icedrive API 与服务器进行通信。

在 2024 次攻击中,CERT-UA 还发现了一个名为 SlimAgent 的屏幕截图捕获器,它使用一系列 Windows API 函数(EnumDisplayMonitors、CreateCompatibleDC、CreateCompatibleBitmap、BitBlt、GdipSaveImageToStream)捕获屏幕截图。

这些图像使用 AES 和 RSA 加密,并存储在本地,可能会通过单独的有效载荷/工具外泄到 APT28 的 C2 服务器。

CERT-UA 将此活动归咎于 APT28(他们将其追踪为 UAC-0001),并建议潜在目标监控与 app.koofr.net 和 api.icedrive.net 的网络交互。

APT28 长期以来一直以乌克兰以及美国和欧洲的其他重要组织为目标,主要从事网络间谍活动。

他们是俄罗斯最先进的威胁组织之一,在 2024 年 11 月被 Volexity 曝光使用新颖的 “近邻 ”技术,通过利用附近的 Wi-Fi 网络远程入侵目标。

2025 年,Signal 意外成为与俄罗斯和乌克兰有关的网络攻击的核心。

这一流行的通信平台被滥用于鱼叉式网络钓鱼攻击,这些攻击利用平台的设备链接功能劫持账户,并针对乌克兰的主要目标分发黑暗水晶 RAT。

乌克兰政府代表曾对 Signal 停止与他们合作阻止俄罗斯攻击表示失望。乌克兰官员后来对 Signal 在阻止俄罗斯行动方面缺乏合作表示失望。

不过,Signal 总裁梅雷迪斯-惠特克(Meredith Whittaker)对这一说法表示惊讶,称该平台从未与乌克兰或任何其他国家的政府共享过通信数据。

发表评论

您还未登录,请先登录。

登录