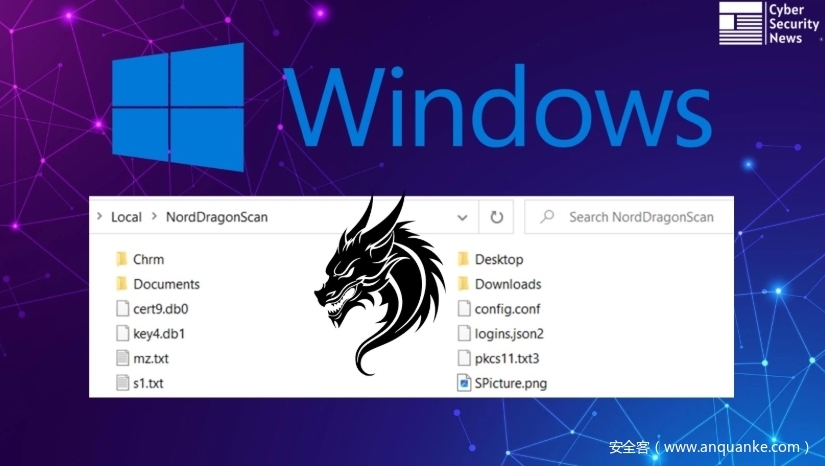

安全研究人员近期揭露了一起高危网络攻击活动,攻击者通过名为 “NordDragonScan” 的高级信息窃取型木马(infostealer),专门针对 Microsoft Windows 用户展开攻击,目标包括浏览器数据、登录凭据以及敏感文档。

利用信任机制传播:HTA投递链精心伪装

据 FortiGuard Labs 报告,攻击活动使用精密的 HTA(HTML Application)脚本投递机制,背后的基础设施已处于活跃运行状态。

攻击流程起始于短链接服务,诱导用户跳转至伪装成文件共享平台的恶意网站,随后自动触发下载名为乌克兰语文件名的 RAR 压缩包,制造“官方文件”假象。

压缩包内包含一个精心构造的 LNK 快捷方式文件,双击后会调用 Windows 原生命令行工具 mshta.exe 执行嵌入的 HTA 脚本,有效绕过多种安全检测机制。

该 HTA 脚本会将 PowerShell.exe 复制到公共目录,并伪装为“install.exe”以逃避杀软检测。

全面数据窃取:浏览器凭据、截图、文档一网打尽

NordDragonScan 木马安装后,具备强大的信息收集能力,严重威胁用户隐私和数据安全:

-

截屏监控:定期截取主机屏幕图像;

-

浏览器数据窃取:完整提取 Chrome 和 Firefox 的浏览器配置,包括:保存的密码、浏览历史、Cookie 等敏感信息;

-

敏感文件扫描:在桌面、文档、下载等关键目录中搜索特定文件类型(如

.docx、.doc、.xls、.ovpn、.rdp、.txt、.pdf); -

持久化机制:通过修改注册表实现系统重启后仍可自动启动;

-

隐秘通信:通过自定义 HTTP 头与 C2 服务器 “kpuszkiev.com” 建立加密 TLS 连接,用于数据回传和持续通信;

-

远程控制能力:C2 同时作为心跳检查与指令响应节点,确保持续操控被感染主机。

横向扫描:从单点入侵扩展至内网风险

更值得警惕的是,NordDragonScan 不仅危害单一主机,还具备 内网扫描与横向渗透能力。

它会自动识别主机网络适配器、计算 CIDR 网段,并对本地局域网内其他设备进行轻量级探测,尝试识别存在安全缺口的邻近主机,可能引发 连锁式感染。

安全建议:警惕压缩包与快捷方式文件

安全专家建议:

-

谨慎处理来自不明来源的 .LNK 快捷方式和压缩包;

-

部署邮件网关过滤机制,阻断含恶意附件或钓鱼链接的邮件;

-

保持杀软、操作系统和终端防护软件的及时更新;

-

加强用户安全意识培训,重点识别“假文件共享”“冒充官方文档”等社交工程手法

NordDragonScan 代表了一种典型的 “高级持续性威胁”(APT) 风格窃密木马,其精巧的传播链条、绕过检测的手段以及强大的数据窃取与横向渗透能力,对个人用户和企业网络均构成重大风险。

当前威胁形势下,常态化的安全教育与端点防护已成为防御此类攻击的关键基石。

发表评论

您还未登录,请先登录。

登录