Cyble 威胁情报实验室(CRIL)近日曝光了一起高度定向的钓鱼攻击活动。攻击者伪造了多个知名平台,包括匈牙利国家网络安全机构 HunCERT 和文件共享服务 WeTransfer,并结合多种欺骗手段,利用 LogoKit 钓鱼框架发起攻击。“我们发现的首个钓鱼链接模仿了匈牙利 CERT 的登录页面,页面中预填了受害者的邮箱地址,以增强可信度并提高用户提交凭证的可能性。”——Cyble 报告指出。

此次攻击活动将钓鱼页面托管在 Amazon S3(AWS) 上,这种方式不仅提高了伪装效果,还能逃避部分安全检测:“钓鱼页面被托管在 AWS 的 S3 上,以躲避检测并提升在潜在受害者眼中的可信度。”

更具欺骗性的是,攻击者在伪造登录门户中还集成了 Cloudflare Turnstile(一种 CAPTCHA 替代方案),进一步增强页面“安全”的假象:“攻击者在钓鱼页面中集成 Cloudflare Turnstile,用于制造安全和可信的假象。”

用户提交的凭证将被静默发送至攻击者的后端收集端点:

mettcoint[.]com/js/error-200.php

攻击活动核心采用的是 LogoKit 钓鱼工具包,该工具可以根据用户邮箱所属域名实时提取品牌标识,实现钓鱼页面的动态个性化定制:“攻击者利用 Clearbit 和 Google Favicon,从受害者邮箱的域名中提取目标企业的 Logo。”这使得钓鱼页面能高度还原目标机构界面,无需人工干预即可大规模部署,大幅提高仿真度与攻击效率。

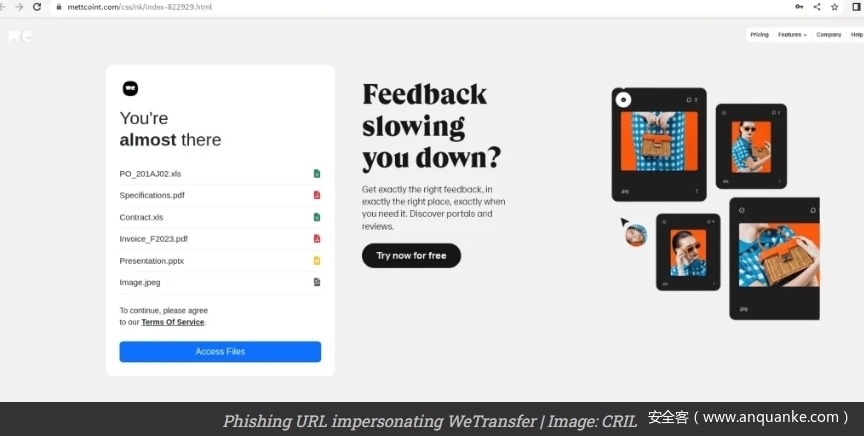

Cyble 的进一步分析还发现,攻击者使用同一域名 mettcoint[.]com 托管了多个钓鱼页面,包括伪造的 WeTransfer 登录页面:“该域名某目录下的钓鱼页面伪装成 WeTransfer 文件传输门户:mettcoint[.]com/css/nk/index-822929.html。”

其他被冒充目标还包括:

-

巴布亚新几内亚的 Kina 银行

-

美国的天主教教会机构

-

沙特的物流公司

令人警觉的是,该钓鱼域名目前仍在活动中,且 VirusTotal 上“零检测”,意味着该攻击活动尚未被主流安全系统识别,存在持续的凭证泄露风险:“该域名目前在 VirusTotal 上没有任何检测记录……持续在线和未被识别表明这场钓鱼行动可能仍在进行中。”

安全建议:

-

屏蔽与本单位无关的 AWS S3 和类似云托管域名,特别是来源不明的文件共享链接。

-

提醒员工警惕预填邮箱等典型钓鱼特征,加强邮件安全意识。

-

部署具备实时链接分析与沙箱能力的邮件安全网关。

-

检查并防范钓鱼内容中滥用 Cloudflare Turnstile 或类似工具。

-

向威胁情报社区与云服务平台(如 AWS、Cloudflare)举报可疑钓鱼域名。

这场基于 LogoKit 的钓鱼攻击手段更具隐蔽性,利用云服务与用户信任,精准打击多个高价值目标,表明攻击者正不断适应防御变化,亟需各组织提升对钓鱼攻击的检测、响应与教育能力。

发表评论

您还未登录,请先登录。

登录