在一项新揭露的攻击行动中,DoNot APT组织——也被追踪为APT-C-35、Mint Tempest、Origami Elephant和Viceroy Tiger——升级了其间谍活动,这次目标是一个欧洲外交事务部。该行动结合了精准钓鱼、隐蔽恶意软件和基于云的传递方式,展示了该组织不断发展的技术手段和对欧洲外交事务日益增长的兴趣。

Trellix的报告指出:“DoNot APT组织是一种持续的网络间谍威胁,自2016年起活跃,通常针对南亚地区的实体,但现在‘已扩展至欧洲外交通讯和情报’。”

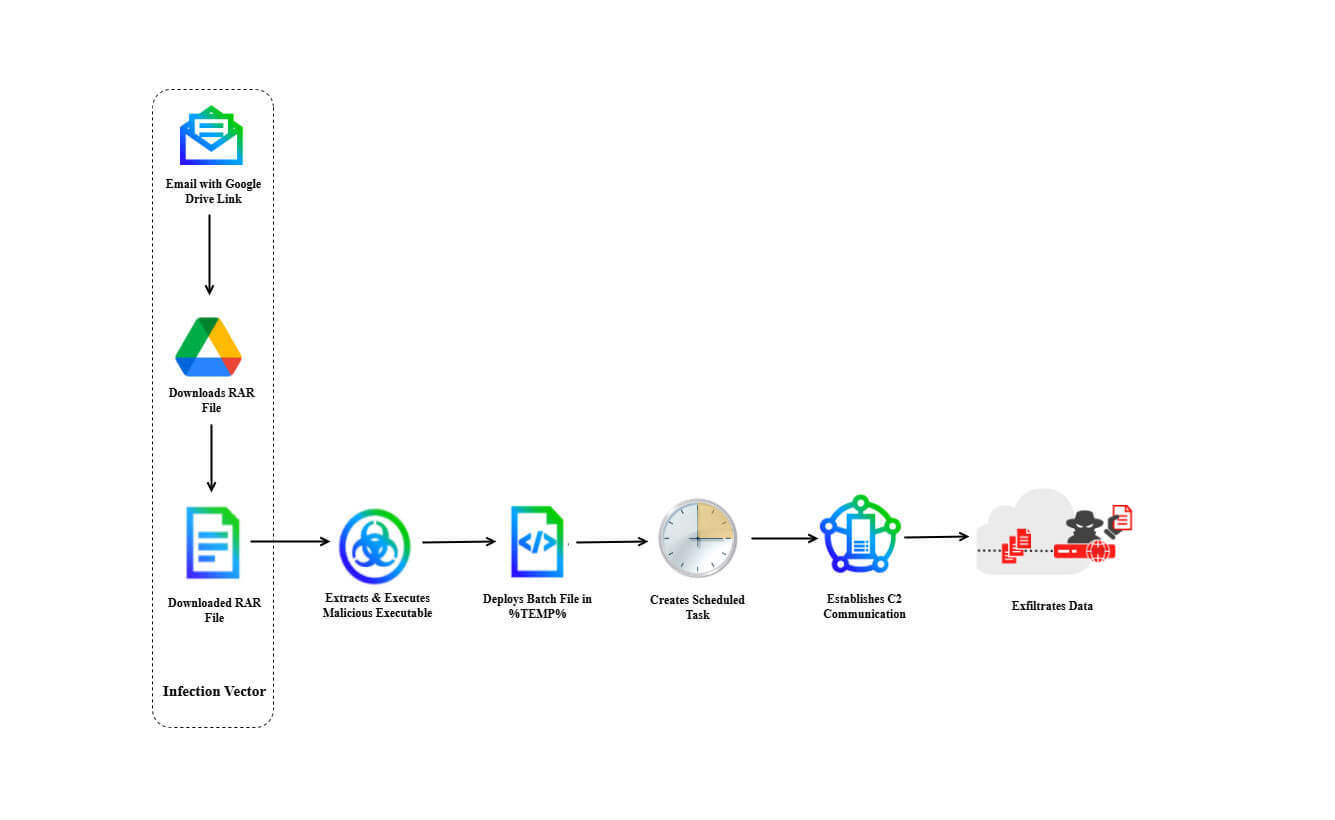

此次活动的开始是通过一封伪装成国防官员的精准钓鱼邮件,邮件中提到一个听起来合法的事件:“意大利国防武官访问孟加拉国达卡”。邮件中包含一个指向恶意RAR压缩包(名为SyClrLtr.rar)的Google Drive链接,Trellix表示,这一手段凸显了该组织“在使用常见云服务进行初步感染方面的适应能力”。

一旦打开,该压缩包内含一个伪装成PDF文件的可执行文件(notflog.exe)。当执行时,该文件启动一个多阶段感染链,部署一个批处理脚本(djkggosj.bat),并通过名为PerformTaskMaintain的计划任务建立持久性。

通过远程监控,Trellix将该恶意软件与LoptikMod后门相关联,这是自2018年以来DoNot APT专门使用的后门。该可执行文件的字符串中揭示了“Loptik”等标记,并且故意进行了代码混淆,使静态分析变得困难。Trellix在报告中提到:

“恶意软件中嵌入的二进制字符串用于在运行时解码或恢复其他有意义的字符串…这种技术是一种混淆形式,用于阻止静态分析。”

动态API加载、简化的导入表以及反虚拟机逃避技巧进一步加强了该组织试图逃避检测并阻挠分析师的努力。

该恶意软件创建了一个互斥体08808,以确保只有一个实例在运行,并通过计划任务建立持久性。感染后,它悄悄地放置了一个名为socker.dll的DLL负载和另一个批处理文件(sfs.bat),该文件配置了名为MicorsoftVelocity的第二个任务。这个链条确保了长期访问和在受害者系统上执行命令。

该恶意软件收集了敏感的系统元数据,包括:

-

CPU型号

-

操作系统版本和构建号

-

用户名和主机名

-

已安装的应用程序

这些数据经过AES和Base64编码后,通过HTTPS POST请求发送到一个命令控制(C2)域名:https://totalservices[.]info/WxporesjaTexopManor/ptomekasresdkolerts

尽管在分析时C2域名处于非活动状态,Trellix强调,该基础设施模拟了合法服务域名,可能是为了避免基于DNS的检测。

Trellix根据基础设施、工具集和TTPs将此次活动与DoNot APT联系在一起。尽管该组织之前主要集中在南亚地区,但现在显然已扩展到欧洲领域,符合更广泛的地缘政治情报目标。

报告总结道:“这些行动突显了DoNot APT持续且不断扩展的努力,旨在收集敏感的政治、军事和经济信息。”

发表评论

您还未登录,请先登录。

登录