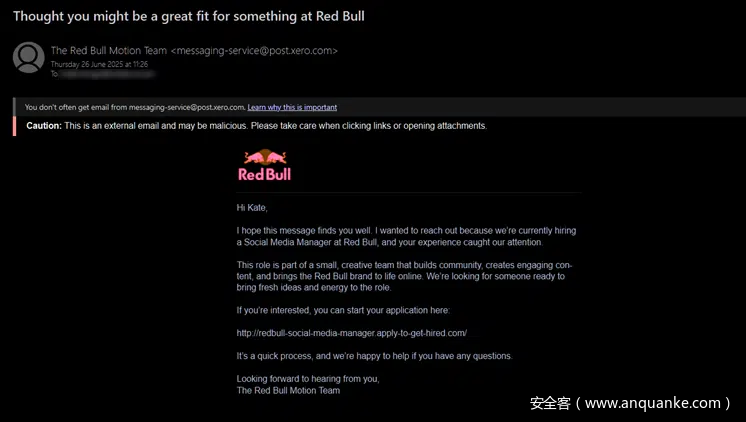

钓鱼攻击依然是网络安全领域最持久的威胁之一——并非因为缺乏技术防御手段,而是攻击者不断推陈出新的手法。Evalian安全运营中心(SOC)近日揭露了一起具有高度迷惑性和隐蔽性的钓鱼活动。该活动借助合法服务、伪造知名品牌,以“红牛招聘”为幌子,绕过自动化安全系统,成功潜入受害者邮箱。

此次骗局的开局简单、熟悉,却异常逼真。Evalian分析师指出:“在这则语气得体、看似诱人的招聘信息背后,是一场多域名钓鱼行动,其目的是窃取用户凭据。攻击者快速搭建基础设施,使用廉价的虚拟专用服务器(VPS)反复更换攻击节点,伪造 Facebook 登录页面,并巧妙利用知名域名和服务平台获取信任。”

该钓鱼邮件成功通过了 SPF、DKIM 和 DMARC 检查,直接进入用户收件箱。发件人显示为 messaging-service@post.xero[.]com,并通过了微软的垃圾邮件信任级别(SCL)检测,得分仅为 1,远未触发警报。

真正的伎俩藏在邮件的“回复地址”字段:red.bull.crew@srbs.user0212-stripe[.]com。Evalian解释称:“这种借助合法发件人信誉隐藏真实来源的技术,在现代钓鱼活动中日益常见。”攻击者还利用了诸如 Mailgun 等第三方邮件服务,进一步增强邮件的可信度。

Evalian的SOC团队在沙箱环境中加载了邮件中的钓鱼链接(hxxp://redbull-social-media-manager.apply-to-get-hired[.]com),发现其部署了一套多步骤诱导机制:

-

reCAPTCHA 验证环节,用于躲避自动化扫描;

-

仿照 Glassdoor 页面制作的虚假职位描述;

-

完美复刻的 Facebook 登录界面。

当用户输入凭据后,数据会被静默发送至服务器的 /login_job 路径。尽管服务器返回了“504 Gateway Timeout”错误,但这极有可能是攻击者刻意设置的。Evalian指出:“部分钓鱼套件会使用‘慢性诱骗(slow kill)’技术,延迟响应,以绕过沙箱和自动检测系统。”

进一步的分析中,Evalian通过检查 TLS 证书的通用名称(CN)——bot2shimeta.charliechaplin7eont[.]space,揭示了这背后更庞大的攻击基础设施。借助 JARM 指纹识别技术,分析人员追踪到至少 21 个与之相关的钓鱼域名,这些域名托管在类似的 VPS 供应商上,具有高度的可更换性。

相关子域名还包括:

-

mrbeastmeta.charliechaplin7eont[.]space

-

meta.charliechaplin7eont[.]space

这表明攻击者正将其套件广泛用于模仿多个品牌和社交媒体影响者,具备跨场景作战能力。

这并非孤立事件。Evalian团队还通过 WHOIS 记录、DNS 历史以及 TLS 证书重用情况,识别出一系列一次性钓鱼域名。其中 srbs.user0212-stripe[.]com 伪装成一家科技咨询网站。Evalian指出:“该域名具备典型的钓鱼隐蔽特征,例如:向非目标用户展示伪装页面。”

此外,分析还发现这些域名与多个 .mlko.my 子域名共用基础设施,证书与以往的钓鱼攻击案例存在复用现象,进一步印证其背后可能存在“钓鱼即服务(PhaaS)”平台的支持。

发表评论

您还未登录,请先登录。

登录