近日,谷歌威胁情报团队(Google Threat Intelligence)在对网络犯罪基础设施进行深度调查过程中,揭露了一起针对Booking.com用户的大规模钓鱼攻击事件。该行动由谷歌安全工程师Joseliyo主导,通过对一封钓鱼邮件的追踪,逐步揭开了一个高度组织化、分层作业的网络诈骗生态系统,波及全球数以千计的旅游用户。

Joseliyo表示:“该骗局最具迷惑性的地方在于,攻击者通过Booking官方平台的消息系统,直接向用户发送钓鱼信息,甚至利用了用户已有的预订订单进行信息伪装。”

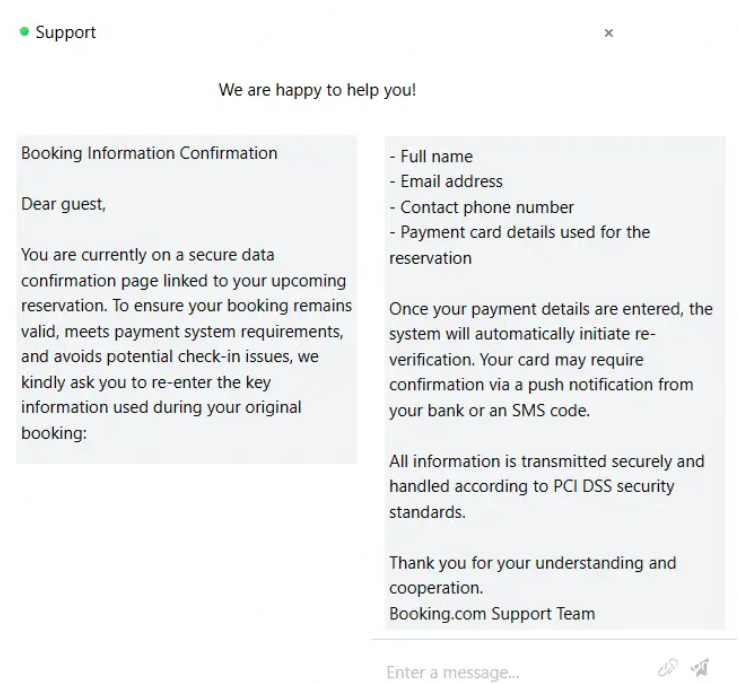

据悉,攻击者通过Booking.com系统中的真实预订聊天界面发送警示信息,如“您的预订存在风险”,诱导用户点击链接并更新信用卡信息,以避免订单被取消。由于Booking.com会将站内消息同步至用户邮箱,受害者实际上在两个渠道同时收到了钓鱼信息,进一步提升了诈骗成功率。

与Booking.com相关的钓鱼网站上发现的信息示例

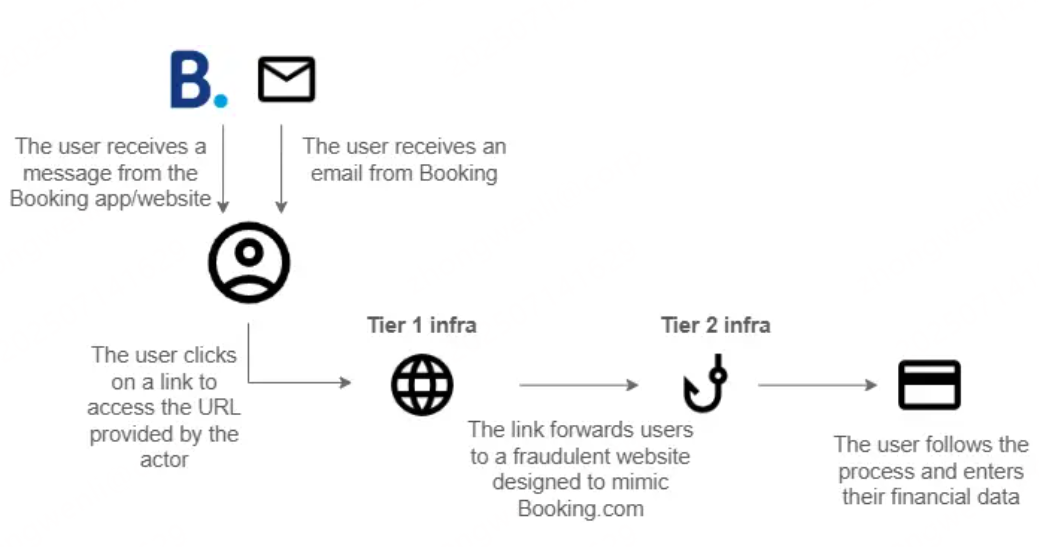

谷歌在此次调查中发现,这一钓鱼活动背后运作着一个“双层域名架构”的网络体系:

-

第一层域名(Tier 1):主要用于伪装与跳转,仿冒真实酒店官网域名(如 hostelmandarinkauxeh.eto-la[.]com),用于重定向至第二层;

第二层域名(Tier 2):实际承载钓鱼内容,呈现伪造的Booking.com网页界面(如 booking.confirmation-id9918[.]com),以骗取用户信息。

谷歌报告指出:“这些第一层域名采用与Booking近似的命名方式,具有极强的欺骗性,使用户误以为正在访问官方平台。”

通过使用VirusTotal平台与Google Colab工具,谷歌团队成功追踪并识别出该网络中的钓鱼网址,特征包括:

• 页面标题如“One moment…”“AD not found (captcha2)”;

• 源代码中包含真实Booking站点的标签(如cf.bstatic[.]com);

• 页面中嵌入真实酒店名称和图片,增强伪装性。

调查还显示,从2023年11月至2025年6月,该钓鱼网络已建立起逾1500个活跃网址,2025年初以来活跃程度大幅上升。

在进一步的取证过程中,谷歌还发现了一个压缩文件(RAR档案),内容包括:

• 4727条钓鱼受害者信息:包含姓名、预订信息、钓鱼链接;

• Excel文件:详细列出旅客入住时间、付款方式、订单金额等;

• Telegram聊天记录:涉及118个诈骗者账号(如@onlycashvvs、@wtmoneko、@cashcali),用于受害者跟进及支付处理。

Joseliyo指出:“这些文件不仅包含交易编号、酒店名称、银行卡号及发卡行信息,还记录了诈骗分子的Telegram用户名,显示出这是一个专业化分工明确的诈骗团伙,背后配有专人负责受害者管理、支付追踪和技术支持。”

值得注意的是,大多数涉案网址在病毒检测平台VirusTotal上的识别率极低,其中相当比例为“零”或“仅一项”被识别,反映出该网络的高度隐蔽性与反侦察能力。

Joseliyo警示道:“这一犯罪网络展示出极高的运作效率和隐蔽能力,普通用户在未加防范的情况下极易中招,相关平台与安全机构需高度警惕。”

发表评论

您还未登录,请先登录。

登录