黑客组织近期在 Interlock 勒索软件攻击中采用一种名为“FileFix”的新技术,在目标系统中植入远程访问木马(RAT)。

过去几个月中,Interlock 勒索软件的活动显著增加。攻击者开始使用 KongTuke 网络注入器(又称“LandUpdate808”),通过被攻陷的网站投放恶意载荷。

据 The DFIR Report 与 Proofpoint 安全研究人员观察,自5月起该攻击手法发生了变化。当时,受害者访问被攻击网站后,会被引导通过一个伪造的 CAPTCHA 验证页面,然后被要求将自动复制到剪贴板的内容粘贴进“运行”对话框。这种方式与 ClickFix 攻击手法一致。该方法诱使用户执行一个 PowerShell 脚本,从而下载并运行一个基于 Node.js 的 Interlock RAT 远程访问木马变种。

6月,研究人员又发现了一个基于 PHP 的 Interlock RAT 变种,该变种同样通过 KongTuke 注入器投递,显示攻击方式具有多样性。

本月初,Interlock 的恶意程序投递方式再次发生重大变化,攻击者开始采用 ClickFix 技术的变种“FileFix”作为新的主要手段。

“FileFix”是一种社会工程攻击技术,由安全研究员 mr.d0x 开发。它是 ClickFix 的升级版本,后者在过去一年中已成为最广泛使用的恶意载荷传播方式之一。

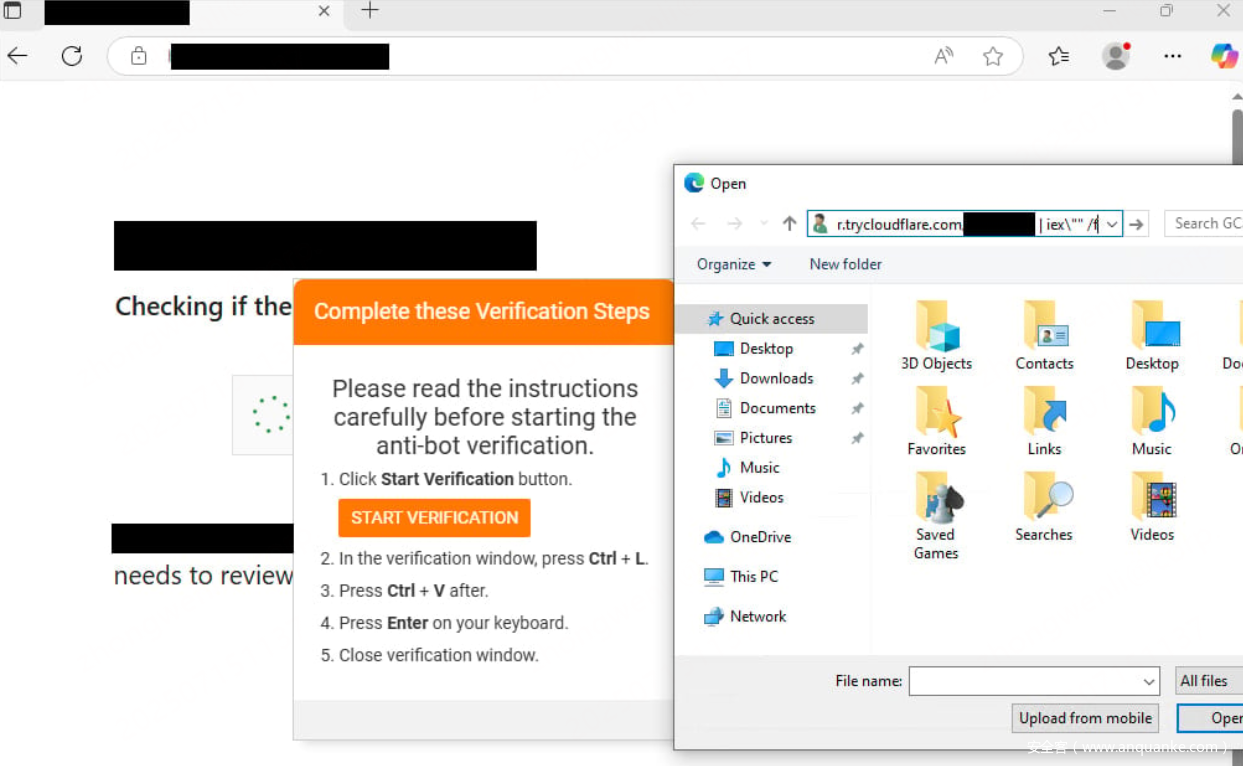

在 FileFix 技术中,攻击者利用 Windows 操作系统中受信任的用户界面元素(如文件资源管理器和 HTML 应用程序 .HTA 文件),诱导用户执行恶意的 PowerShell 或 JavaScript 脚本,而不会触发任何安全警告。

用户会被提示“打开文件”,并被引导将复制好的字符串粘贴进文件资源管理器的地址栏。该字符串实际上是伪装成文件路径的 PowerShell 命令,利用注释语法掩盖其真实意图。

在近期的 Interlock 攻击中,攻击者要求受害者将一个伪装成文件路径的命令粘贴进资源管理器地址栏,从而下载并执行托管在 trycloudflare.com 上的 PHP 远控木马。

感染成功后,该木马会执行一系列 PowerShell 命令,用以收集系统与网络信息,并将这些数据以结构化 JSON 格式回传给攻击者。

发表评论

您还未登录,请先登录。

登录