BforeAI 公司旗下 PreCrime 实验室的最新研究显示,一场新型威胁攻击正通过数百个恶意域名诱骗安卓用户下载伪造的 Telegram 应用。近几周,该攻击活动利用仿冒网站、二维码重定向以及植入危险权限和远程执行功能的篡改版 APK 文件实施攻击。

威胁情报团队已识别出 607 个与该攻击相关的域名,这些域名均伪装成 Telegram 官方下载页面,其中多数通过 Gname 域名注册商注册,服务器位于中国。部分网站使用 “teleqram”“telegramapp”“telegramdl” 等近似域名模仿正品品牌,针对那些可能忽略细微拼写差异的用户。

虚假应用,真实危害

BforeAI 于周二向Hackread提前披露的博客文章指出,受害者会被诱导通过链接或二维码下载看似为 Telegram Messenger 的应用。

研究人员还发现了两个版本的 APK 文件,大小分别为 60MB 和 70MB。安装后,该应用表面上与正品无异,却暗中获取广泛权限并启用远程命令执行功能。

值得注意的是,此次攻击中使用的钓鱼网站伪装成个人博客或非官方粉丝页。典型案例会将用户重定向至 zifeiji (.) asia,该网站采用 Telegram 的图标、下载按钮和配色风格,页面标题充斥着中文 SEO 短语(如 “纸飞机官网下载”),目的显然是提高搜索可见度,同时掩盖应用的真实意图。

Janus漏洞重现

恶意 APK 采用较旧的 v1 签名方案,因此易受Janus漏洞影响 —— 该漏洞波及安卓 5.0 至 8.0 版本。借助这一漏洞,威胁者可在不改变签名的情况下向合法 APK 中植入恶意代码。在本次攻击中,恶意软件保留了有效的签名,从而绕过标准检测机制。

应用侵入设备后,会利用明文协议(HTTP、FTP)广泛访问外部存储,还包含与 MediaPlayer 交互的代码,并通过套接字接收和执行远程命令。这种控制能力可被用于监控用户活动、窃取文件或发起进一步攻击。

需要说明的是,Janus漏洞(CVE-2017-13156)是安卓设备的严重安全缺陷,攻击者可借此修改合法 APK 或 DEX 文件而不改变其加密签名,使恶意应用看似可信且未被篡改。

Firebase 数据库滥用风险持续

一项关键发现与已停用的 Firebase 数据库(tmessages2 (.) firebaseio (.) com)有关,该数据库此前被攻击者使用。尽管原始数据库已下线,但研究人员警告,任何攻击者均可注册同名新 Firebase 项目使其重新激活。

硬编码至该端点的旧版恶意软件会自动连接至攻击者控制的新数据库,这一策略延长了攻击活动的存续周期,即便原始操作者停止活动也不受影响。

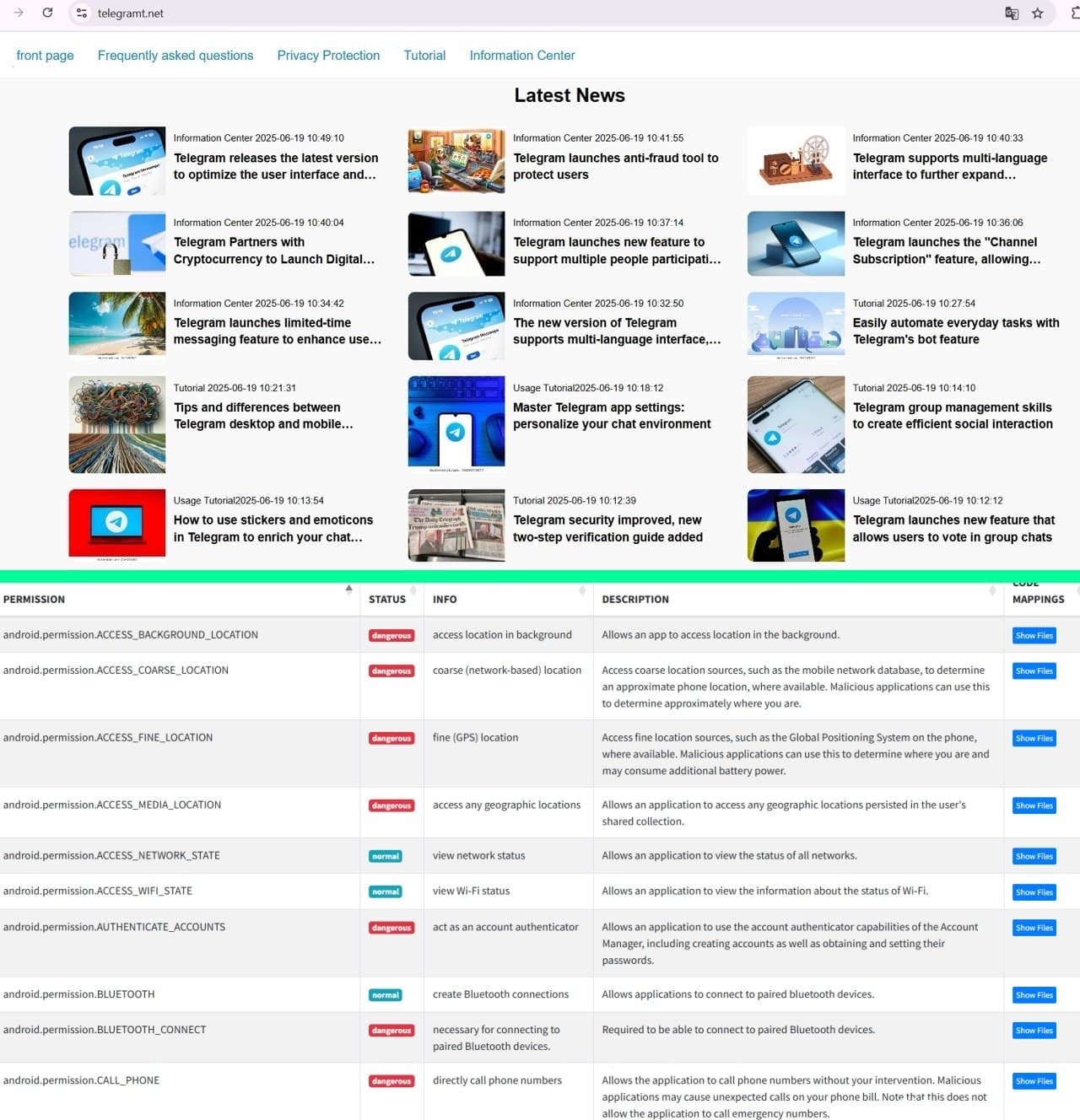

分发恶意 Telegram APK 的页面模仿博客布局,诱导用户安装该应用。此应用会请求一系列权限,鉴于这些权限存在被滥用的可能性,已按风险等级进行分类。(图片来源:BforeAI)

植入追踪脚本

恶意基础设施还使用追踪 JavaScript(如托管于 telegramt (.) net 的 ajs.js),该脚本收集设备和浏览器信息并发送至远程服务器,其中包含注释掉的代码 —— 用于向安卓用户显示悬浮下载横幅。这种设置旨在通过自动检测设备和定制用户体验提高安装率。

域名分布详情

在 607 个域名中,顶级域名使用情况如下:

- .com:316 个

- .top:87 个

- .xyz:59 个

- .online:31 个

- .site:24 个

大量注册.com 域名显然是为了增加可信度,而使用低成本域名则有助于广泛传播。

组织防范措施

为降低暴露风险,BforeAI 建议组织采取多项关键预防措施:一是建立自动化域名监控机制,在可疑或仿冒网站激活前及时发现;二是利用多个威胁情报源扫描 APK 文件、URL 及相关哈希值,确认其安全性;

在条件允许的情况下,拦截 APK 或 SVG 附件的传输(尤其当这些文件类型与业务需求无关时);最后,务必对用户开展培训,使其避免从非官方网站下载应用 —— 即便页面看似合法或模仿知名品牌。

钓鱼技术已日趋复杂,此次攻击表明,Janus等旧漏洞仍能被用于针对毫无防备的用户。二维码、拼写仿冒(typosquatting)及云服务滥用等手段的结合,使其 sophistication 远超简单过滤机制的应对能力。

发表评论

您还未登录,请先登录。

登录