黑客在 npm 投放 67 个恶意软件包,传播 XORIndex 恶意加载器

朝鲜关联的黑客组织近日在 Node Package Manager(npm)在线软件仓库中投放了 67 个恶意软件包,用于将一种名为 XORIndex 的新型恶意加载器传播至开发者系统中。

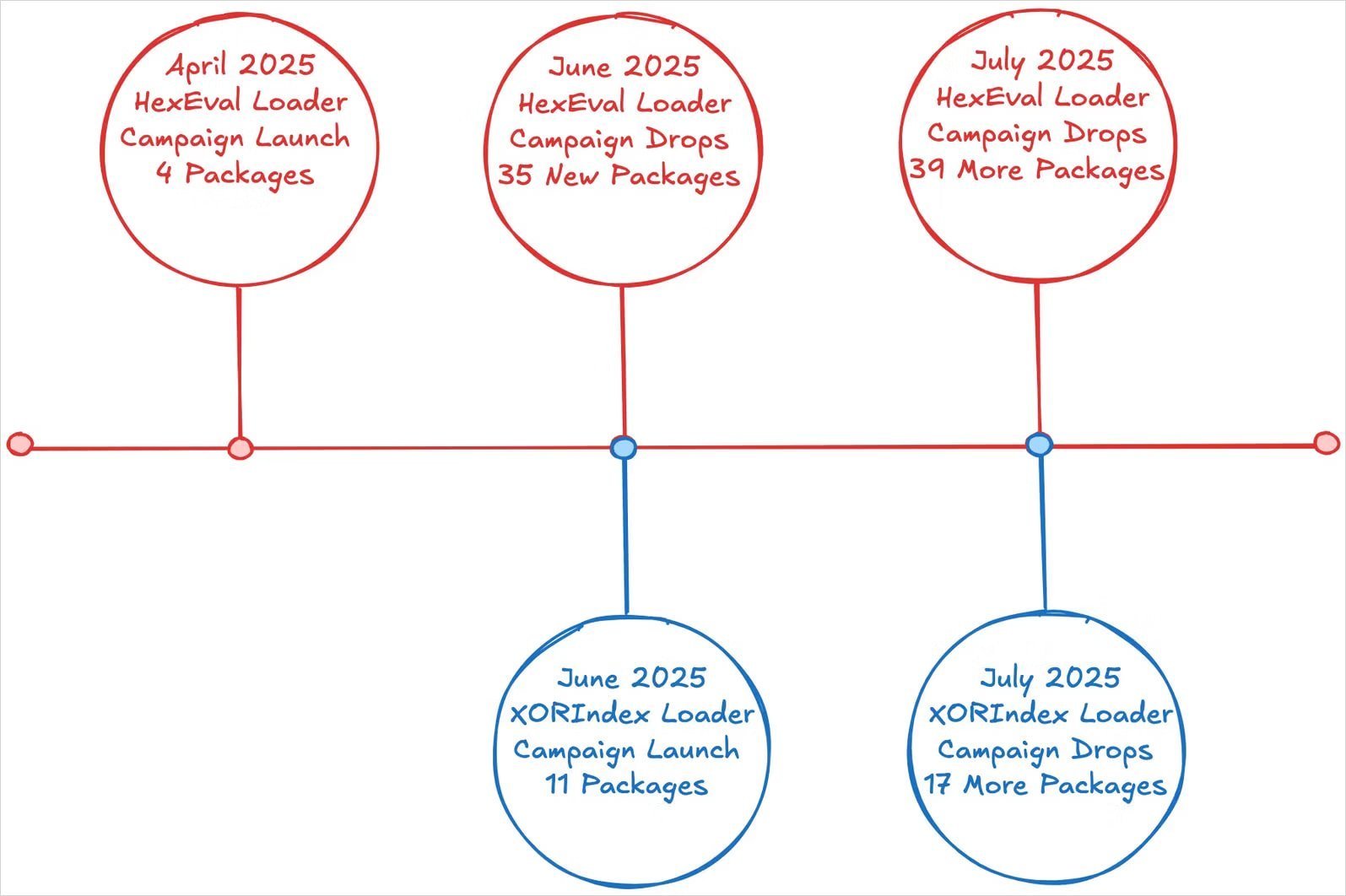

据软件包安全平台 Socket 的研究人员披露,这些恶意软件包的总下载量已超过 17,000 次,他们认为这些行为是“Contagious Interview(传染式面试)”行动的一部分。该行动自今年 4 月以来持续活跃,并在上月投放了 35 个用于投递信息窃取程序和后门的 npm 软件包。

攻击背景与方式

“Contagious Interview” 是一个由朝鲜政府支持的网络间谍活动,主要以开发者为目标,诱骗其点击伪装成招聘机会的链接,进而在目标系统中执行恶意代码。

攻击目的多样,包括收集敏感信息以便后续入侵企业系统,或窃取受害者的加密资产。

npm 是 Node.js 的默认软件包管理工具,广泛用于 JavaScript 开发。但由于其开放性,也常被攻击者用于投放恶意程序。

此次投放的 67 个恶意软件包中,多个名称模仿了真实开源项目,如:

-

vite-meta-plugin -

vite-postcss-tools -

vite-logging-tool -

vite-proc-log -

pretty-chalk -

postcss-preloader -

js-prettier -

flowframe -

figwrap -

midd-js、middy-js

当开发者安装上述软件包后,攻击者在 postinstall 阶段执行一个脚本,从而运行 XORIndex Loader —— 一种新型加载器,与此前已知的 HexEval Loader 类似。

XORIndex Loader 会收集受害者主机信息,用于制定攻击策略,并将数据回传至攻击者的命令控制(C2)服务器。该服务器托管于云服务平台 Vercel 上。

随后,C2 服务器会返回一个或多个 JavaScript 代码片段,并通过 eval() 执行。这些代码通常包含两种已知后门程序:BeaverTail 与 InvisibleFerret,均与“Contagious Interview”行动相关。

这两款恶意程序支持远程访问、数据窃取,并具备下载其他恶意组件的能力。研究人员指出,朝鲜黑客不断将旧工具与新变种组合使用,并对其进行微调以规避检测。一旦 npm 清理了相关恶意包,攻击者便会换用新账户和新名称再次上线。

Socket 表示:“Contagious Interview 行动的攻击者将持续扩展其恶意软件组合,轮换使用新的 npm 账号和变种包,复用 HexEval Loader、BeaverTail、InvisibleFerret 等组件,并持续部署如 XORIndex Loader 等新型加载器。我们预计,这类恶意加载器将在未来通过形式稍有不同的新软件包中持续出现,以逃避安全检测。”

Socket 已将所有相关恶意包上报 npm 平台,但警告称部分仍可能留存。

安全建议

-

严格核对所下载软件包名称,警惕名称近似(“typosquatting”)陷阱;

-

仅信任知名开源项目及信誉良好的发布者;

-

审查软件仓库的近期更新记录,识别是否存在批量自动操作迹象;

-

若有能力,务必检查源代码是否存在混淆行为;

-

在沙盒或隔离环境中运行未知库,以确保安全后再投入使用。

发表评论

您还未登录,请先登录。

登录