乌克兰国家网络安全应急响应中心(CERT-UA)近日发现一类新型恶意软件“LameHug”,该恶意软件利用大型语言模型(LLM)在受感染的Windows系统中实时生成并执行命令,实施数据窃取等活动。

据CERT-UA通报,“LameHug”由Python编写,通过调用Hugging Face平台的接口,与名为Qwen 2.5-Coder-32B-Instruct的大模型进行交互。该模型由阿里云开发,开源发布,专用于生成代码、进行逻辑推理并响应编程类指令请求,可将自然语言描述转换为可执行的多种语言代码或终端命令。

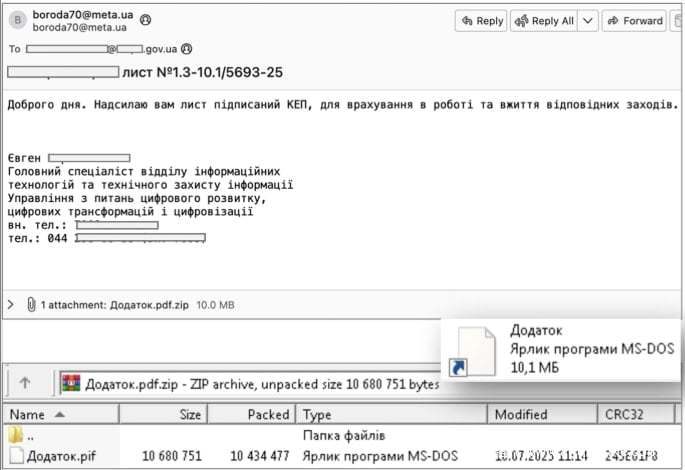

CERT-UA在7月10日接到报告称,有攻击者从被入侵邮箱发送仿冒政府官员名义的恶意邮件,目标为乌克兰行政管理机构。邮件中包含一个压缩包附件,携带“LameHug”加载器,已发现的三个变种名称分别为“Attachment.pif”、“AI_generator_uncensored_Canvas_PRO_v0.9.exe”和“image.py”。

CERT-UA初步分析认为,该攻击活动与俄罗斯国家支持的APT28组织有关,评估置信度为“中等”。

在此次攻击中,“LameHug”被用于执行系统探测和数据窃取任务,相关命令由大语言模型根据攻击者预设提示动态生成。具体包括:收集系统信息并保存至info.txt文件;递归搜索Windows系统中的关键目录(如Documents、Desktop和Downloads)下的文档;并通过SFTP或HTTP POST方式将数据外传。

据悉,“LameHug”是首个被公开披露的集成大模型功能、用于实际攻击操作的恶意软件。这一做法标志着网络攻击方式可能进入新的阶段,攻击者能够在入侵过程中动态调整策略,无需更新恶意载荷。

此外,该恶意软件利用Hugging Face平台进行命令交互,也可能用于建立通信隐蔽的指令控制(C2)通道,从而延长攻击潜伏期,逃避检测。

CERT-UA未透露LameHug所执行的大模型生成指令是否在攻击中取得成功。

发表评论

您还未登录,请先登录。

登录