谷歌已发布Chrome浏览器安全更新,修复包括一处被攻击者主动利用的漏洞在内的六个安全缺陷。

该漏洞编号为CVE-2025-6558,严重性评级为高(CVSS分数8.8),由谷歌威胁分析团队(TAG)于6月23日发现。

该安全问题表现为ANGLE和GPU组件对不可信输入校验不足,影响Chrome版本低于138.0.7204.157。攻击者通过精心构造的HTML页面,可能成功实现逃逸浏览器沙箱保护的攻击。

ANGLE(Almost Native Graphics Layer Engine)是Chrome使用的开源图形抽象层,负责将OpenGL ES API调用转换为Direct3D、Metal、Vulkan和OpenGL。

由于ANGLE处理来自WebGL等不可信网站的GPU指令,该组件的漏洞可能带来极高的安全风险。

此漏洞允许远程攻击者通过特制HTML页面,在浏览器的GPU进程中执行任意代码。谷歌尚未公开触发漏洞并逃逸沙箱的具体技术细节。

谷歌安全公告指出:“在大部分用户完成更新前,漏洞细节和相关链接可能保持限制访问。”

“如果漏洞存在于其他项目同样依赖但尚未修复的第三方库中,限制措施也将持续。”

Chrome的沙箱机制是核心安全防护,隔离浏览器进程与操作系统,防止恶意软件通过浏览器扩散并危害设备安全。

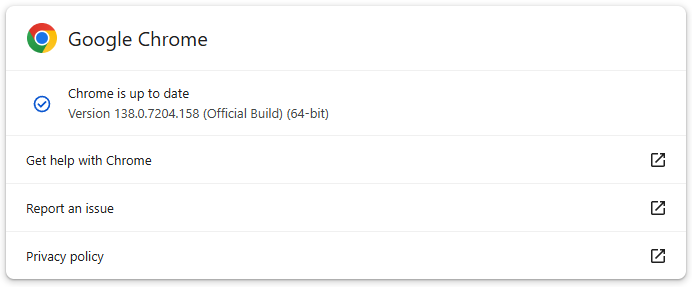

鉴于CVE-2025-6558风险高且正被积极利用,建议Chrome用户尽快升级至138.0.7204.157/.158版本,具体取决于操作系统。

用户可通过访问 chrome://settings/help,等待自动检测更新并安装,更新完成后重启浏览器即可生效。

发表评论

您还未登录,请先登录。

登录