网络安全研究人员发现,Lumma信息窃取木马在5月遭遇大规模执法打击后,近期活动正逐步恢复。此次执法行动查封了该团伙2300个域名及部分基础设施。

尽管这次执法行动对Lumma的MaaS( malware-as-a-service)平台造成重大打击,但据6月初报告显示,该平台并未完全关闭。运营者随即在XSS论坛上承认情况,但声称其核心服务器虽被远程擦除数据但未被查封,并已开始恢复工作。

执法行动后Lumma管理员的首条消息

来源:趋势科技

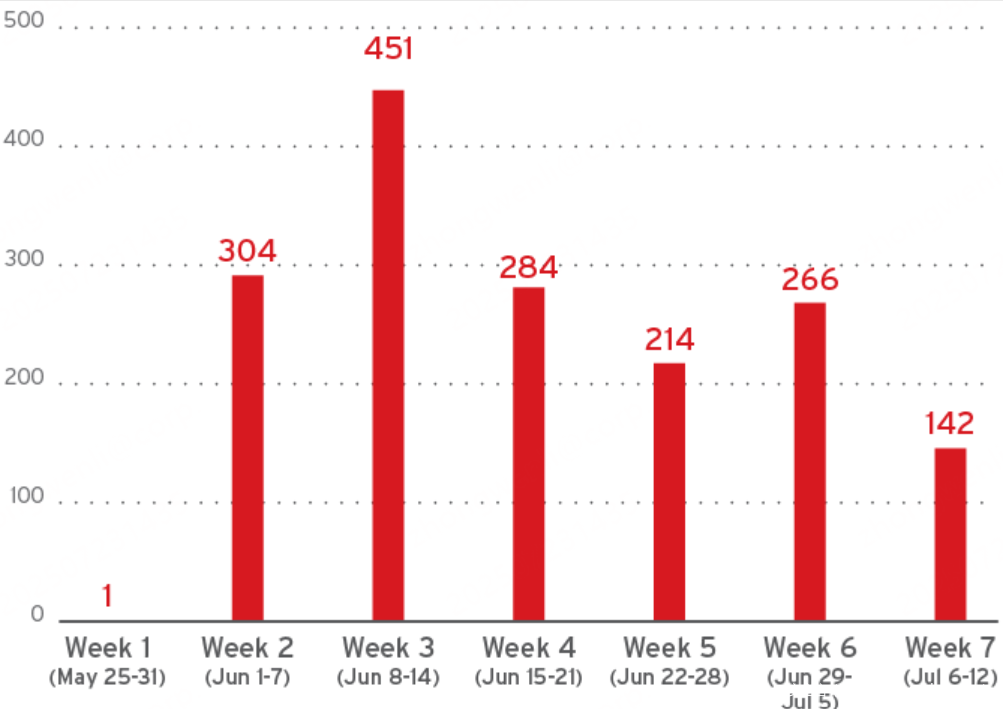

趋势科技分析师指出,Lumma的活动水平已接近打击前的状态,该公司的监测数据显示其基础设施正在快速重建。”在针对Lumma窃密木马及其相关基础设施的执法行动后,我们的团队已观察到其运营明显复苏的迹象,”趋势科技报告称,”网络监测数据显示,Lumma的基础设施在打击行动后数周内就开始重新活跃。”

新的Lumma C2 域名

来源:趋势科技

目前,Lumma仍在使用合法云基础设施来隐藏恶意流量,但已从Cloudflare转向其他服务商,特别是Selectel,以避免再次被查封。

该恶意软件主要通过四种渠道传播:

1. 虚假破解软件:通过恶意广告和搜索引擎优化手段传播仿冒软件破解程序,诱导用户下载包含恶意代码的”Lumma Downloader”

2. ClickFix欺诈:在遭劫持网站展示虚假验证页面,诱骗用户执行恶意PowerShell命令实现内存驻留

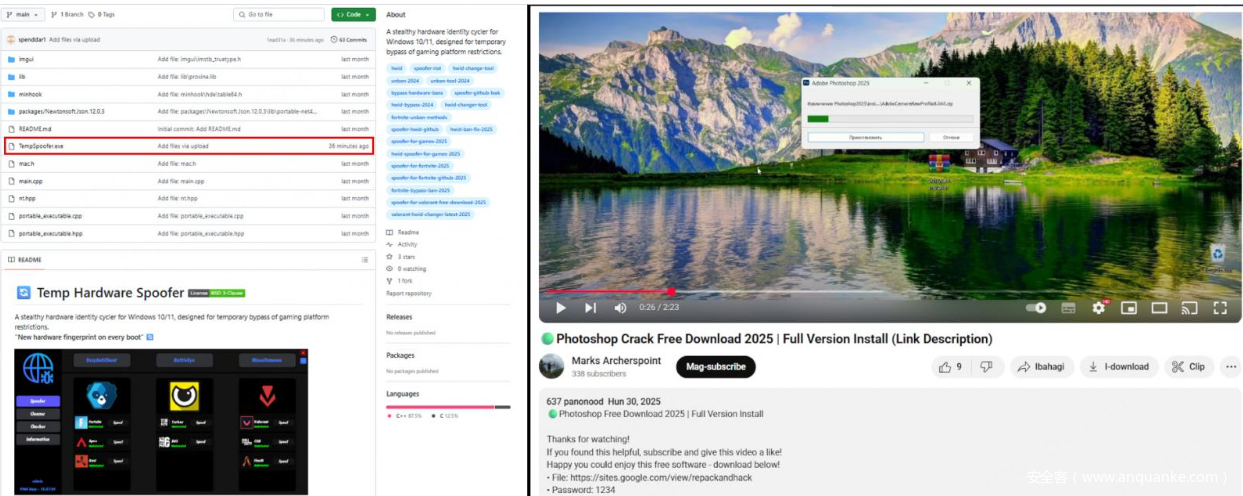

3. GitHub平台滥用:创建包含AI生成内容的代码仓库,以”游戏辅助工具”为名分发”TempSpoofer.exe”等恶意载荷

4. 社交媒体传播:通过YouTube视频和Facebook帖子推广含恶意代码的破解软件,并冒用Google Sites等可信服务增强迷惑性

分发Lumma恶意程序载荷的恶意 GitHub 仓库(左)和 YouTube 视频(右)

来源:趋势科技

Lumma的卷土重来表明,在缺乏对犯罪嫌疑人实施抓捕或起诉的情况下,单纯的技术打击难以彻底遏制此类高收益的网络犯罪活动。MaaS运营者通常将执法部门的打击行动视为常规运营风险予以应对。

发表评论

您还未登录,请先登录。

登录