网络安全研究人员发现,戴尔 ControlVault3 固件及其关联的 Windows API 存在多处安全漏洞,攻击者可能利用这些漏洞绕过 Windows 登录验证、提取加密密钥,并在固件中植入无法检测的恶意程序,从而在重装操作系统后依然维持访问权限。

这些漏洞由 Cisco Talos 命名为 ReVault,受影响的包括 100 多款搭载博通 BCM5820X 系列芯片的戴尔笔记本。目前暂无证据表明这些漏洞已在野外被利用。

对于需要更高安全等级登录(如使用智能卡读卡器或近场通信 NFC 读卡器)的行业,ControlVault 设备通常是重要组成部分。ControlVault 是一种基于硬件的安全解决方案,可在固件内安全存储密码、生物识别模板和安全代码。

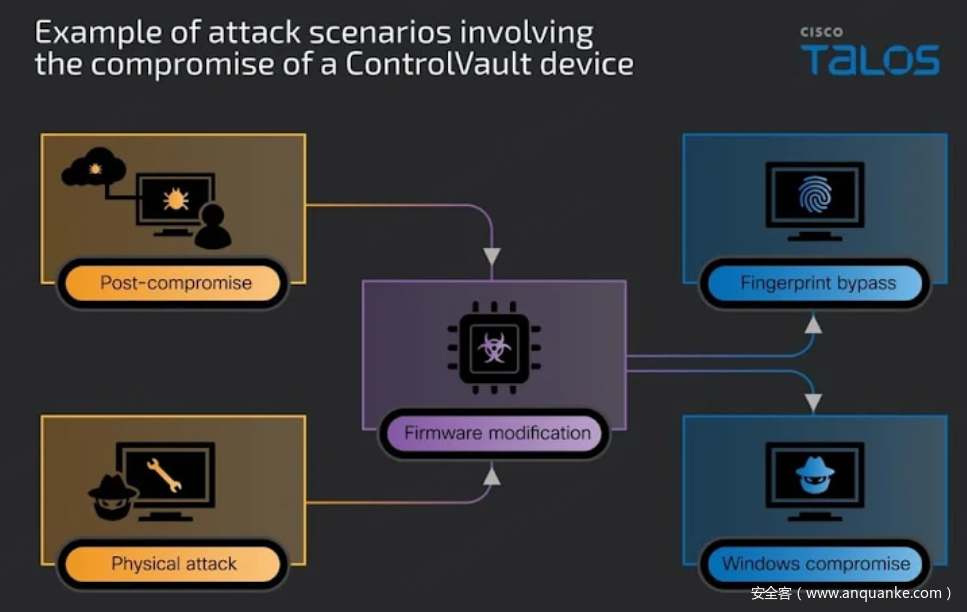

研究人员在美国 Black Hat 安全大会上介绍,这些漏洞可以被“串联”利用:攻击者在获得初始访问权限后,可提升权限、绕过身份验证控制,并在系统遭入侵后实现持久化,即使系统升级或重装操作系统也无法清除。

综合来看,这些漏洞为攻击者提供了一种强大的远程“事后”持久化访问手段,尤其适用于渗透高价值目标环境。已确认的漏洞包括:

-

CVE-2025-25050(CVSS 评分:8.8):

cv_upgrade_sensor_firmware功能存在越界写漏洞,可能导致越界写入 -

CVE-2025-25215(CVSS 评分:8.8):

cv_close功能存在任意释放漏洞,可能导致任意释放内存 -

CVE-2025-24922(CVSS 评分:8.8):

securebio_identify功能存在基于栈的缓冲区溢出漏洞,可能导致任意代码执行 -

CVE-2025-24311(CVSS 评分:8.4):

cv_send_blockdata功能存在越界读取漏洞,可能导致信息泄露 -

CVE-2025-24919(CVSS 评分:8.1):

cvhDecapsulateCmd功能存在不可信数据反序列化漏洞,可能导致任意代码执行

Cisco Talos 还指出,拥有笔记本物理访问权限的本地攻击者,可以拆开设备并直接接触到统一安全中心(USH)板卡,从而无需登录或获得全盘加密密码,就能利用上述任一漏洞发动攻击。

Cisco Talos 研究员 Philippe Laulheret 表示:“ReVault 攻击既可以作为一种入侵后的持久化技术,跨越 Windows 重装依然存在;也可以在物理入侵时被利用,用来绕过 Windows 登录,或让本地用户直接获得管理员/System 权限。”

为降低风险,研究人员建议用户:

· 尽快安装戴尔提供的补丁;

· 如果未使用指纹识别、智能卡读卡器、NFC 读卡器等外设,可关闭 ControlVault 服务;

· 在高风险环境中禁用指纹登录功能。

发表评论

您还未登录,请先登录。

登录