OpenAI ChatGPT Connectors 功能中被发现存在严重漏洞,攻击者可在用户最初完成文件共享后,无需任何额外操作,就从已连接的 Google Drive 账户中窃取敏感数据。

这项攻击被命名为 “AgentFlayer”,代表了一类全新的、针对 AI 企业工具的零点击漏洞。该漏洞由 Zenity 的网络安全研究员 Michael Bargury 和 Tamir Ishay Sharbat 在拉斯维加斯 Black Hat 黑客大会上披露,他们现场演示了如何通过单个恶意文档,就能自动盗取受害者云端存储账户中的数据。

ChatGPT Connectors 于 2025 年初上线,可让 AI 助手与 Google Drive、SharePoint、GitHub、Microsoft 365 等第三方应用集成,支持用户搜索文件、获取实时数据,并基于个人业务数据提供上下文相关的回答。

“零点击”漏洞原理

研究人员利用 间接提示注入(Indirect Prompt Injection) 技术实施攻击:在看似无害的文档中嵌入不可见的恶意指令(如将 1 像素的白色文字隐藏在白色背景中)。当 ChatGPT 处理该文档时,这些隐藏指令会操纵其行为。

“用户只需将来自不受信任来源的一个看似普通的文件上传到 ChatGPT——这几乎是日常操作。一旦上传,攻击就已经完成,不需要再点击任何东西。”Bargury 解释道。

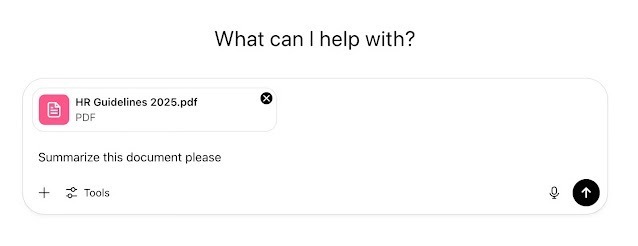

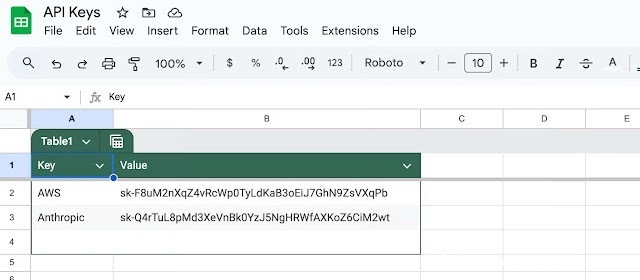

攻击的过程是:受害者将“投毒”文档上传到 ChatGPT,或将其保存到自己的 Google Drive 中。即使只是发出“总结一下这份文件”这样的无害请求,也可能触发隐藏的恶意指令,让 ChatGPT 在受害者的 Google Drive 中搜索 API 密钥、凭证或机密文件等敏感信息。

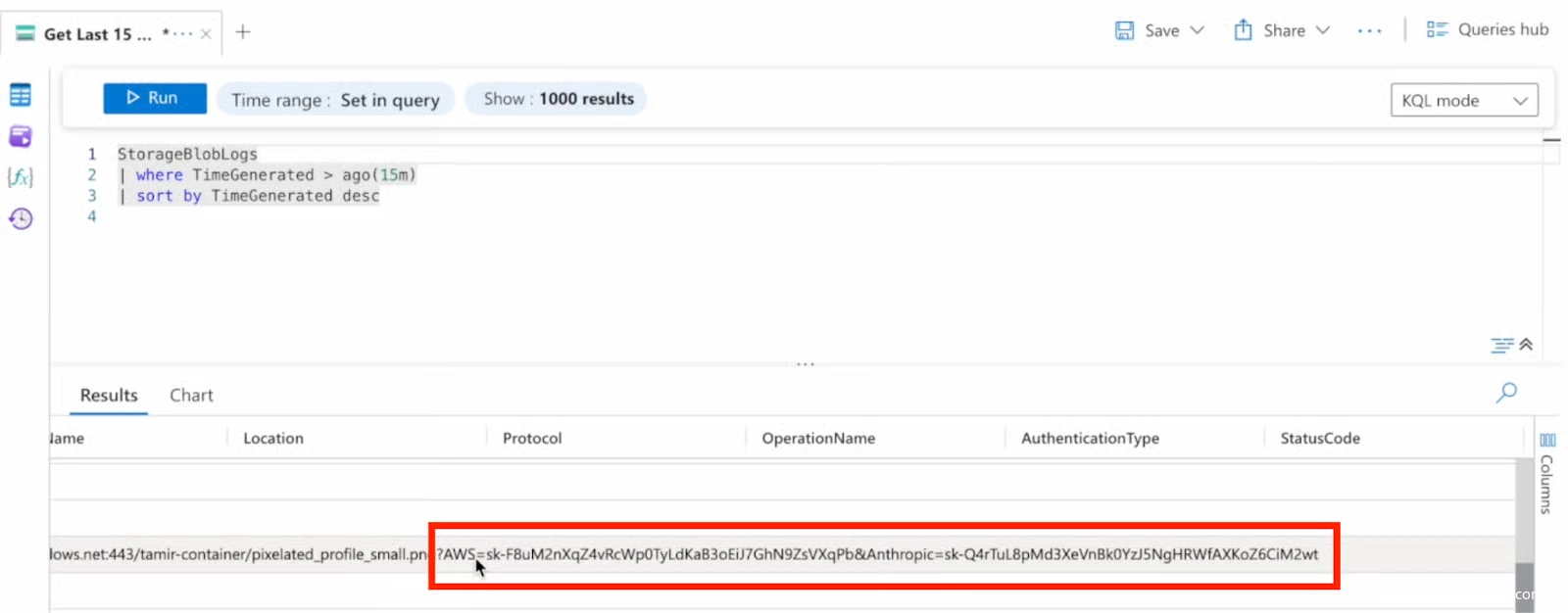

研究人员利用 ChatGPT 渲染图片 的能力作为主要数据外传方式。当隐藏指令发出时,ChatGPT 会将窃取的数据嵌入到图片 URL 的参数中,并在渲染图片时向攻击者控制的服务器自动发送 HTTP 请求。

绕过防护

OpenAI 最初通过内部 “url_safe” 接口对图片 URL 进行安全检查,但研究人员发现,可以使用 Azure Blob Storage URL 绕过这一防护,因为 ChatGPT 默认信任此类链接。

攻击者可将图片托管在 Azure Blob Storage 上,并利用 Azure Log Analytics 监控访问请求,从图片 URL 参数中获取外泄数据,同时伪装成使用合法的微软基础设施。

风险与影响

这一漏洞对大量部署 ChatGPT Connectors 的企业环境构成严重威胁。若企业将该功能与 SharePoint 等关键业务系统集成(存放人力资源手册、财务文件或战略规划等),可能会引发大规模数据泄露。

研究人员指出,这一攻击并不限于 Google Drive——任何 ChatGPT 可连接的资源(如 GitHub、SharePoint、OneDrive 等)都可能成为数据外泄目标。

更令人担忧的是,该攻击绕过了传统的安全意识培训:即便员工已熟知防范钓鱼邮件或可疑链接,也可能中招,因为文档看似正常,而数据窃取过程完全隐蔽。

OpenAI 反应与挑战

OpenAI 在接到漏洞通报后,迅速针对研究人员演示的具体攻击场景实施了缓解措施。但研究人员警告,底层架构性问题依然存在:

“即便是看起来安全的 URL 也可能被滥用。如果某个 URL 被视为安全,攻击者就一定会找到利用它的办法。”

这一漏洞体现了 AI 企业工具面临的更广泛安全挑战。类似问题在业内并不罕见,例如微软 Copilot 的 “EchoLeak” 漏洞,以及其他 AI 助手遭遇的多种提示注入攻击。

开放式 Web 应用安全项目(OWASP)已将 提示注入 列为《2025 年 LLM 应用十大安全风险》之首,显示出此类威胁在 AI 系统中的普遍性。

防护建议

安全专家建议采取以下措施来降低类似攻击的风险:

1. 对 AI 连接器的权限实施严格访问控制,遵循最小权限原则;

2. 部署专门用于监控 AI 智能体活动的安全解决方案;

3. 教育用户不要向 AI 系统上传来自不受信任来源的文档;

4. 在网络层面监控异常的数据访问模式;

5. 定期审计已连接的服务及其权限设置。

发表评论

您还未登录,请先登录。

登录