一名安全研究人员发布了针对 FortiWeb 网络应用防火墙漏洞的部分概念性利用工具,该漏洞允许远程攻击者绕过认证。

该漏洞已通过负责任的方式报告给 Fortinet,并被追踪为 CVE-2025-52970。Fortinet 已于 8 月 12 日发布修复补丁。

安全研究人员 Aviv Y 将该漏洞命名为 FortMajeure,并形容它为“一种本不应发生的静默故障”。从技术上看,这是 FortiWeb 在解析 Cookie 时发生的越界读取漏洞,攻击者可将 Era 参数设置为意外值。

这一操作导致服务器在会话加密和 HMAC 签名时使用全零密钥,从而使伪造认证 Cookie 变得极其简单。

成功利用该漏洞可实现完全认证绕过,使攻击者能够冒充任何活跃用户,包括管理员身份。

要成功利用 CVE-2025-52970,目标用户在攻击过程中必须保持活跃会话,同时攻击者需要对 Cookie 中的一个小型数字字段进行暴力猜测。

该暴力猜测需求源自签名 Cookie 中的一个字段,该字段由函数 refresh_total_logins()(位于 libncfg.so 中)进行验证。

攻击者需猜测该字段的数值,但研究人员指出,其范围通常不超过 30,即搜索空间仅约 30 次请求。

由于利用漏洞时使用了全零密钥(受 Era 参数缺陷影响),每次猜测都可以立即通过检查伪造 Cookie 是否被接受来验证。

该问题影响 FortiWeb 7.0 至 7.6 版本,并在以下版本中得到修复:

-

FortiWeb 7.6.4 及以上

-

FortiWeb 7.4.8 及以上

-

FortiWeb 7.2.11 及以上

-

FortiWeb 7.0.11 及以上

Fortinet 在公告中指出,FortiWeb 8.0 版本不受此漏洞影响,因此无需采取任何操作。

安全公告未提供任何应对措施或缓解建议,因此升级到安全版本是唯一推荐且有效的做法。

Fortinet 给出的 CVSS 严重性评分为 7.7,表面上看似较高,但这是由于“攻击复杂度高”——即暴力猜测要求。然而实际上,暴力猜测部分简单且执行迅速。

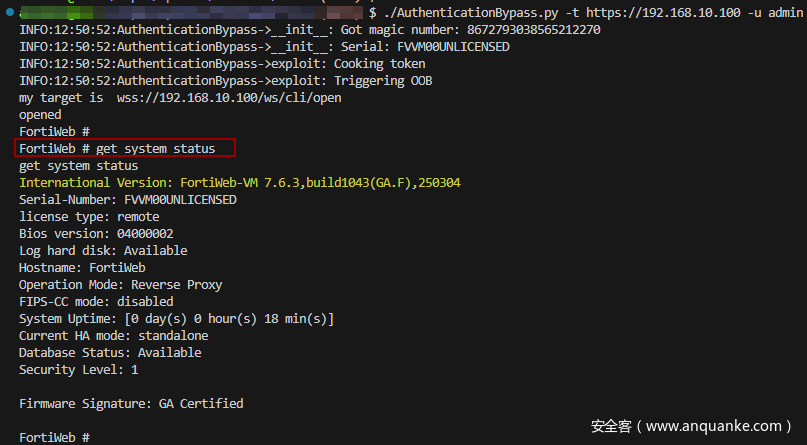

研究人员分享了概念性验证(PoC)输出,展示了在 REST 接口上进行管理员冒充的效果,但完整漏洞利用代码(包括通过 /ws/cli/open 连接 FortiWeb CLI 的方法)未公开。

然而,研究人员 Aviv Y 承诺将在稍后发布完整的漏洞利用细节,因为厂商的安全公告刚刚发布。他做出这一决定是为了给系统管理员更多时间应用修复。

Aviv Y 向 BleepingComputer 表示,目前公布的细节展示了问题的核心,但即便是技术熟练的攻击者,也无法仅凭这些信息推断出完整的漏洞链并进行全面武器化攻击。

他解释称,攻击者需要逆向分析会话字段的格式,但考虑到 Fortinet 使用了自有的数据结构,这几乎不可能实现。

尽管如此,仍需立即采取措施来缓解该问题,因为黑客会密切关注此类公告,并在完整 PoC 发布后迅速发起攻击。

Aviv Y 告诉 BleepingComputer,他尚未决定公布完整漏洞利用的具体日期,但计划给予防御方充足时间以应对风险。

发表评论

您还未登录,请先登录。

登录