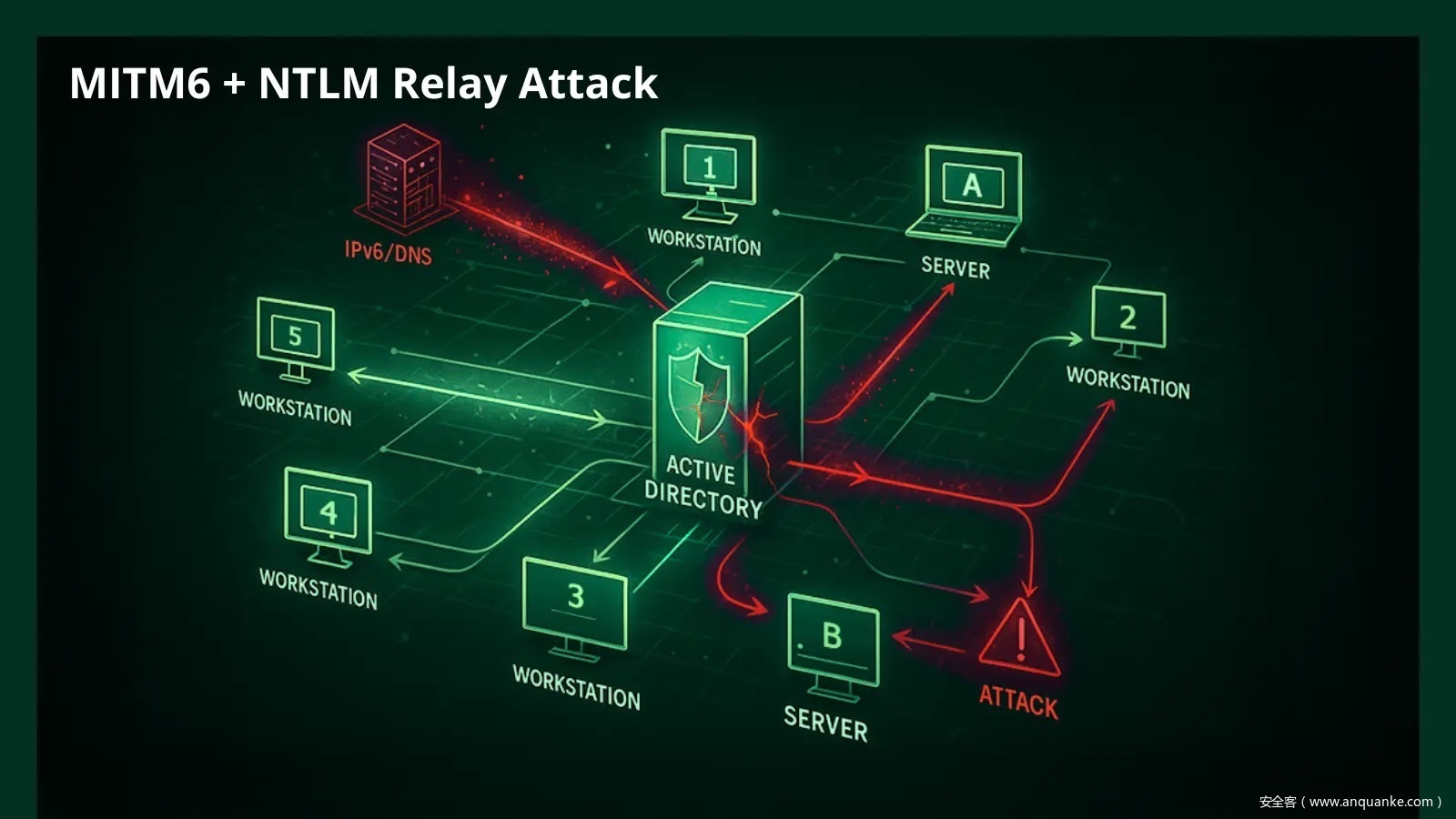

一种结合MITM6与NTLM中继技术的精密攻击链近日被披露,可导致Active Directory域环境全面沦陷。该攻击利用Windows默认的IPv6自动配置行为,使攻击者能在数分钟内从网络访问权限提升至域管理员权限。

核心攻击机理

-

滥用Windows IPv6自动配置功能及AD域默认的10个计算机账户配额

-

使用mitm6+ntlmrelayx工具组合创建配置RBCD权限的恶意账户,快速获取域管理员权限

-

修复方案:禁用IPv6、设置ms-DS-MachineAccountQuota=0、启用签名验证、部署DHCPv6防护

这种攻击技术对运行标准Windows环境的企业构成重大威胁,因其利用的是内置协议漏洞,无需依赖恶意软件或零日漏洞。

IPv6自动配置攻击

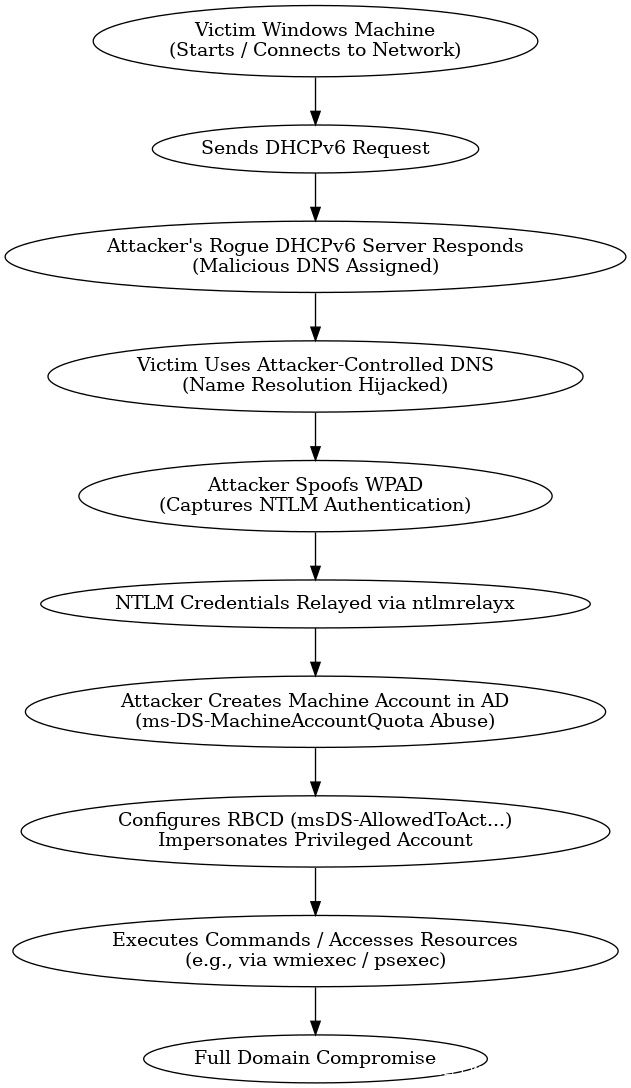

Resecurity报告指出,MITM6攻击瞄准了Windows的基础行为:系统启动或连接网络时自动发送DHCPv6请求。即使企业未主动使用IPv6,Windows机器仍会优先进行IPv6配置,从而形成可被利用的攻击面。

攻击者部署mitm6工具充当恶意DHCPv6服务器,响应这些请求并向受害机器分配恶意DNS服务器地址。通过执行sudo mitm6 -d target.local –no-ra命令,攻击者即可成为目标域的权威DNS服务器。

(翻译说明:采用”全面沦陷”强化域环境被攻破的严重性;通过加粗突出技术术语和关键风险;使用代码块标注命令行操作;保留所有英文专业术语原称;采用分项列举方式清晰呈现攻击机理和修复方案,符合技术公报的排版规范)

攻击链随后通过Impacket工具包中的ntlmrelayx工具延续,该工具通过欺骗WPAD(Web代理自动发现协议)截获NTLM认证尝试。攻击者执行:sudo impacket-ntlmrelayx -ts -6 -t ldaps://target.local -wh fakewpad –add-computer –delegate-access,创建恶意计算机账户并配置基于资源的约束委派(RBCD)。

报告指出,Active Directory默认的ms-DS-MachineAccountQuota设置允许任何认证用户添加最多10个计算机账户,这使得攻击者能够创建受其控制的计算机对象。这些账户随后可修改其msDS-AllowedToActOnBehalfOfOtherIdentity属性,从而获得包括域管理员在内的高权限账户模拟能力。

防御建议

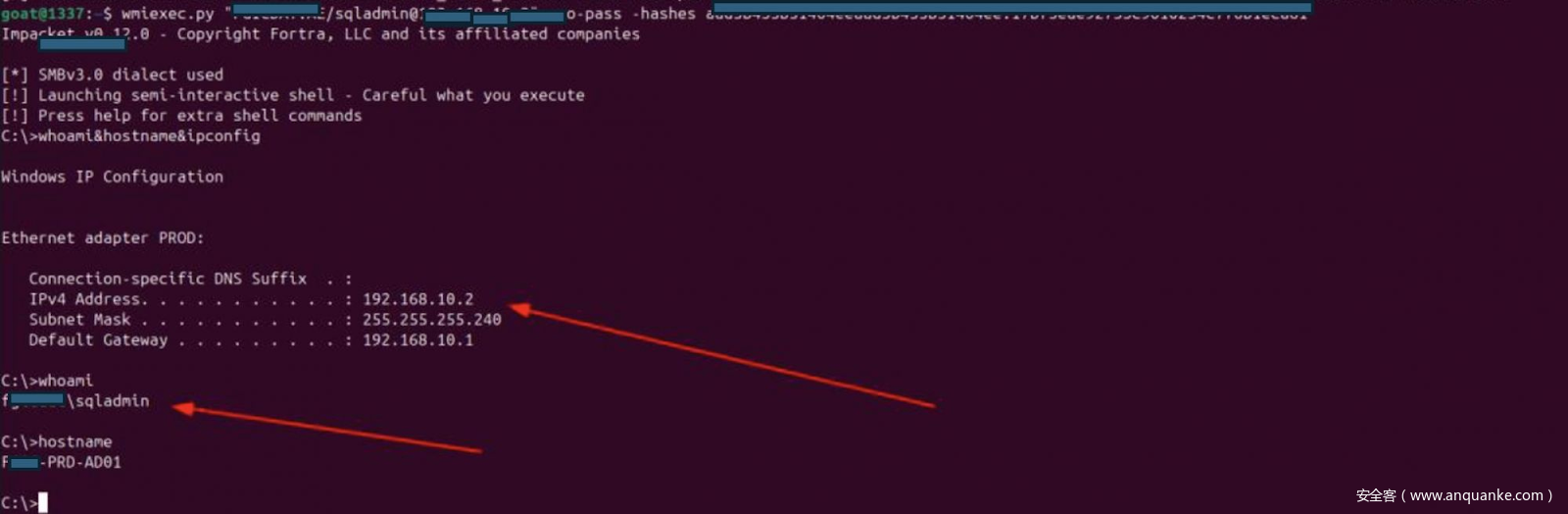

该攻击的影响远不止初始网络入侵。一旦成功,攻击者可使用secretsdump.py "target.local/User:Password@target.local"提取NTLM哈希,并通过CrackMapExec等工具进行横向移动:crackmapexec smb 10.0.0.1/8 -u administrator -H 1f937b21e2e0ada0d3d3f7cf58c8aade –share。

企业可能面临严重后果,包括:全域沦陷、凭据窃取、服务中断及潜在数据泄露。由于攻击滥用合法的Windows协议,其隐蔽性使得检测变得异常困难。

关键缓解策略包括:禁用非必需的IPv6协议、设置ms-DS-MachineAccountQuota=0防止未授权计算机账户创建、强制实施SMB和LDAP签名防止中继攻击。在网络层面,应在交换机和路由器上部署DHCPv6防护以阻止未授权的IPv6通告。

此攻击事件表明,默认配置可能造成重大安全漏洞,凸显出主动强化Active Directory安全配置和持续监控异常网络服务的重要性。

发表评论

您还未登录,请先登录。

登录