威胁行为者一直在利用旧版 Sitecore 部署中的零日漏洞来部署 WeepSteel 侦察恶意软件。

该漏洞编号为 CVE-2025-53690,是一种 ViewState 反序列化漏洞,由 2017 年前的 Sitecore 指南中包含的示例 ASP.NET 机器密钥导致。

一些客户在生产环境中重复使用了此密钥,使得知晓该密钥的攻击者能够构造有效的恶意“_VIEWSTATE”负载,诱骗服务器对其进行反序列化并执行,从而实现 远程代码执行(RCE)。

该漏洞并非 ASP.NET 本身的缺陷,而是由于重复使用公开文档中从未打算用于生产环境的密钥而造成的配置错误漏洞。

漏洞利用活动

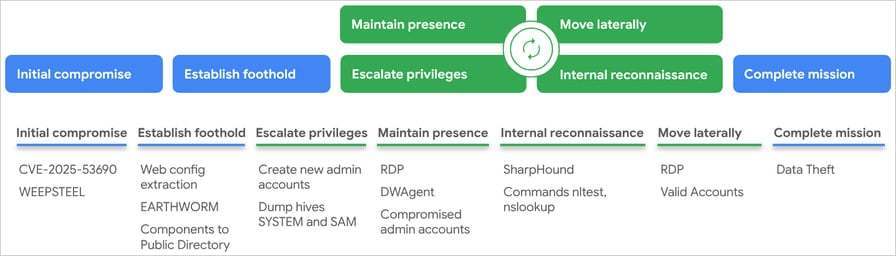

发现野外恶意活动的 Mandiant 研究人员报告称,威胁行为者一直在多阶段攻击中利用该漏洞。

攻击者以“/sitecore/blocked.aspx ”端点为目标,该端点包含一个未经验证的 ViewState 字段,并通过利用 CVE-2025-53690,以 IIS NETWORK SERVICE 账户权限实现远程代码执行。

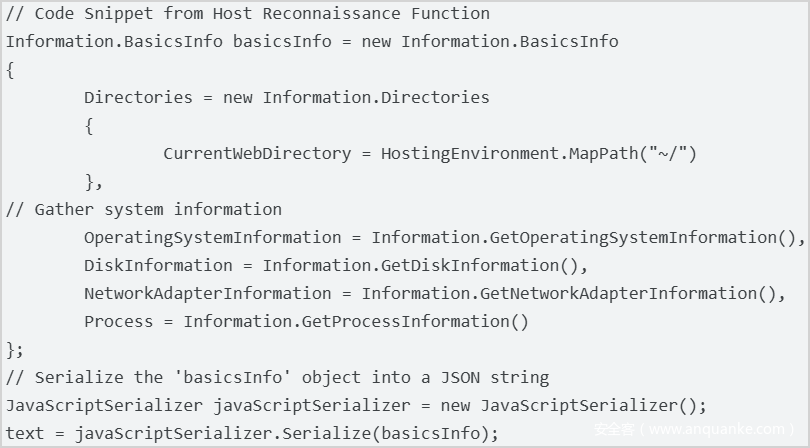

他们投放的恶意负载是 WeepSteel,这是一种侦察型后门,用于收集系统、进程、磁盘和网络信息,并将其数据窃取行为伪装成标准的 ViewState 响应。

Mandiant 观察到攻击者在已入侵环境中执行了侦察命令,包括 whoami、hostname、tasklist、ipconfig /all 和 netstat -ano。

在攻击的下一阶段,黑客部署了 Earthworm(一种网络隧道和反向 SOCKS 代理)、Dwagent(远程访问工具) 以及用于创建被盗数据档案的 7-Zip。

随后,他们通过创建本地管理员账户(‘asp$’、‘sawadmin’)、转储缓存的(SAM 和 SYSTEM 配置单元)凭据,以及尝试通过 GoTokenTheft 进行令牌模拟来提升权限。

攻击者通过禁用这些账户的密码过期策略、授予其 RDP 访问权限,并将 Dwagent 注册为 SYSTEM 服务,以确保持久化控制。

缓解 CVE-2025-53690

CVE-2025-53690 影响 Sitecore Experience Manager (XM)、Experience Platform (XP)、Experience Commerce (XC) 和 Managed Cloud(最高版本 9.0),当使用 2017 年前文档中包含的示例 ASP.NET 机器密钥 部署时会受影响。

XM Cloud、Content Hub、CDP、Personalize、OrderCloud、Storefront、Send、Discover、Search 和 Commerce Server 不受影响。

Sitecore 与 Mandiant 的报告协同发布了安全公告,警告使用静态机器密钥的多实例部署也面临风险。

对潜在受影响管理员的建议操作是:立即将 web.config 中所有静态 值替换为新的唯一密钥,并确保 web.config 内的 元素已加密。

一般而言,建议将定期轮换静态机器密钥作为持续的安全措施。

发表评论

您还未登录,请先登录。

登录