钓鱼攻击已远不止于可疑链接。如今,攻击者藏身于员工最信任的文件中——PDF。从表面上看,它们像是发票、合同或报告。

但一旦打开,这些文档可能触发隐藏脚本、重定向至虚假登录页面,或悄悄窃取凭据。

其危险性在于极高的迷惑性:PDF 往往能绕过过滤器,在杀毒工具检测中显示“干净”,且在造成损失前不会触发警报。这也是恶意 PDF 成为攻击者最有效的入口点之一,且最难被分析师及早发现的原因。

为何PDF成为黑客的“最爱武器”

从攻击者角度看,PDF兼具信任度与功能性的独特优势:它们是业务关键文件,在各行业日常流通,且几乎受所有操作系统支持,这使其成为恶意软件和钓鱼攻击的可靠载体。

风险源于以下技术特性:

- 可信格式:安全过滤器通常将PDF视为低风险文件,优先级低于可执行程序;

- 嵌入式功能:JavaScript、表单和链接为恶意代码提供了多个入口点;

- 易受攻击的软件:Adobe Reader 及其他查看器频繁曝出高危漏洞;

- 跨平台覆盖:同一文件可影响 Windows、macOS、Linux 或移动用户。

这意味着PDF绝非“单纯的文档”。若缺乏动态分析,凭据窃取、持久化控制或网络连接等恶意行为会在执行前一直隐藏。

检测恶意PDF的最快方法

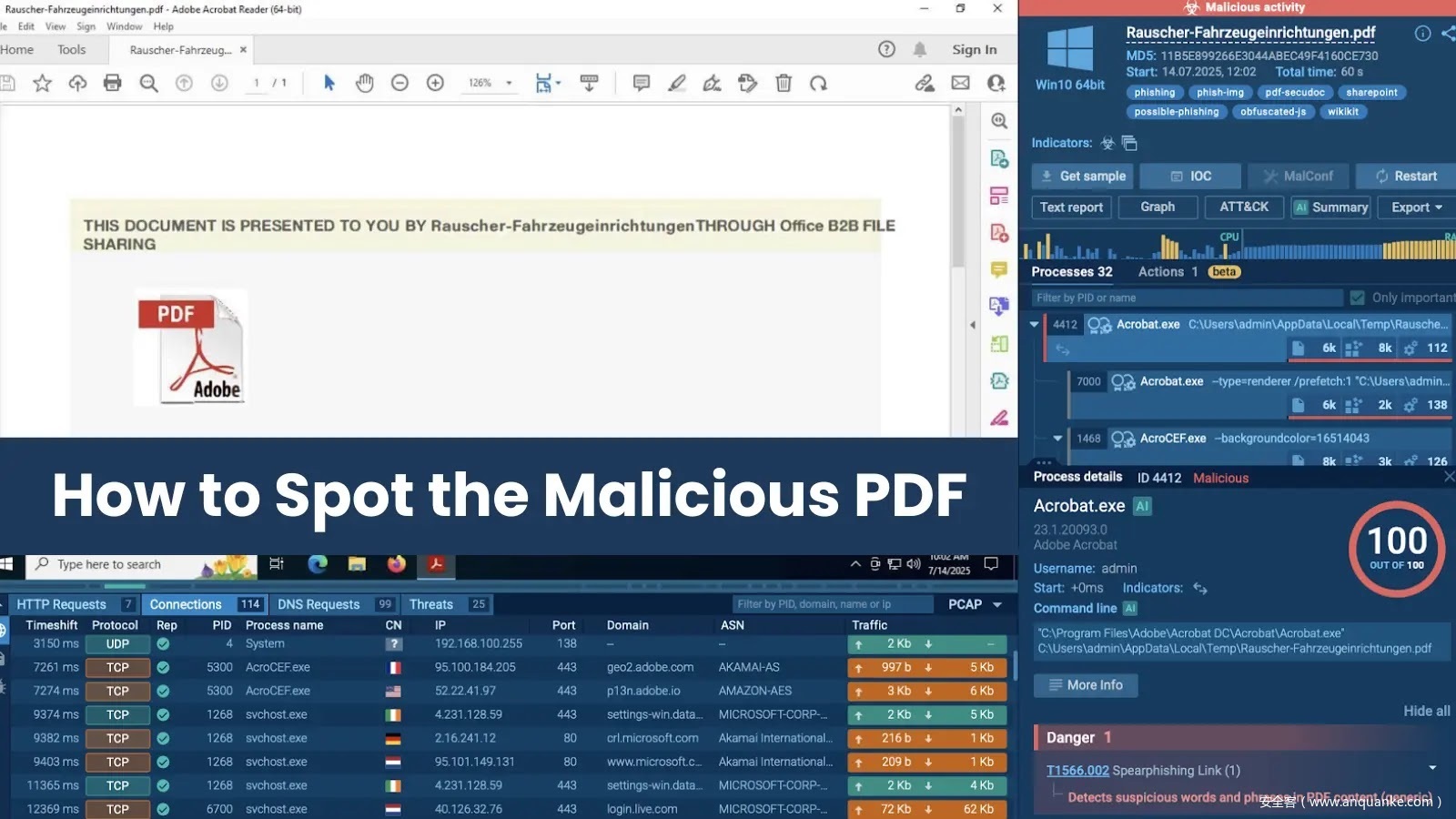

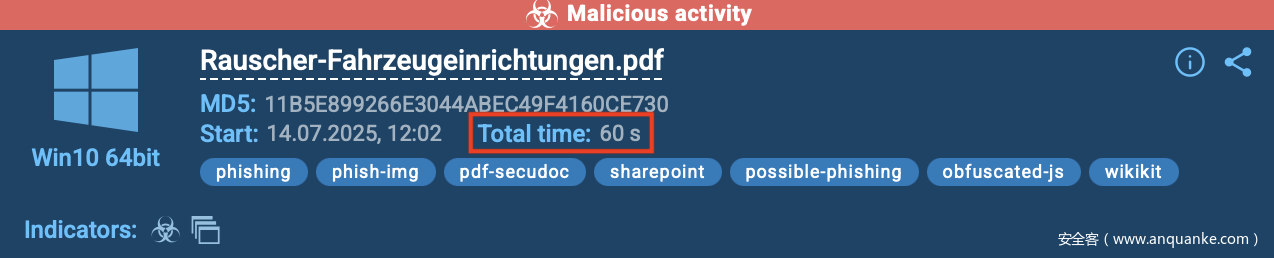

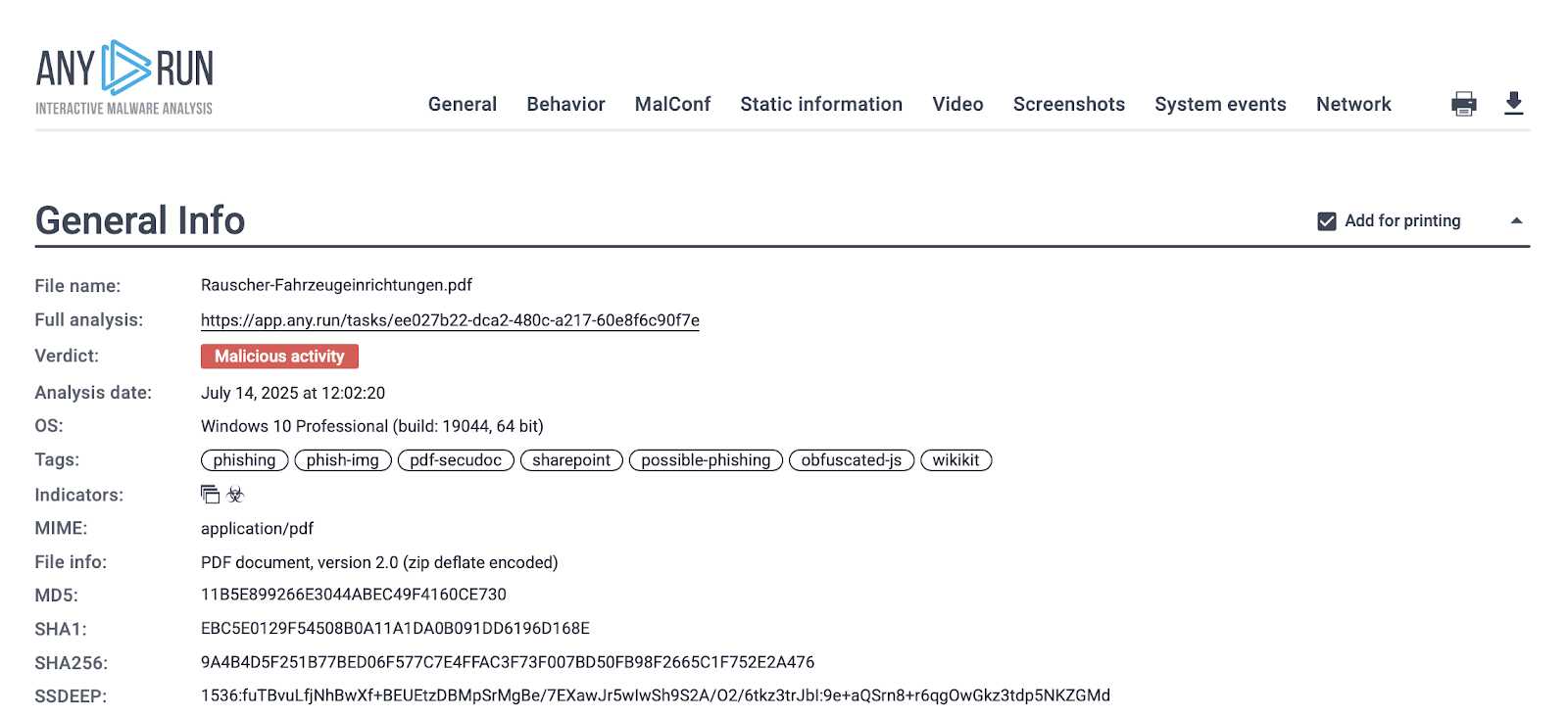

静态扫描可能显示文件“干净”,但无法揭示其运行后的行为。因此,分析师正采用 ANY.RUN 等交互式沙箱工具,在安全环境中测试PDF,实时观察整个攻击过程。

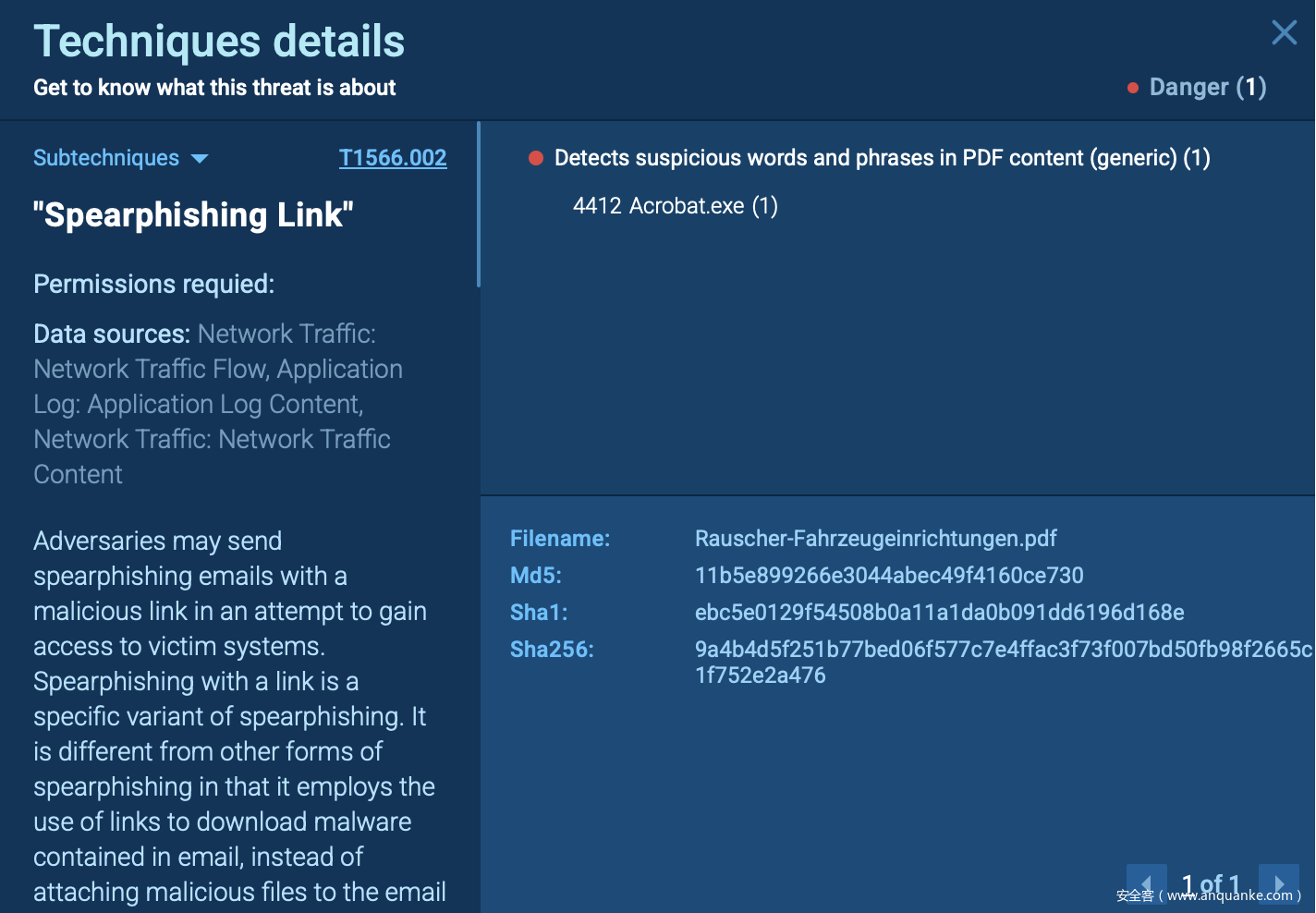

完整的攻击链出现在进程树中。每个进程都映射到 ATT&CK 技术,使分析师能够清晰了解执行过程、持久化机制和凭据窃取尝试。

通过这种方式查看攻击链,可以轻松理解攻击意图并确定正确的响应策略。

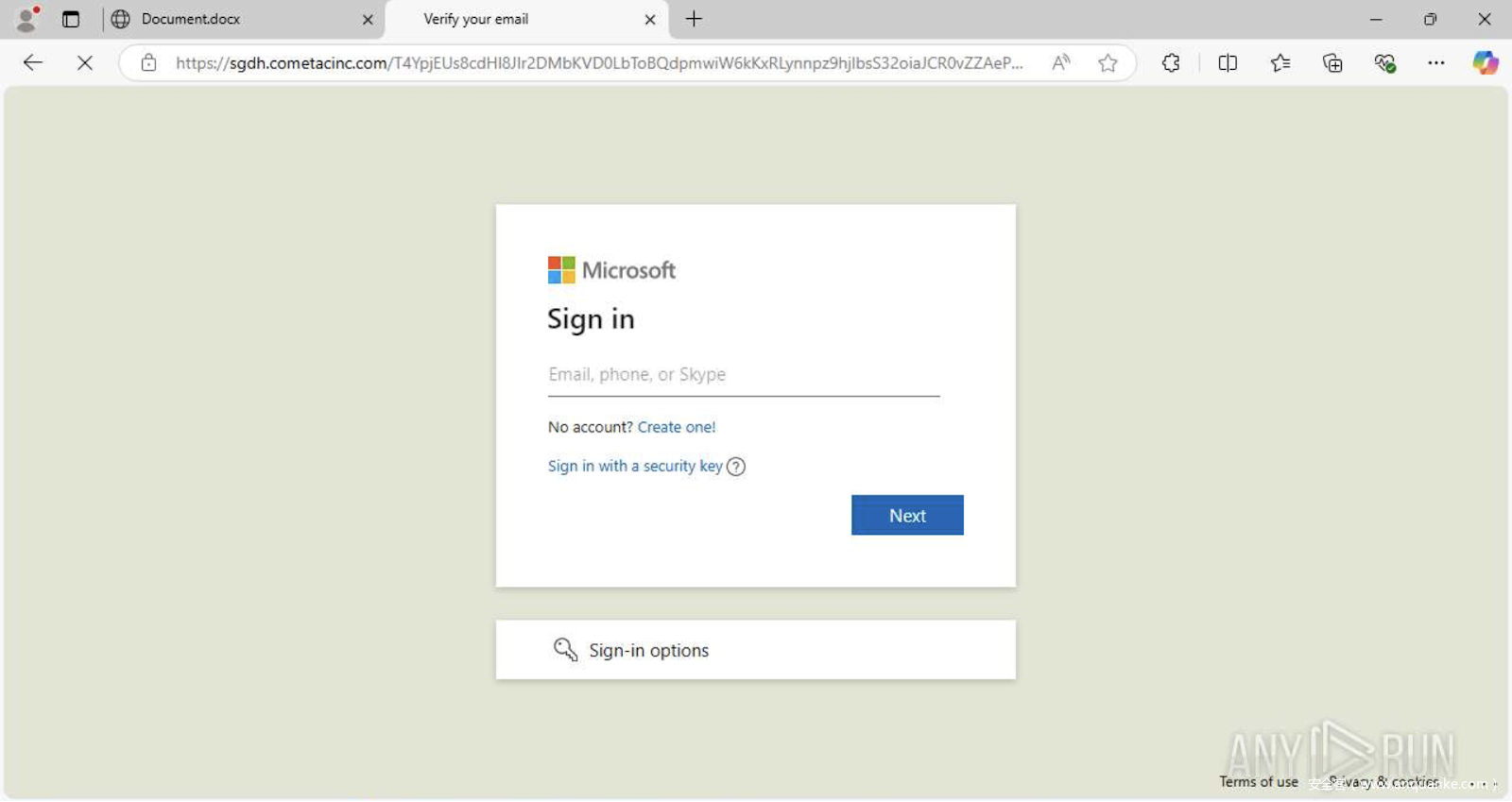

沙箱还显示了用于窃取凭据的伪造微软登录页面,精确还原了受害者会看到的内容。

对于分析师而言,这无需深入代码即可立即明确风险,并有助于向非技术团队或管理层传达威胁信息。

所有相关的 IOC(失陷指标)、域名、IP地址 和 文件哈希值 均被自动集中收集,可直接导入 SIEM(安全信息和事件管理) 或 SOAR(安全编排、自动化与响应) 工具。这节省了分析师手动提取的时间,并确保更快地拦截类似威胁。

最后,会话可导出为包含时间线、标签和行为详情的结构化报告。这使得向管理层汇报、满足合规需求或与客户共享结果变得简单,无需额外工作。

看似常规的PDF文件,实则是窃取凭据的钓鱼攻击活动,而借助工具仅需数秒即可完全揭露其真面目。

在PDF威胁扩散前将其阻止

恶意PDF是攻击者入侵组织的最简易途径之一,但使用正确工具也能最快将其曝光。

通过 ANY.RUN 交互式沙箱,分析师可在数秒内检测威胁、缩短调查时间,并让企业确信钓鱼攻击能在造成损害前被有效拦截。

发表评论

您还未登录,请先登录。

登录