一种名为“选择劫持”(ChoiceJacking)的USB攻击通过恶意充电器伪造用户授权弹窗,静默访问敏感数据,从而绕过Android和iOS设备的防护机制。

该攻击突破了针对“果汁劫持”(JuiceJacking)的长期防御措施,导致当前几乎所有USB数据保护机制失效。

ChoiceJacking由格拉茨理工大学研究人员开发,其通过在单一攻击链中融合USB主机与外设功能,使曾被缓解的恶意充电 station 威胁死灰复燃。

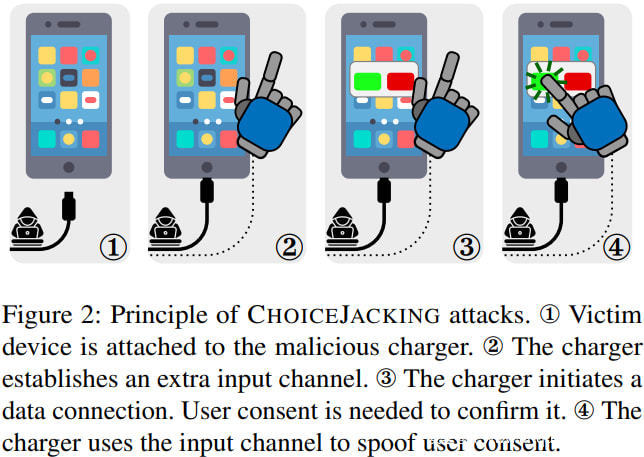

早期JuiceJacking依赖默认信任USB连接,而现代系统需用户交互授权数据访问。ChoiceJacking则通过注入伪造输入事件模拟用户批准,实现无需合法交互即可完成攻击。

三种攻击技术

研究人员发现三种攻击手法,均通过制造成本低于100美元的特制充电器发起:

- AOAP漏洞利用:滥用Android开放配件协议(AOAP),在USB数据协商阶段注入输入事件,使充电器在用户不知情的情况下确认文件访问或调试提示。

- 输入队列竞争条件:向Android输入事件队列填充伪造序列,在用户授权弹窗出现时精准执行,自动确认弹窗。

- 蓝牙HID spoofing:通过充电器配对隐藏蓝牙键盘,操控UI界面批准USB连接——此方法对iOS同样有效。

这三种技术均利用USB信任模型的系统性缺陷,使充电器可通过USB电力传输(USB Power Delivery)切换主机与外设角色,实现此前缓解措施未覆盖的混合攻击。

为提升隐蔽性,研究人员引入电力线侧信道(PLSC),通过检测手机通话、屏幕关闭或用户分心等时机发起攻击。充电器监控电力波动以推断用户活动状态,并在检测风险最低时启动攻击。

该机制通过机器学习模型训练,能基于充电器的实时电流数据区分通话活动和屏幕状态。

受影响设备与攻击效果

移动操作系统当前虽要求用户交互批准USB主机连接(如文件传输或调试),但默认信任输入设备和配件。ChoiceJacking通过模拟输入设备自动化批准流程,正是利用了这一信任缺口。

研究人员认为,随着USB-C双角色端口普及,这种信任模型存在根本性缺陷:恶意硬件可灵活切换主机与设备模式,实施传统缓解措施无法阻断的组合攻击。

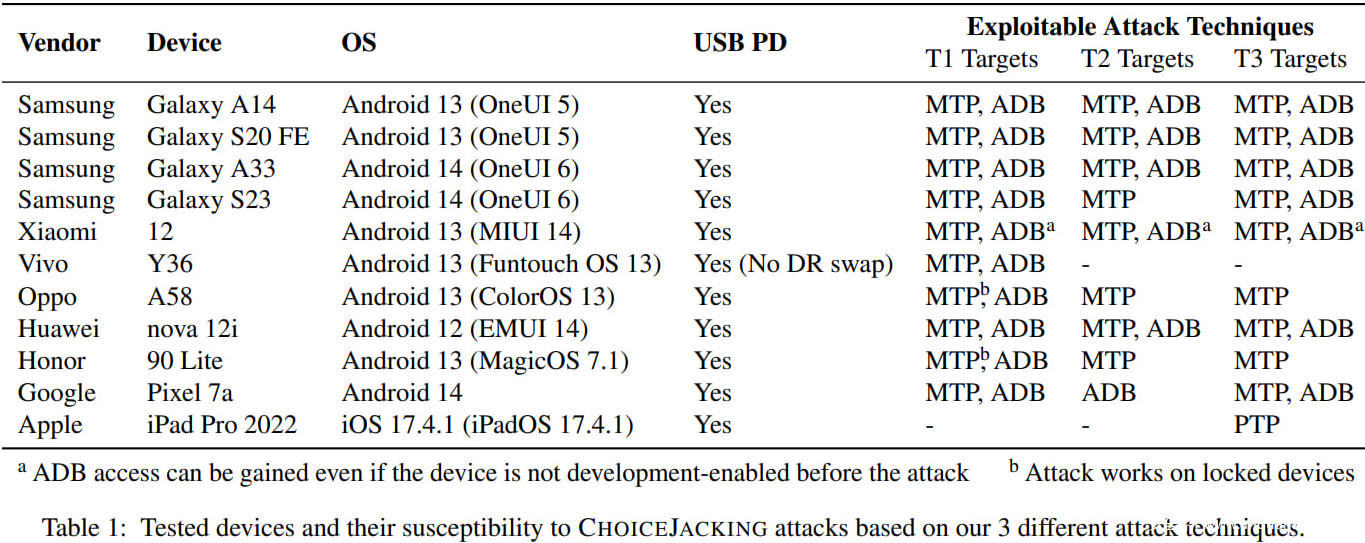

团队测试了11款主流厂商设备,结果如下:

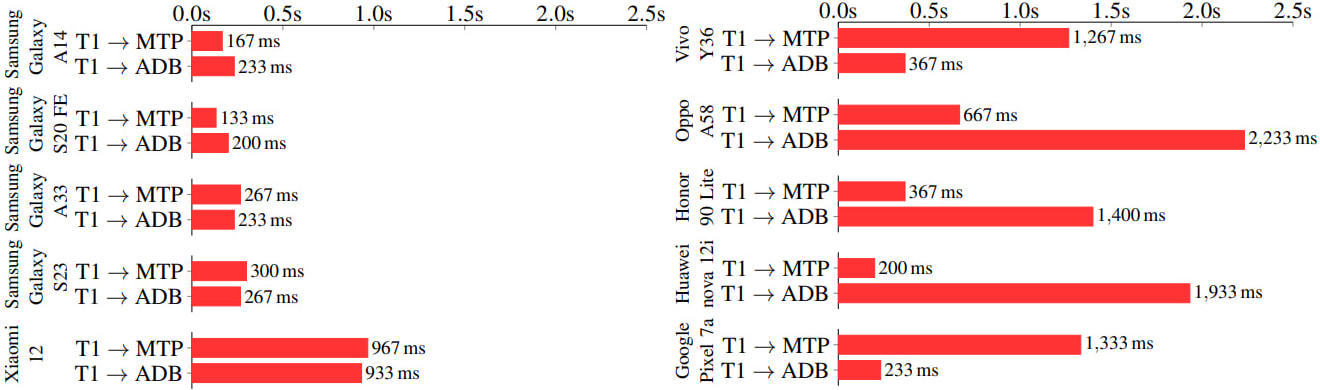

- 三星:所有测试设备在300毫秒内被攻陷。

- 小米:即便未开启开发者模式,仍能获取完整ADB访问权限。

- OPPO & 荣耀:屏幕锁定状态下攻击依然成功。

- 谷歌Pixel & vivo:对AOSP原生系统稍作修改即可成功攻击。

- 苹果(iPad Pro):可通过PTP协议提取照片,但因认证要求无法执行代码。

Android设备平均333毫秒内实现文件访问;未锁屏且开启开发者模式的设备中,完整代码执行耗时不到316毫秒。

漏洞披露与缓解建议

团队已向厂商披露16个特定漏洞,并向谷歌、苹果报告上游问题。除一家厂商外,所有厂商均确认了问题。谷歌和三星已分配CVE编号(CVE-2024-43085、CVE-2024-20900),缓解工作正在进行中。

在安全补丁推送前,建议用户避免连接公共USB充电 station,并启用iOS“锁定模式”或Android“高级安全模式”以阻断USB攻击。

发表评论

您还未登录,请先登录。

登录