网络安全研究人员发现了一起复杂的恶意软件活动,该活动利用SVG(可缩放矢量图形)文件和电子邮件附件分发危险的远程访问木马,即XWorm和Remcos RAT。

这一新兴威胁标志着攻击方法的显著进化,因为威胁行为者越来越多地转向非传统文件格式以绕过常规安全防御。

该活动采用多种投递载体,包括包含恶意EML文件的直接电子邮件附件,以及托管在ImageKit等可信平台上的URL。

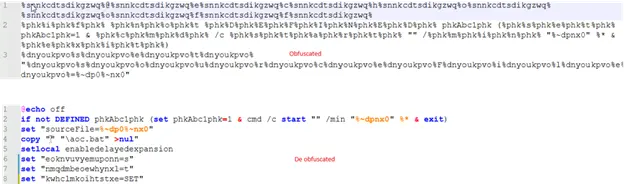

这些ZIP压缩包中包含高度混淆的BAT脚本,作为初始感染阶段,利用高级技术规避静态检测机制。

恶意软件的无文件执行方式使其能够完全在内存中运行,这使得传统端点保护解决方案的检测难度大大增加。

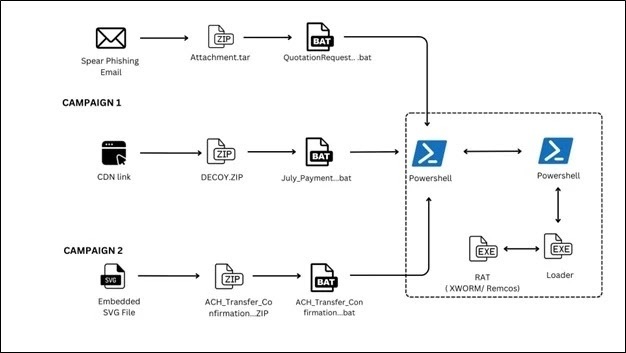

Seqrite研究人员在分析中识别出两个不同的活动变体,揭示了攻击者不断改进技术的威胁态势。

第一个活动通过电子邮件附件直接投递BAT脚本,而第二个活动则引入嵌入JavaScript的SVG文件作为新的投递机制。

这些SVG文件看似合法的图像文件,但包含嵌入的脚本,当在易受攻击的环境中渲染或嵌入钓鱼页面时,会自动触发恶意载荷下载。

攻击链在执行方法上展现出极高的复杂性。初始ZIP文件解压后,受害者会遇到一个高度混淆的BAT脚本,该脚本设计为看似良性,同时执行复杂的恶意操作。

该脚本利用PowerShell执行内存中载荷注入,有效绕过传统的基于文件的检测系统。

高级规避与持久化机制

恶意软件采用针对Windows核心安全机制的复杂规避技术。PowerShell组件通过动态.NET反射和委托创建,以编程方式禁用AMSI(反恶意软件扫描接口) 和ETW(Windows事件跟踪)。

攻击解析包括GetProcAddress、GetModuleHandle、VirtualProtect和AmsiInitialize在内的原生函数,以定位并在内存中修补AmsiScanBuffer函数。

持久化机制涉及在Windows启动文件夹中创建BAT文件,确保系统重启或用户登录时自动执行。

PowerShell脚本搜索隐藏在批处理文件注释中的Base64编码载荷,专门针对以三冒号标记为前缀的行。

这些载荷经过多层解密,包括使用硬编码密钥的AES解密和GZIP解压,然后才最终执行。

加载器组件作为关键中介,使用Assembly.Load操作直接在内存中提取并执行嵌入式.NET程序集。

这种方法消除了对基于磁盘的文件创建的需求,显著降低了检测概率,同时保持部署XWorm和Remcos RAT载荷的完整操作能力。

发表评论

您还未登录,请先登录。

登录