Case Theme User WordPress插件中存在一个严重的身份验证绕过漏洞,已成为重大安全威胁——未经身份验证的攻击者可利用社交登录功能获取网站管理员权限。

该漏洞编号为CVE-2025-5821,CVSS评分9.8,影响所有版本至1.0.3的插件,全球约12,000个活跃安装实例受影响。安全缺陷使攻击者能够完全绕过身份验证机制,在已知或可获取目标邮箱地址的情况下,未授权访问任何用户账户,包括管理员级权限。

此漏洞的危险性在于其利用门槛极低:攻击者无需复杂工具或专业知识,通过简单HTTP请求即可发起攻击。2025年8月22日漏洞公开披露后,次日便出现活跃利用,Wordfence分析师通过漏洞赏金计划发现该漏洞,并指出其防火墙已拦截超20,900次针对此漏洞的攻击尝试。漏洞的快速利用表明,它对寻求快速入侵WordPress站点的网络犯罪分子具有极强吸引力。

该插件捆绑于多个付费主题中,导致攻击面远超独立安装场景。攻击者被观察到通过常见模式(如admin@domain.com 、owner@domain.com )猜测管理员邮箱,显示其针对多个目标的系统性攻击策略。

漏洞机制与代码分析

漏洞源于Case_Theme_User_Ajax类中facebook_ajax_login_callback()函数的逻辑缺陷。该函数处理社交登录请求时,会根据提供的邮箱地址创建用户账户,但在授予访问权限前未正确验证身份验证状态。

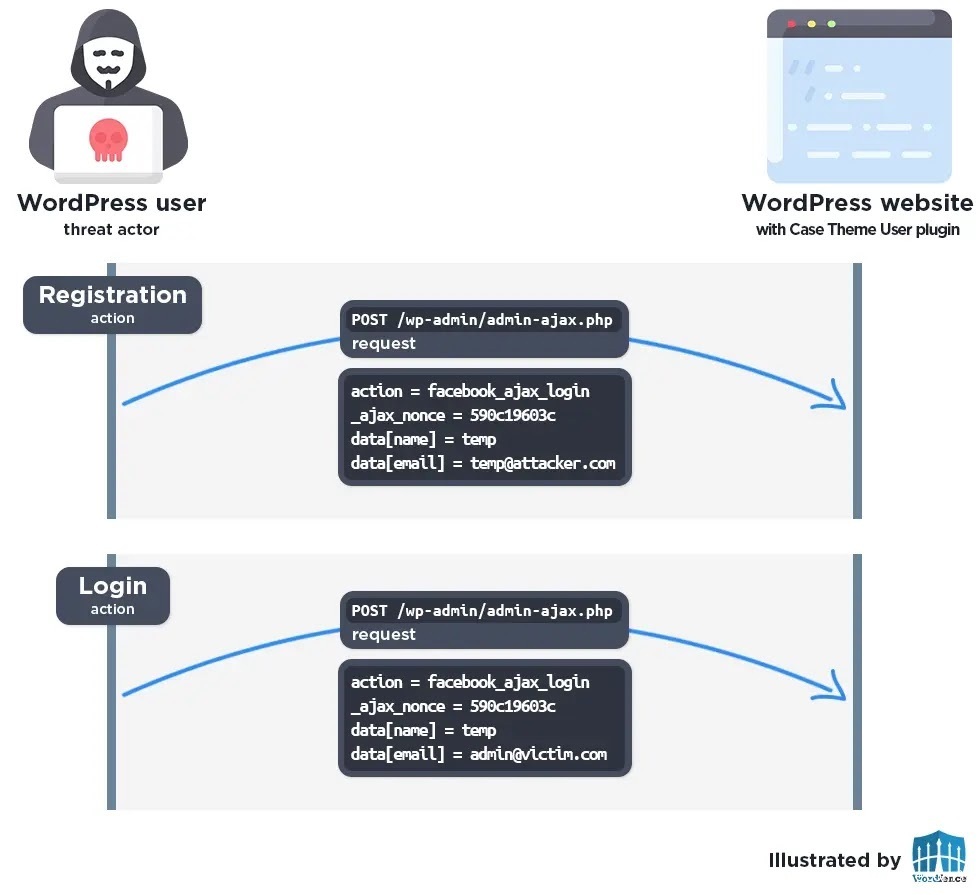

利用流程(来源:Wordfence)分为两个阶段:

- 注册临时账户:攻击者向/wp-admin/admin-ajax.php 发送POST请求(action参数设为facebook_ajax_login),使用自身邮箱注册临时账户。恶意载荷包含伪造的Facebook用户数据(如data[name]=temp、data[email]=temp@attacker.com ),创建合法用户会话。

- 会话权限转移:攻击者利用已建立的会话,提交包含临时用户名但替换为受害者邮箱的请求。由于漏洞代码仅通过邮箱检索用户,未验证原始身份验证令牌,导致会话权限被转移至目标账户。

修复与防御建议

1.0.4版本补丁通过在授予访问权限前实施严格的身份验证验证,修复了该逻辑缺陷。网站管理员应立即更新至最新版本,并审查访问日志中来自已知恶意IP(如2602:ffc8:2:105:216:3cff:fe96:129f、146.70.186.142)的可疑AJAX请求。

发表评论

您还未登录,请先登录。

登录