Check Point Research(CPR)近期的 forensic 调查揭示了Pure恶意软件家族的细节——这是由威胁 actor “PureCoder” 开发并销售的一系列恶意工具。研究聚焦于一场ClickFix钓鱼活动,该活动导致了为期八天的入侵,攻击者部署了Rust加载器、PureHVNC RAT和Sliver C2框架,以维持持久化并窃取敏感数据。

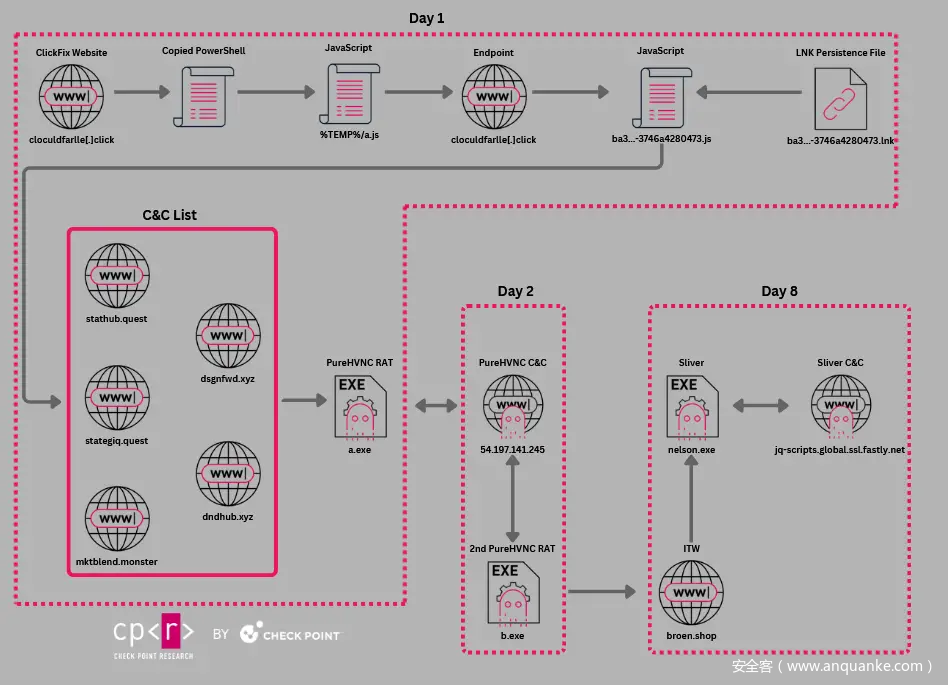

感染链始于伪造的招聘广告,将受害者重定向至ClickFix钓鱼页面。在该页面,恶意PowerShell命令被自动复制到剪贴板,诱骗受害者执行。若命令运行,会下载经过混淆的JavaScript文件,部署第一版PureHVNC RAT。

CPR解释:“访问恶意ClickFix网站后,PowerShell命令会自动复制到剪贴板……执行后,命令会下载并运行恶意JavaScript文件,启动感染链。”

到第二天,攻击者通过投放Rust加载器升级攻击,该加载器会释放另一版PureHVNC RAT(此次使用活动ID “amazon3”)。

攻击核心是PureHVNC RAT——一款强大的远程管理工具,提供隐藏虚拟网络计算(HVNC) 功能,允许攻击者在用户无感知的情况下远程控制受感染系统。

报告强调:“PureHVNC是PureCoder开发的Pure恶意软件家族产品,具备HVNC能力,使攻击者能控制受感染设备而不被用户察觉。”

PureHVNC功能与插件系统

PureHVNC配备** extensive 插件系统**,支持功能包括:

- 远程访问摄像头和麦克风

- 键盘记录与剪贴板监控

- 反向代理支持(HTTP & SOCKS5)

- 加密货币地址劫持(BTC、ETH、LTC、XMR等)

- YouTube和Twitch bots(自动点击广告与订阅)

- 分布式拒绝服务(DDoS)能力

归因与PureCoder生态系统

调查发现,PureHVNC及相关恶意软件频繁从PureCoder直接控制的GitHub仓库拉取文件。归因依据包括:提交记录关联的GitHub账户活动时区为UTC+0300(涵盖俄罗斯等地区)。

CPR指出:“分析确认,相关URL和GitHub账户均直接关联Pure恶意软件家族的开发者。”

进一步挖掘发现PureRAT构建工具,其中不仅包含支持恶意功能的硬编码GitHub URL,还与PureCoder另一产品PureCrypter存在代码重叠。

PureCoder被认为拥有广泛的恶意产品组合,包括:

- PureCrypter:恶意软件混淆器

- PureLogs:信息窃取/日志工具

- PureMiner:静默加密货币挖矿机

- Blue Loader:高级僵尸网络加载器

这些产品在地下论坛和Telegram频道积极营销,供各类网络犯罪分子使用。

对抗分析与持久化机制

活动中部署的Rust加载器包含高级反分析技术,如检测调试器、逆向工程工具和Windows Defender模拟器API。若怀疑被分析,恶意软件会延迟执行长达30分钟以规避沙箱检测。

持久化通过模仿合法计划任务实现,伪装成“Google Updater”隐藏在受感染系统中。

Check Point的调查不仅揭示了PureHVNC RAT的技术深度,还暴露了支撑网络犯罪活动的Pure恶意软件生态系统。通过将GitHub仓库、构建工具和基础设施与PureCoder直接关联,研究人员阐明了该开发者在推动大规模恶意活动中的核心作用。

发表评论

您还未登录,请先登录。

登录