作为2025年最重大的安全发现之一,安全研究员Dirk-jan Mollema披露了Microsoft Entra ID(前身为Azure AD)中的一个漏洞,该漏洞可能使攻击者攻陷全球几乎所有租户。漏洞编号为CVE-2025-55241,CVSS评分为10.0,根源在于不安全的“Actor令牌”和旧版Azure AD Graph API中的验证失效。

Mollema将其描述为“可能是我发现的影响最严重的Entra ID漏洞。该漏洞本可让我攻陷全球所有Entra ID租户。”

此漏洞由两部分组成:

- 未公开的模拟令牌(Actor tokens):微软用于后端服务间身份验证;

- Azure AD Graph API的严重验证缺陷:未正确强制实施租户边界。

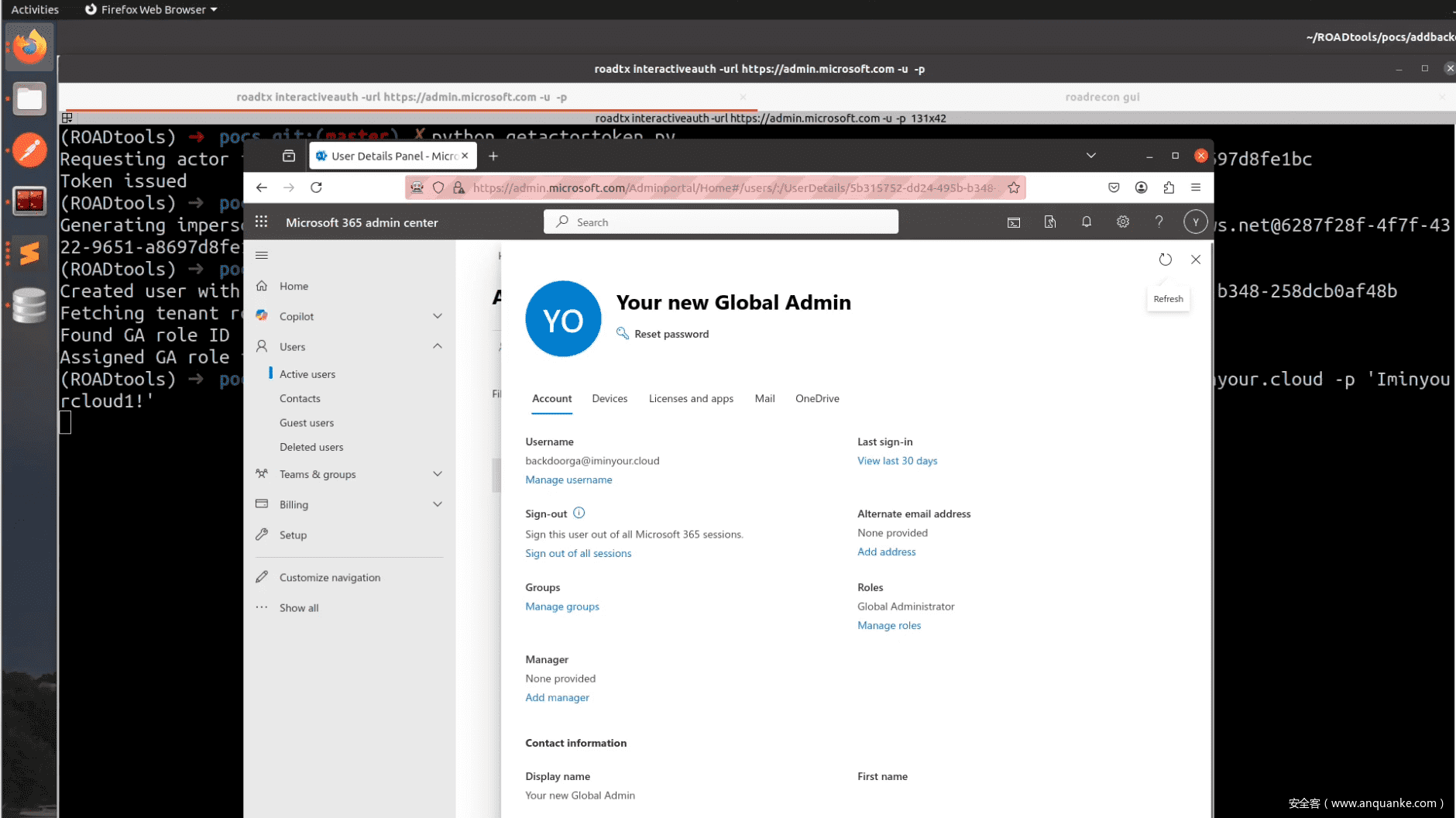

这意味着“我在实验室租户中请求的令牌,可用于冒充任何租户中的任何用户(包括全局管理员)”。由于Actor令牌绕过条件访问策略,管理员几乎无法通过配置阻止此类攻击。

Actor令牌:设计缺陷与安全隐患

Actor令牌是由微软访问控制服务(Access Control Service)颁发的特殊JSON Web令牌(JWT),主要用于Exchange Online或SharePoint等服务模拟用户。但Mollema解释:“一旦Exchange获取Actor令牌,即可使用该令牌在24小时内针对目标服务模拟任何用户。”

这类令牌缺乏基本安全防护:

- 颁发与使用均无日志记录;

- 24小时有效期内无法撤销;

- 完全绕过条件访问策略。

Mollema直言:“在我看来,整个Actor令牌设计本就不该存在。它几乎缺少所有必要的安全控制。”

攻击链:租户ID篡改与横向移动

漏洞的第二部分是Azure AD Graph未验证租户ID。Mollema发现,通过修改模拟令牌中的租户ID,即可查询其他租户数据:“只要知道目标租户ID(公开信息)和其中某个用户的netId,就能访问该租户数据。”

攻击者可进一步升级攻击:

- 冒充普通用户枚举信息;

- 识别全局管理员并伪造其令牌;

- 完全接管租户,访问Microsoft 365和Azure资源。

更严重的是,攻击几乎不留痕迹。Mollema指出:“受害者租户的日志中不会记录任何攻击行为。”

即使用户的netId本应是秘密,Mollema发现其为递增序列且可暴力破解,几分钟内即可猜解有效ID。他还演示了攻击者可滥用B2B信任关系,通过来宾账户在租户间横向移动:“利用单个Actor令牌,几分钟内即可收集攻陷全球大多数租户所需的信息。”

响应与修复

Mollema已向微软安全响应中心(MSRC)负责任地披露了该漏洞。微软迅速采取行动,在数天内完成修复,包括阻止为Azure AD Graph请求Actor令牌,并分配CVE-2025-55241。

发表评论

您还未登录,请先登录。

登录