SystemBC僵尸网络的出现标志着基于代理的犯罪基础设施发生了重大演变。

该僵尸网络的运营者不再劫持家用设备作为代理,而是转向攻陷大型商业虚拟专用服务器(VPS),从而提供高容量代理服务,同时将对终端用户的干扰降至最低。

近几个月,Lumen Technologies观察到平均每日新增1500台被攻陷的VPS系统,每台服务器均被用于为犯罪威胁团伙转发恶意流量。这些受感染服务器作为高带宽代理节点,能提供传统家用设备僵尸网络无法维持的前所未有的吞吐量。

技术特性:加密通信与持久化机制

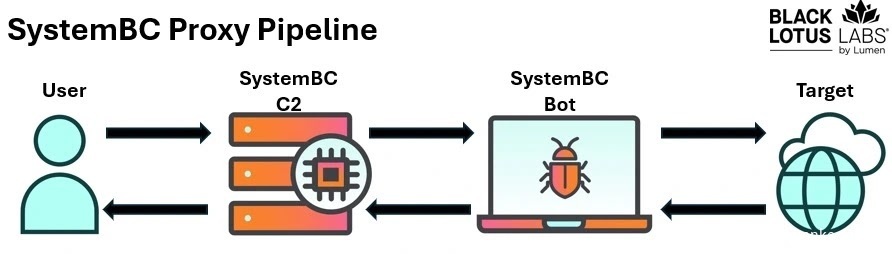

SystemBC最早由Proofpoint于2019年记录,如今其功能已从简单代理扩展到更多领域。成功入侵后,加载器会解密硬编码配置,并连接至80余个命令控制(C2)服务器中的一个。

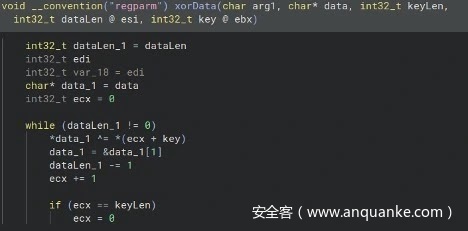

恶意载荷通过XOR与RC4加密组合保护通信信道,极大增加了防御者的检测与分析难度。Lumen分析师在对Linux变体样本的动态分析中发现,其出站心跳和C2响应均采用三阶段加密流程。这种在规避与检测之间的持续博弈,凸显了SystemBC多年来的强大生存能力。

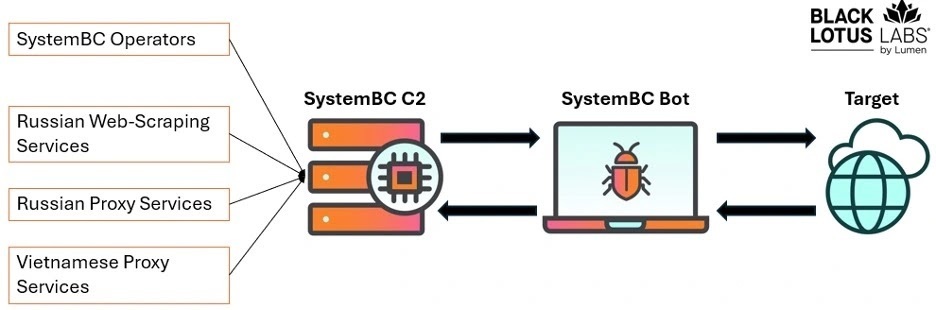

犯罪生态影响:商业化代理服务整合

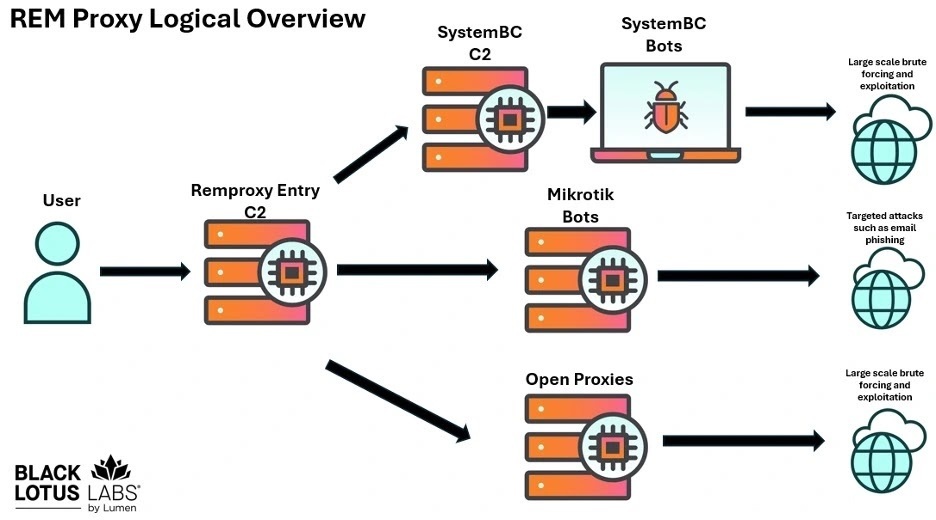

该僵尸网络的影响已渗透整个网络犯罪生态。除提供可出租的代理资源外,SystemBC网络还被整合进更大规模的犯罪服务中,例如REM Proxy——这是一种分层商业服务,为多个犯罪集团提供支持。

Proxy的高端“Mix-Speed”层级包含大量SystemBC感染的服务器,因其流量规模和稳定性而被犯罪者青睐。

与此同时,低质量代理被用于暴力破解攻击和凭证窃取。这种受感染VPS资产的双重利用,凸显了威胁行为者如何在统一架构下优化不同的感染与利用阶段。

感染机制与解密流程

感染机制通常始于对互联网暴露服务的443端口 opportunistic扫描。一旦识别出易受攻击的VPS,恶意软件便通过80端口HTTP协议启动下载。

获取的shell脚本带有俄语注释,可自动并行下载并执行180余个SystemBC样本。每个样本的二进制文件中均嵌入40字节XOR密钥。执行时,加载器通过以下伪代码重构C2配置:

# Pseudocode for SystemBC configuration decryption

key = read_bytes(offset=0x100, length=40)

encrypted_config = read_bytes(offset=0x200, length=config_length)

config = xor(rc4(xor(encrypted_config, key), key), key)解密后,配置文件会生成C2端点列表和操作参数。加载器随后构造初始心跳包(包含密钥、填充字节和0xFFFF头部),通过相同加密流程加密后传输。

C2服务器的响应包含四字节命令头,指示新建代理、注入代理数据或终止连接。

Lumen研究人员指出,这种对称加密方案能有效规避基于特征的检测,同时在受感染服务器上保持极低计算开销。

现代恶意软件即服务(MaaS)典范

通过结合可扩展感染策略、强加密机制以及与商业代理服务的整合,SystemBC成为现代恶意软件即服务(MaaS) 模式的典型代表。持续监控和快速共享威胁指标,仍是缓解其广泛威胁的关键。

发表评论

您还未登录,请先登录。

登录