卡巴斯基全球研究与分析团队(GReAT)的研究人员发现了一场大规模无文件恶意软件攻击,目标针对巴西用户,通过WhatsApp消息分发名为“Maverick”的新型高复杂度银行木马。该攻击利用自动化工具、AI生成代码和高级加密技术,被卡巴斯基称为“我们检测到的最复杂感染链之一”。

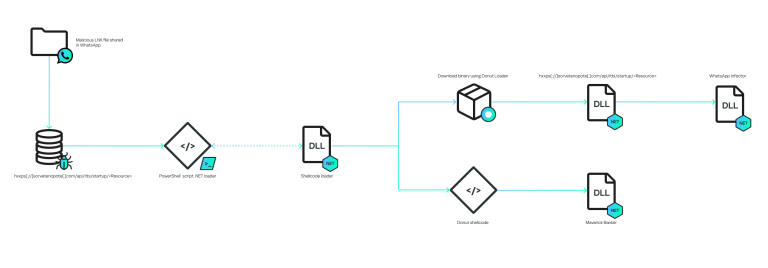

卡巴斯基表示,这场攻击通过WhatsApp传播恶意ZIP文件,其中包含恶意”.LNK快捷方式文件”。与可执行附件不同,LNK文件不会被消息平台拦截,使攻击者能够绕过过滤机制。

研究人员写道:“一场通过WhatsApp传播的大规模攻击,通过包含恶意LNK文件的ZIP文件分发名为‘Maverick’的巴西新型银行木马——该文件在消息平台上未被拦截。”

打开LNK文件后,会启动PowerShell脚本连接命令与控制(C2)服务器,下载下一阶段感染载荷。为防止随意探测,C2会验证HTTP请求的User-Agent字符串,拒绝未授权连接。

卡巴斯基解释:“C2还会验证HTTP请求的‘User-Agent’,确保其来自PowerShell命令。若User-Agent不正确,C2将返回HTTP 401错误码。”

感染链的所有阶段均在内存中通过PowerShell、.NET程序集和Donut shellcode执行,使攻击完全无文件化且极具隐蔽性。

Maverick木马与卡巴斯基2024年分析的巴西银行木马Coyote存在显著代码相似性,但研究人员认为它代表新一代威胁。

报告指出:“新木马与另一个巴西银行木马Coyote存在代码相似性;然而,我们认为Maverick是一种新型威胁。”

Maverick会执行环境检查以确保仅感染巴西用户,在继续部署前验证时区、语言和地区设置。

卡巴斯基指出:“Maverick木马会检查受感染机器的时区、语言、地区以及日期时间格式,确保受害者位于巴西;否则,恶意软件将不会安装。”

Maverick最令人警惕的特性之一是其通过WhatsApp Web自传播的能力。安装后,恶意软件利用开源WhatsApp自动化项目WPPConnect劫持受害者会话,并自动向所有联系人发送恶意消息。

研究人员解释:“安装后,木马利用开源项目WPPConnect通过WhatsApp Web自动化发送劫持账户中的消息,利用访问权限向联系人发送恶意消息。”

这种传播方式将每个受感染用户转化为分发节点,形成蠕虫式感染模型,能够指数级扩散。

Maverick木马专门监控26个巴西银行网站、6个加密货币交易所和1个支付平台。当受害者访问这些网站时,它可执行一系列恶意操作:

- 截图

- 安装键盘记录器

- 控制鼠标和键盘

- 在银行会话期间屏蔽屏幕

- 注入钓鱼覆盖层窃取凭证

报告称:“该银行木马可完全控制受感染计算机,包括截图、监控打开的浏览器和网站、安装键盘记录器、控制鼠标、在访问银行网站时屏蔽屏幕、终止进程,以及在覆盖层中打开钓鱼页面。”

卡巴斯基分析师发现,Maverick恶意软件在部分代码中采用人工智能技术,包括证书解密例程。

研究人员透露:“新木马在代码编写过程中使用AI,尤其是在证书解密和通用代码开发方面。”

受感染机器与C2之间的通信通过SSL隧道和自定义X.509证书保护,使用密码“Maverick2025! ”解密。

木马还需通过唯一密码“101593a51d9c40fc8ec162d67504e221”进行认证,之后才能接收如SCREENSHOT(截图)、KEYLOGGER(键盘记录)或GENERATEWINDOWREQUEST(生成虚假银行窗口以窃取凭证)等命令。

Maverick采用创新的持久化机制,完全依赖C2服务器的可用性。它不会在磁盘上留下大量痕迹,而是在启动文件夹中创建小型批处理脚本,每次系统启动时从C2检索主载荷。

报告解释:“仅保存引导.bat文件可确保整个感染过程保留在内存中。若实现持久化,它将启动其核心功能,主要是监控浏览器以检查是否打开银行页面。”

卡巴斯基的遥测数据显示,这场攻击已在巴西造成大规模影响,仅2025年10月前10天就拦截了超过62,000次感染尝试。

公司表示:“仅在巴西,我们的解决方案在10月前10天就拦截了62,000次使用恶意LNK文件的感染尝试。”

尽管所有已知受害者均位于巴西,研究人员警告,由于WhatsApp的全球用户基础,恶意软件可能轻易向国外扩散。

卡巴斯基警告:“所有受害者均在巴西,但该木马有可能传播至其他国家,因为受感染的受害者可能将其发送到其他地区。”

发表评论

您还未登录,请先登录。

登录