安全研究人员披露,Pluggable Authentication Modules(可插拔认证模块,简称 PAM)框架中存在一处高危漏洞,编号为 CVE-2025-8941。该漏洞位于 Linux 操作系统的核心认证路径,攻击者在获得本地访问权限后可利用符号链接(symlink)攻击与竞态条件(race condition)实现完全的 root 提权。

在类 Unix 环境里,root 权限代表对系统的最高控制权;若被攻陷,可能导致大规模系统妥协与数据泄露,凸显出即便是广泛信任的开源工具也存在严重风险。安全研究人员警告称,此问题需立即处理,尤其针对依赖 Linux-PAM 进行用户认证的服务器与桌面系统。

符号链接与竞态条件被利用的机制

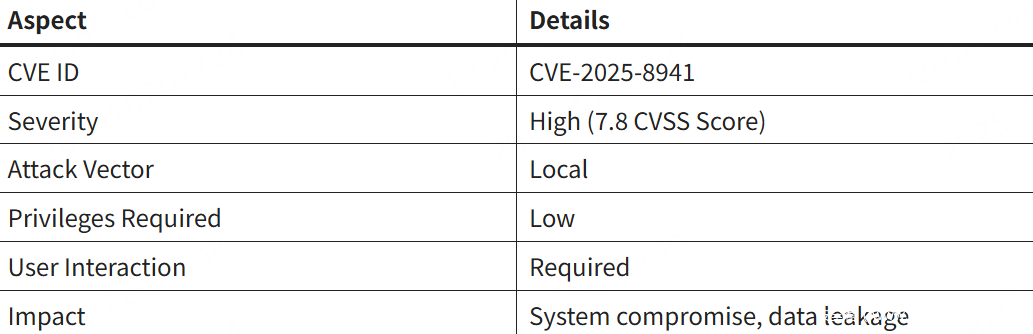

CVE-2025-8941 在 CVSS v3.1 评分中被评定为高危(得分 7.8),反映其潜在破坏力。漏洞利用需要本地访问且权限要求较低,但需要一定的用户交互,因此在共享环境中具有隐蔽性与危险性。

漏洞详情摘要:

CVE ID:CVE-2025-8941

严重性:高(CVSS 7.8)

攻击向量:本地(Local)

所需权限:低(Low)

是否需用户交互:是(User Interaction Required)

影响:系统妥协、数据泄露

受影响的系统包括所有在最新补丁发布之前的 Linux-PAM 版本,涉及的发行版范围涵盖 Ubuntu、Fedora、Red Hat Enterprise Linux 等。该漏洞不支持远程利用,但在多用户环境中本地路径的存在放大了风险。

据 Ameeba 博客的分析,漏洞存在于 pam_namespace 模块中,该模块负责管理用户会话的命名空间。模块对用户可控路径处理不当,允许攻击者插入符号链接,劫持目录创建流程。

利用流程利用了一种时间竞态:在系统为会话创建目录的瞬间,若攻击者能精确同步操作,目录可能被错置到 root 的文件系统域内。攻击成功后,攻击者可通过篡改权限(例如将某些目录 chmod 为 777)来提升权限,最终获得 root 控制权。

下面给出一个简化的伪代码示例以说明该机制:

text# Attacker creates a symlink in a user-controlled path

ln -s /root /tmp/victim/symlink

# Race condition triggers during pam_namespace directory creation

# If timed correctly, the directory lands in root's domain

# Attacker escalates via modified permissions

chmod 777 /root实际攻击需要复杂的脚本与精准的同步,但一旦成功,攻击者即可获得 root 级别控制,从而部署恶意软件或进行数据外传。

防护与缓解建议

最有效的防御措施是各发行版厂商尽快发布补丁并及时部署。尚未打补丁前,管理员应当审查本地用户权限,禁用不必要的 pam_namespace 功能,并使用 auditd 等工具监控可疑的符号链接活动。

虽然 Web 应用防火墙(WAF)或入侵检测系统(IDS)等网络层防护能够对相关威胁提供部分阻挡,但它们无法完全防御绕过网络层的本地利用攻击。专家敦促组织将此漏洞纳入补丁管理优先级,以避免潜在的系统混乱和数据泄露。

发表评论

您还未登录,请先登录。

登录