瑞士楼宇自动化制造商Sauter AG披露了其modulo 6设备嵌入式固件中的六个漏洞,警告攻击者可能利用这些缺陷实现远程控制、权限提升和破坏系统完整性。其中编号为CVE-2025-41723的漏洞CVSS评分为9.8,属于严重级别。

该公司确认,漏洞同时影响嵌入式Web服务器和SAUTER CASE Suite工具使用的SOAP接口——这些接口是管理和配置公司能源及暖通空调(HVAC)自动化设备的核心组件。

公告警告:“modulo 6设备中的漏洞允许权限提升、远程利用,并破坏设备的完整性、可用性和机密性。”

CVE-2025-41723:CVSS 9.8 目录遍历导致任意文件上传

最严重的漏洞CVE-2025-41723存在于importFile SOAP方法中,易受目录遍历攻击。

Sauter AG指出:“未认证远程攻击者可绕过路径限制,将文件上传至任意位置。”

成功利用可能允许攻击者覆盖配置文件或系统文件,潜在导致远程代码执行或设备永久沦陷。

CVE-2025-41719:CVSS 8.8 低权限重置认证控制

第二个高严重性漏洞CVE-2025-41719(CVSS 8.8)允许低权限远程攻击者破坏Web服务器用户存储,直接重置认证控制。

“低权限远程攻击者可通过设置一系列不支持的字符,破坏设备上的Web服务器用户存储,导致所有先前配置的用户被删除,并创建具有已知默认密码的默认管理员账户。”

这意味着攻击者可立即获得完全管理控制权,利用设备出厂时的默认凭证进行操作。

CVE-2025-41724:CVSS 7.5 未认证DoS中断楼宇自动化

CVE-2025-41724(CVSS 7.5)允许未认证攻击者通过发送不完整的SOAP请求使wscserver崩溃。

这种拒绝服务(DoS)漏洞可能中断管理供暖、通风和门禁的楼宇自动化系统,需手动重启才能恢复服务连续性。

CVE-2025-41722:CVSS 7.5 硬编码证书破坏通信安全

CVE-2025-41722(CVSS 7.5)中,公告披露SOAP接口使用硬编码证书验证消息真实性,引入加密缺陷。

“未认证远程攻击者可从受影响设备的软件中提取私钥。”

此漏洞可能允许攻击者拦截和篡改安全通信,同时破坏机密性和完整性。

中低风险漏洞:文件伪装与命令注入风险

另外两个漏洞——CVE-2025-41720(CVSS 4.3)和CVE-2025-41721(CVSS 2.7)——虽为中低风险,但在特定条件下仍可被利用:

- CVE-2025-41720:低权限远程攻击者可上传伪装为png文件的任意数据……因为仅验证文件扩展名。

- CVE-2025-41721:高权限远程攻击者可因特殊元素中和不当,影响传递给openssl命令的参数。

尽管这些漏洞需要一定权限,但仍可能被用于篡改SSL证书操作或存储伪装为图像文件的恶意载荷。

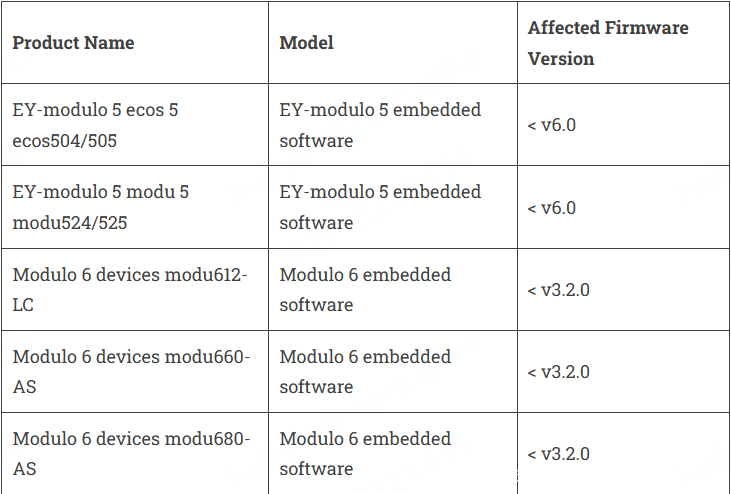

漏洞影响SAUTER的modulo 5和modulo 6多代控制器。

Sauter AG强烈建议所有客户立即更新至固件3.2.0或更高版本。

发表评论

您还未登录,请先登录。

登录